Hintergrund

Am Abend des 21. Februar 2025, nach Mitteilung des On-Chain-Ermittlers ZachXBT, kam es zu einem massiven Kapitalabfluss auf der Bybit-Plattform. Dieser Vorfall führte zum Diebstahl von über 1,46 Milliarden Dollar und stellt den größten Verlust in der Geschichte der Kryptowährungsdiebstähle dar.

On-Chain-Tracking-Analyse

Nach dem Vorfall gab das SlowMist-Sicherheitsteam sofort eine Sicherheitswarnung heraus und begann mit der Verfolgung und Analyse der gestohlenen Vermögenswerte:

Laut der Analyse des SlowMist-Sicherheitsteams umfassten die gestohlenen Vermögenswerte hauptsächlich:

401.347 ETH (im Wert von etwa 1,068 Milliarden Dollar)

8.000 mETH (im Wert von etwa 26 Millionen Dollar)

90.375,5479 stETH (im Wert von etwa 260 Millionen Dollar)

15.000 cmETH (im Wert von etwa 43 Millionen Dollar)

Wir nutzen On-Chain-Tracking und Anti-Geldwäsche-Tools wie MistTrack für die ursprüngliche Hackeradresse

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Durch Analyse erhielten wir folgende Informationen:

ETH wurde verteilt übertragen, die ursprüngliche Hackeradresse verteilte 400.000 ETH im Format von 1.000 ETH auf 40 Adressen und die Übertragungen setzen sich fort.

Davon wurden 205 ETH über Chainflip in BTC umgewandelt und an die Adresse übertragen:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq.

cmETH-Fluss: 15.000 cmETH wurden an die Adresse übertragen:

cmETH-Fluss: 15.000 cmETH wurden an die Adresse übertragen:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

Es ist bemerkenswert, dass das mETH-Protokoll auf X veröffentlichte, dass das Team umgehend die cmETH-Abhebungen aussetzte, um unbefugte Abhebungen zu verhindern, und das mETH-Protokoll erfolgreich 15.000 cmETH von der Hackeradresse zurückgeholt hat.

mETH und stETH Übertragungen: 8.000 mETH und 90.375,5479 stETH wurden an die Adresse übertragen:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

Dann wurden 98.048 ETH über Uniswap und ParaSwap umgetauscht und weiter übertragen nach:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

Die Adresse 0x dd 9 verteilte ETH im Format von 1.000 ETH auf 9 Adressen, die noch nicht abgehoben wurden.

Darüber hinaus wurde aus der Analyse des Abschnitts zur Angriffsverfahren ein Angriffspunkt auf die ursprüngliche Adresse des Hackers abgeleitet:

Darüber hinaus wurde aus der Analyse des Abschnitts zur Angriffsverfahren ein Angriffspunkt auf die ursprüngliche Adresse des Hackers abgeleitet:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

Die Rückverfolgung ergab, dass die ursprünglichen Mittel von Binance stammen.

Derzeit die ursprüngliche Hackeradresse:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Guthaben 1.346 ETH, wir werden die relevanten Adressen weiterhin überwachen.

Nach dem Vorfall vermutete SlowMist sofort, dass die Angreifer durch die Methoden des Zugriffs auf das Safe-Multi-Signatur-System und die Geldwäsche als nordkoreanische Hacker identifiziert werden könnten:

Mögliche sozialtechnische Angriffsmethoden:

Durch die Analyse mit MistTrack wurde auch festgestellt, dass die Hackeradresse dieser Vorfälle mit den Adressen des BingX-Hackers und des Phemex-Hackers verbunden ist:

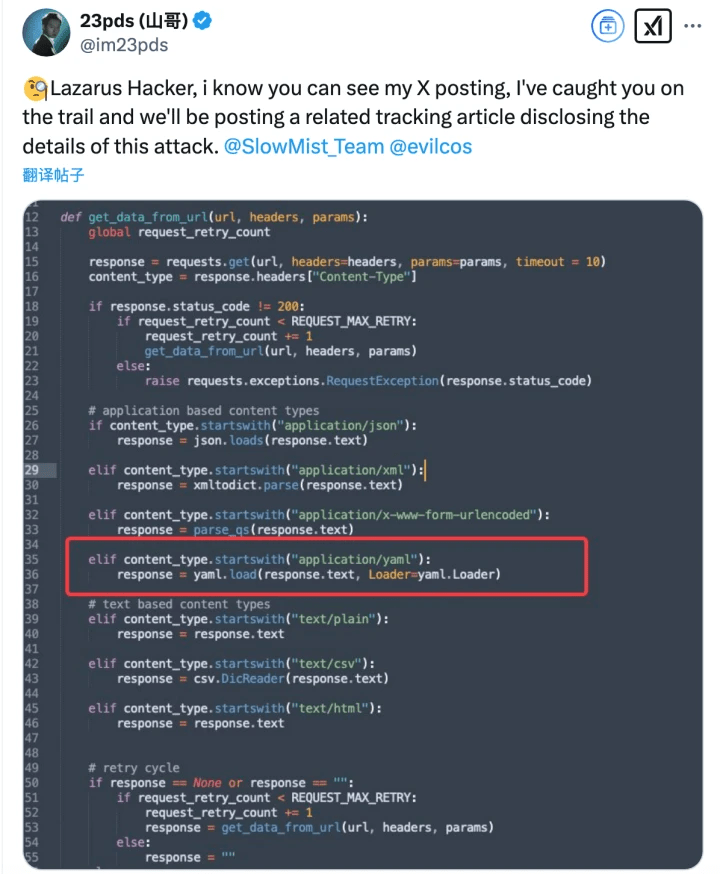

ZachXBT hat auch die Verbindungen zwischen diesem Angriff und der nordkoreanischen Hackergruppe Lazarus Group bestätigt, die bekannt dafür ist, internationale Cyberangriffe durchzuführen und Kryptowährungen zu stehlen. Berichten zufolge zeigen die von ZachXBT bereitgestellten Beweise, einschließlich Testtransaktionen, verbundener Wallets, Beweisdaten und Zeitanalysen, dass die Angreifer bei mehreren Operationen gängige Techniken der Lazarus-Gruppe verwendeten. Arkham hat ebenfalls erklärt, dass alle relevanten Daten an Bybit weitergegeben wurden, um der Plattform bei weiteren Ermittlungen zu helfen.

Angriffsverfahrenanalyse

In der Nacht des Vorfalls um 23:44 Uhr veröffentlichte Bybit-CEO Ben Zhou eine Erklärung auf X und erklärte die technischen Details des Angriffs im Detail:

Durch die Analyse der On-Chain-Signaturen fanden wir einige Spuren:

1. Die Angreifer implementierten einen bösartigen Vertrag: UTC 2025-02-19 07:15:23, bösartigen Implementierungsvertrag implementiert:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

2. Manipulation der Safe-Vertragslogik: UTC 2025-02-21 14:13:35, durch die Signatur von drei Ownern wurde der Safe-Vertrag durch eine bösartige Version ersetzt:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Daraus ergibt sich die Adresse, von der der Hacker den ursprünglichen Angriff gestartet hat:

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

3. Einbettung bösartiger Logik: Durch DELEGATECALL wurde der bösartige logische Vertrag in STORAGE 0 geschrieben:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. Verwendung der Hintertürfunktion zur Übertragung von Geldern: Die Angreifer verwendeten die Funktionen sweepETH und sweepERC 20 in den Verträgen, um alle 400.000 ETH und stETH (insgesamt etwa 1,5 Milliarden Dollar) aus dem Kaltwallet an eine unbekannte Adresse zu transferieren.

In Bezug auf die Angriffsverfahren haben die Hacks von WazirX und Radiant Capital Ähnlichkeiten mit diesem Angriff. Alle drei Vorfälle hatten als Ziel das Safe-Multi-Signatur-Wallet. Im Fall des Hacks von WazirX hatten die Angreifer ebenfalls im Voraus einen bösartigen Implementierungsvertrag bereitgestellt und die Transaktionen durch drei Owner signiert, wobei sie durch DELEGATECALL den bösartigen logischen Vertrag in STORAGE 0 speicherten, um den Safe-Vertrag durch den bösartigen Implementierungsvertrag zu ersetzen.

Im Fall des Hacks von Radiant Capital gab die offizielle Mitteilung an, dass die Angreifer eine komplexe Methode verwendeten, die es den Signaturprüfern ermöglichte, an der Front scheinbar legitime Transaktionen zu sehen, was den Informationen in Ben Zhous Tweet ähnlich ist.

Und die Berechtigungsprüfungen der bösartigen Verträge, die an diesen drei Vorfällen beteiligt sind, sind alle gleich, sie sind in den Verträgen fest codierte Eigentümeradressen zur Überprüfung der Vertragsaufrufer. Die Fehlermeldungen, die bei den Berechtigungsprüfungen des Hacks von Bybit und dem Hack von WazirX ausgegeben wurden, sind ebenfalls ähnlich.

In diesem Vorfall gab es keine Probleme mit dem Safe-Vertrag, das Problem lag im nicht-vertraglichen Teil, wo das Frontend manipuliert und gefälscht wurde, um einen Betrug zu erreichen. Dies ist kein Einzelfall. Nordkoreanische Hacker haben im letzten Jahr mehrere Plattformen auf diese Weise angegriffen, wie z.B.: WazirX mit einem Verlust von 230 Millionen Dollar, das Safe-Multi-Signatur-System; Radiant Capital mit einem Verlust von 50 Millionen Dollar, das Safe-Multi-Signatur-System; DMM Bitcoin mit einem Verlust von 305 Millionen Dollar, das Gonco-Multi-Signatur-System. Diese Angriffsverfahren sind ausgereift und sollten besondere Aufmerksamkeit erhalten.

Laut der offiziellen Mitteilung von Bybit:

In Verbindung mit Ben Zhous Tweet:

Es ergeben sich folgende Fragen:

Es ergeben sich folgende Fragen:

1. Routine ETH-Überweisung

Die Angreifer könnten im Voraus Informationen über die Operationen des internen Finanzteams von Bybit erhalten haben, um den Zeitpunkt der Überweisungen des ETH-Multi-Signatur-Kaltwallets zu kennen?

Durch das Safe-System könnten sie die Unterzeichner dazu verleitet haben, in einer gefälschten Oberfläche bösartige Transaktionen zu signieren? Ist das Frontend des Safe-Systems gehackt und übernommen worden?

2. Manipulation der UI des Safe-Vertrags

Die Unterzeichner sahen auf der Safe-Oberfläche die richtige Adresse und URL, aber die tatsächlichen Transaktionsdaten wurden manipuliert?

Die Kernfrage lautet: Wer hat zuerst die Signaturanfrage gestellt? Wie sicher ist dessen Gerät?

Mit diesen Fragen im Gepäck hoffen wir, dass die Behörden bald weitere Untersuchungsergebnisse bekannt geben.

Markteinfluss

Bybit veröffentlichte nach dem Vorfall schnell eine Mitteilung und versprach, dass alle Kundenvermögen 1:1 gedeckt sind und die Plattform in der Lage ist, diesen Verlust zu tragen. Die Abhebungen der Benutzer sind nicht betroffen.

Am 22. Februar 2025 um 10:51 Uhr erklärte Bybit CEO Ben Zhou auf X, dass die Ein- und Auszahlungen jetzt wieder normal sind:

Abschließend

Dieser Diebstahl verdeutlicht erneut die ernsten Sicherheitsherausforderungen, mit denen die Kryptowährungsindustrie konfrontiert ist. Mit dem rasanten Wachstum der Krypto-Branche entwickeln Hackergruppen, insbesondere staatlich geförderte Hacker wie die Lazarus-Gruppe, ihre Angriffsmethoden kontinuierlich weiter. Dieser Vorfall hat den Kryptowährungsbörsen die Alarmglocken läuten lassen, da die Plattformen ihre Sicherheitsvorkehrungen weiter verstärken und fortschrittlichere Verteidigungsmechanismen wie Mehrfaktor-Authentifizierung, Verwaltung von Krypto-Wallets, Vermögensüberwachung und Risikobewertung einführen müssen, um die Sicherheit der Benutzervermögen zu gewährleisten.

Für Einzelbenutzer ist es ebenso wichtig, das Sicherheitsbewusstsein zu erhöhen. Es wird empfohlen, sicherere Speicheroptionen wie Hardware-Wallets zu wählen und große Summen nicht langfristig an Börsen zu lagern. In diesem sich ständig weiterentwickelnden Bereich kann nur durch kontinuierliches Upgrade der technologischen Verteidigung die Sicherheit digitaler Vermögenswerte gewährleistet und eine gesunde Entwicklung der Branche gefördert werden.