In einem aktuellen Fall wurde ein Kunde von mir von einer gefälschten MetaMask-E-Mail dazu gebracht, seine Seed-Phrase preiszugeben. Der Angreifer erlangte schnell die volle Kontrolle über das Wallet des Benutzers. Aber innerhalb von 30 Minuten trat ich ein, um den Schaden zu begrenzen. Indem ich Gelder bewegte, den Gaszugang blockierte und ein einfaches Node.js-Skript einsetzte, konnte ich den Verlust begrenzen. So ist es passiert – und was Sie daraus lernen können.

Die gesamte Geschichte von Simon Tadross – lesen Sie mehr auf simontadros.com

Von einer gefälschten MetaMask-E-Mail betroffen

Mein Kunde erhielt eine gefälschte MetaMask-E-Mail, in der stand, dass ihr Wallet gehackt wurde und sie ihr Passwort zurücksetzen mussten. Es sah offiziell aus – MetaMask-Logo, dringender Ton – aber es war ein Betrug. MetaMask sendet niemals E-Mails, in denen nach Passwörtern oder Seed-Phrasen gefragt wird. In Panik klickten sie und gaben ihre 12 Wörter auf einer Phishing-Website ein.

Das war alles, was der Angreifer benötigte. Sie hatten vollen Zugang.

30 Minuten, um schnell zu handeln

Dreißig Minuten später kontaktierte mich mein Klient. Der erste Schritt war, die gehackte Wallet zu überwachen: 0xf866...16e. Ich sah, dass Vermögenswerte teilweise in Venus Protocol gesperrt waren und einige BNB noch verfügbar waren. Ich übertrug schnell alle BNB, um zu verhindern, dass der Angreifer Transaktionsgebühren zahlte.

Als nächstes startete ich einen einfachen Bot, der den Wallet-Saldo überprüfte und sofort neue BNB oder Token an eine sichere Adresse sendete. Das Skript (hier geteilt: GitHub – counter-hacking-venus) überwachte die gehackte Wallet und bewegte sofort alle BNB oder Token an eine sichere Adresse.

Wie Venus Protocol uns Zeit kaufte

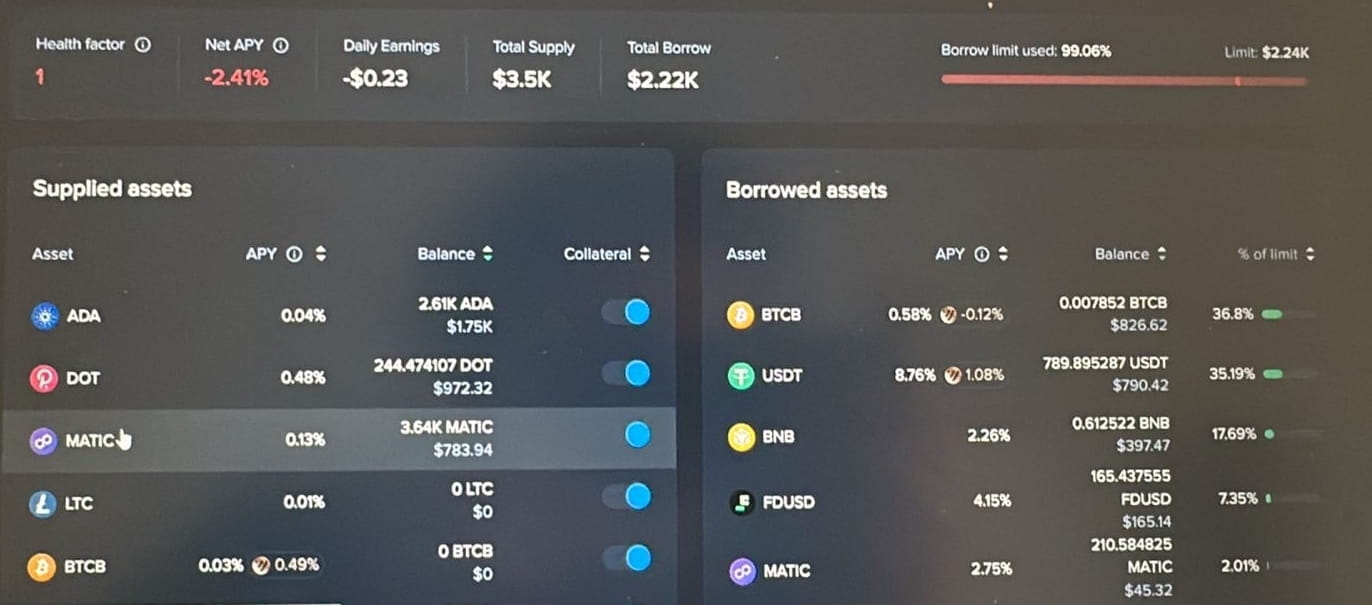

Der Angreifer konnte auf viele der Mittel nicht zugreifen, weil sie in Venus, einer Kreditplattform, gesperrt waren. Bei Venus stellen Benutzer Token als Sicherheiten zur Verfügung und leihen sich gegen sie. Aber wenn dein Verhältnis von Schulden zu Sicherheiten zu hoch wird, werden deine Vermögenswerte für die Liquidation berechtigt – was Zeit braucht.

Das bedeutete, dass der Angreifer nicht einfach alles abheben konnte. Sie mussten auf die Liquidation warten oder die Schulden manuell zurückzahlen, aber ihnen fehlten die Fähigkeiten oder Werkzeuge, um schnell zu handeln, insbesondere mit meinem Bot, der jeden neuen Saldo abfing. Wir mussten uns nicht auf Mempool-Tricks verlassen – ihr Mangel an Fachwissen arbeitete zu unseren Gunsten.

Den Angreifer mit Code überlisten

Nachdem ich die BNB-Abhebungen blockiert hatte, zielte ich auf Token ab, die verfügbar werden würden, sobald sie zurückgezahlt wurden – wie ADA, DOT und MATIC. Ich pausierte den Bot vorübergehend, um den Angreifer zu täuschen, damit er versuchte, abzuheben. Sobald sie es taten, fegte ich die Token sofort weg.

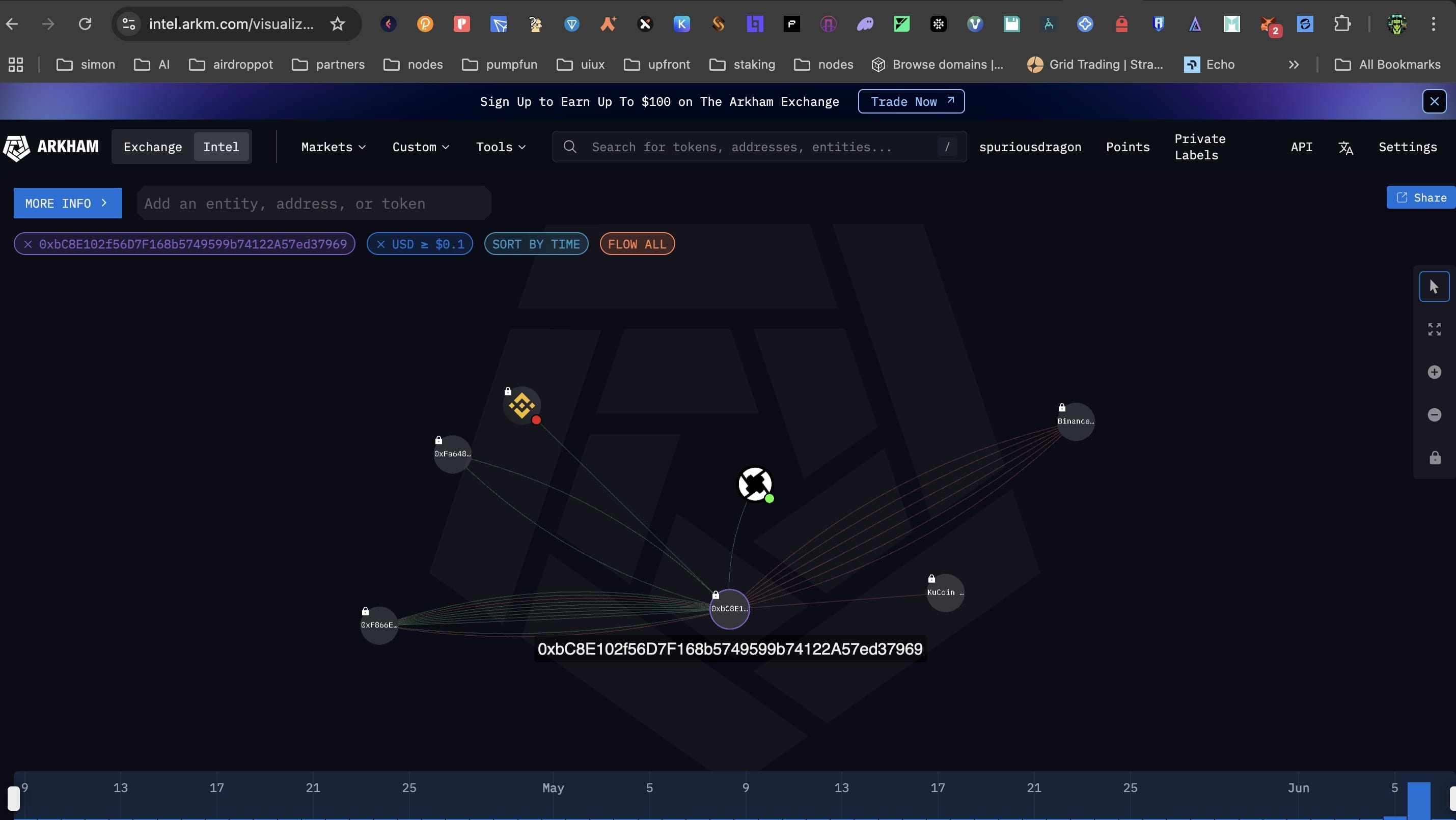

Der Angreifer nutzte auch eine andere Wallet, um Gasgebühren zu finanzieren: 0xbC8E...969. Ich verfolgte und konterte jeden Schritt.

Was wir gelernt haben (damit du es nicht musst)

Teile niemals deinen Seed-Satz. Nicht einmal mit dem MetaMask-Support – sie werden niemals danach fragen.

Überprüfe die Links und Domains in E-Mails doppelt. Klicke nicht auf dringende Aufforderungen, ohne den Absender zu überprüfen.

Nutze Bots und Skripte. Automatisierung gab uns einen Vorteil und half, den Angriff zu begrenzen.

DeFi-Protokolle können Angreifer verlangsamen. Die Regeln von Venus verhinderten ein sofortiges Abziehen von Sicherheiten.

Ergebnis: Nicht alles war verloren

Der Angreifer entkam mit etwa 40% der Vermögenswerte, aber 60% wurden dank schneller Maßnahmen und intelligenter Automatisierung gerettet. Die Erfahrung zeigt, dass man selbst in den schlimmsten Szenarien zurückschlagen kann.

Möchtest du mehr Sicherheitsanalysen und DeFi-Vertehrgeschichten? Besuche simontadros.com.

https://bscscan.com/address/0xbC8E102f56D7F168b5749599b74122A57ed37969

https://github.com/spuriousdrag0n/counter-hacking-venus

#ada #venus #dot @AceShooting