Privatsphäre ist nicht der Durchbruch, zwei Transaktionsformen zu haben, die dennoch in einer endgültigen Abrechnung zusammenlaufen. Die meisten Menschen erkennen es nicht, weil sie nur auf „versteckt vs öffentlich“ schauen und nicht darauf, wie diese beiden Modi die gleiche Zustandsrealität teilen. Für Entwickler und Nutzer verändert es, was sicher zusammengesetzt werden kann, ohne Liquidität oder Vertrauensannahmen zu spalten.

Ich habe genug „Privatsphäre“-Systeme gesehen, die durch Screenshots und Slogans beurteilt werden, um skeptisch gegenüber der oberflächlichen Geschichte zu werden. Wenn ich versuche, eine Kette zu verstehen, beginne ich mit den langweiligen Fragen: Was ist der Zustand, wer kann ihn überprüfen und was wird genau unwiderruflich. Im Laufe der Zeit sind die nützlichsten Designs, die ich gesehen habe, nicht die, die alles verbergen, sondern die, die unterschiedlichen Transaktionsbedürfnissen ein Zusammenleben ermöglichen, ohne zwei separate Welten zu schaffen.

Die konkrete Friktion besteht darin, dass reale finanzielle Aktivitäten nicht in eine Datenschutzeinstellung passen. Einige Flüsse benötigen selektive Offenlegung, Prüfpfade oder compliance-freundliche Sichtbarkeit; andere Flüsse benötigen Vertraulichkeit, um das Leaken von Gegenparteien, Salden oder Handelsabsichten zu vermeiden. Wenn ein Netzwerk eine einzige Transaktionsform erzwingt, enden die Ersteller damit, Umgehungen zu implementieren, die die Liquidität fragmentieren, Brücken hinzufügen oder „Datenschutzpools“ einführen, die außerhalb des Hauptabwicklungspfades leben. Die Benutzer zahlen dann für diese Fragmentierung mit schlechterer Ausführung, höherem operationale Risiko und verwirrenden Garantien darüber, was endgültig ist im Vergleich zu dem, was lediglich „verschleiert“ ist.

Es ist, als würde man versuchen, sowohl Barzahlungen als auch Kartenzahlungen in einer Stadt abzuwickeln, in der sie auf unterschiedlichen Hauptbüchern abgerechnet werden und sich nur einmal pro Woche in der Bank treffen.

Die zentrale Idee im Ansatz der Dusk Foundation besteht darin, „öffentlich“ und „vertraulich“ als zwei gültige Transaktionsformen zu behandeln, die ein gemeinsames Hauptbuch aktualisieren, anstatt als zwei separate Systeme, die später zusammengefügt werden. In der Praxis bedeutet das, dass der Zustand des Hauptbuchs auf eine Weise ausdrückbar sein muss, die beide Formen berühren können: Denken Sie daran als eine Kombination aus öffentlich lesbaren Komponenten (für Dinge, die sichtbar sein müssen) und kryptografischen Verpflichtungen (für Dinge, die privat sein sollten). Eine Transaktion im öffentlichen Stil kann den sichtbaren Zustand direkt mit normalen Signaturen und klaren Beträgen aktualisieren. Eine Transaktion im vertraulichen Stil aktualisiert den verpflichteten Zustand, indem sie beweist, ohne sensible Felder preiszugeben, dass die Ausgabe autorisiert ist, dass sie nicht doppelt ausgegeben wird, und dass der Zustandsübergang den Regeln folgt. Der Schlüssel ist, dass beide Formen in derselben Blocksequenz landen, die gleiche Reihenfolge erhalten und die gleichen Endgültigkeitsbedingungen erben.

Der Verifizierungsfluss ist der Ort, an dem das Design entweder zusammenhält oder auseinanderfällt. Ein Benutzer konstruiert eine der beiden Formen, signiert sie und fügt alle erforderlichen Zeugen hinzu: für die öffentliche Form sind das einfache Signaturen und explizite Werte; für die vertrauliche Form handelt es sich um einen kompakten Nachweis plus die minimalen öffentlichen Signale, die das Netzwerk benötigt, um die Integrität aufrechtzuerhalten (zum Beispiel Marker, die das Wiederverwenden desselben Ausgabemerkers verhindern). Validatoren (oder Blockproduzenten) überprüfen Signaturen, prüfen Nachweise, bestätigen, dass der referenzierte frühere Zustand existiert und nicht bereits verbraucht wurde, und wenden dann ein deterministisches Statusupdate an. Wenn etwas fehlschlägt – ungültiger Nachweis, ungültige Signatur, ein Versuch, einen Ausgabemarker wiederzuverwenden, oder fehlerhafte Daten – wird die Transaktion abgelehnt. Was garantiert wird und was nicht, wird mit diesem Rahmen klarer: Das Netzwerk kann die Gültigkeit des Zustandsübergangs und die Einzigartigkeit von Ausgaben garantieren, aber es garantiert nicht, dass Ihre Transaktion schnell aufgenommen wird, wenn der Blockraum knapp ist oder wenn Produzenten feindlich agieren.

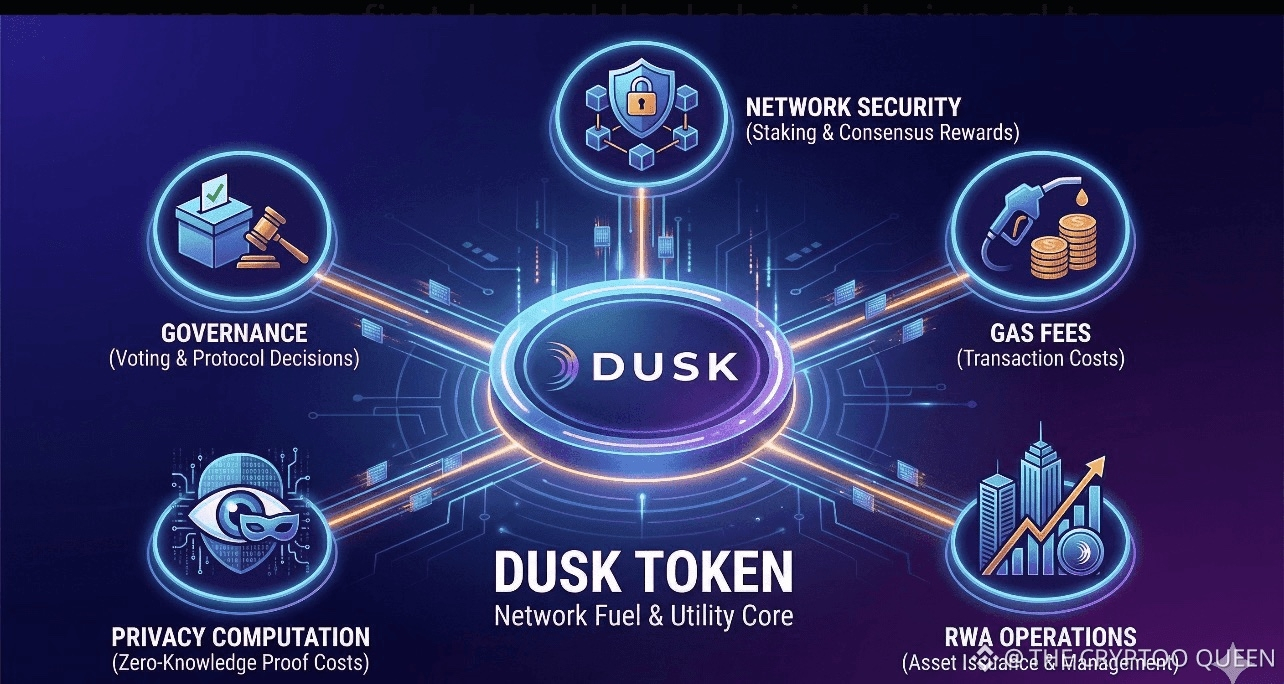

Anreize müssen beide Formen unterstützen, ohne heimlich eine zu bevorzugen. Gebühren sind der offensichtliche Hebel: Benutzer zahlen Gebühren für die Netzwerknutzung, und diese Gebühren entschädigen die Validatoren für Bandbreite, Berechnung und Speicherbelastung (vertrauliche Überprüfung ist typischerweise intensiver, daher muss das Gebührenmodell diese Kosten widerspiegeln, ohne die Nutzung von Datenschutz unbrauchbar zu machen). Staking bringt Validatoren mit ehrlicher Überprüfung und Lebendigkeit in Einklang; wenn ein Validator ungültige Blöcke signiert oder Konsensregeln verletzt, ist ein Slashing- oder Strafregime die Rückversicherung, während verpasste Teilnahme durch reduzierte Belohnungen bestraft werden kann. Governance ist dann weniger wichtig als „Politik“ und mehr als operationale Feinabstimmung: Anpassung der Gebührenparameter, Grenzen für die Nachweisüberprüfung und Ressourcenobergrenzen, damit eine Transaktionsform die andere nicht verdrängt und der Spam-Widerstand nicht zu unbeabsichtigter Zensur wird.

was ein Merkmal ist. Wenn die Überprüfung vertraulicher Nachweise zu teuer wird, werden Blöcke aufgebläht oder die Validierung zentralisiert; wenn Gebühren diese Kosten nicht abdecken, wird das Netzwerk ein leichtes Ziel für Denial-of-Service-Angriffe. Wenn Produzenten eine Form zensieren (oft die vertrauliche), verlieren Benutzer den praktischen Nutzen, selbst wenn das Protokoll solid ist. Und wenn das Risiko einer Umorganisation vor der Endgültigkeit besteht, dann ist „Abwicklung“ nur so real, wie die Fähigkeit des Konsenses, unter Druck zu konvergieren. Der Punkt der „einen endgültigen Abwicklung“ ist, dass, sobald eine öffentliche oder vertrauliche Transaktion die endgültige Schwelle des Netzwerks überschreitet, die Anwendung sie als abgeschlossen behandeln kann, nicht „abgeschlossen, es sei denn, die Datenschicht bricht“ oder „abgeschlossen, es sei denn, die Brücke stockt.“

Dieses gesamte Modell hängt weiterhin davon ab, dass echte Validatoren weiterhin beide Transaktionsformen fair bewerten und einbeziehen, wenn Stau, regulatorischer Druck oder feindlicher Spam die Anreize unangenehm machen.

Wenn Sie wählen müssten, was ist Ihnen in der Praxis wichtiger: Vertraulichkeit als Standard oder die Möglichkeit, die Transaktionsform zu wechseln, ohne die Abwicklungsgeschichte zu ändern?