Wie im letzten langen Tweet erwähnt, hat die großartige Entwicklung von „Inscription“ den Wohlstand des BTC-Ökosystems gefördert, aber auch den Wettbewerb um BTC-Netzwerkressourcen, hohe Kosten und den vorhersehbaren Aufstieg von BTC in der Zukunft verstärkt Die Entschlossenheit der BTC-Ökosystemteilnehmer hat zugenommen.

Dies veranlasste die Leute, über den Expansionsplan von BTC zu diskutieren, was auch die Aufmerksamkeit der Community und der Investoren auf sich zog.

Natürlich haben die Leute den Expansionsplan, BTC L1 direkt zu aktualisieren, sehr stillschweigend zur Kenntnis genommen. Die radikalsten Diskussionen sind nichts anderes als die Aufhebung der Siegel einiger OP-Skripte und die weitere Erschließung des verbleibenden Potenzials von BTC unter Taproot (wie Diskussionen über CTV und KATZE).

Was die Entwicklung und die theoretischen Ergebnisse des ETH-Rollups und -Upgrades angeht, ist BTC Layer2 zum Mainstream der Expansionsdiskussionen geworden und die schnellste effektive Lösung wird auch in den nächsten zwei oder drei Monaten gestartet und zum absoluten Mainstream-Narrativ werden des Hypes.

Aufgrund des hohen Zentralisierungsgrads der BTC-Governance gibt es keine „Kirche“, die die Community leitet, sodass auch das L2-Design floriert. Dieser Artikel beginnt mit dem typischen BTC L2 und verwandten Protokollen, um einen Einblick in die Möglichkeiten von BTC zu erhalten Erweiterung.

Hier wird BTC L2 grob in Seitenkette, Rollup, DA-Schicht, dezentraler Index usw. unterteilt. Projekte, die meiner Meinung nach ähnlich sind, werden zusammengestellt, um zu veranschaulichen, dass der Expansionsplan von BTC immer noch nicht entsprechend definiert werden kann und meine tatsächliche Klassifizierung nicht streng ist.

Dieser Artikel konzentriert sich auf die Diskussion des teilweisen Umsetzungsplans. Im Wettbewerb um zweitrangige Vermögenswerte bestimmen Technologie und Sicherheit die Untergrenze des Projekts Es ist alles möglich, wenn es sich um Vermögensspekulationen handelt, es muss nur ein vorübergehendes Niveau erreicht werden.

Aber aus der Sicht der Vermögenswerte ist zum einen die Fähigkeit von L2, Vermögenswerte zu schaffen, sei es durch die Einführung von Inschriften oder das Anziehen des Marktes allein, die nicht allein auf technischer Ebene beurteilt werden kann. Zweitens wird es im Kern darauf ankommen, ob es die BTC-Einlagen von L1 anziehen kann Im Vergleich dazu legt dies großen Wert auf die Sicherheit der Brücke. Denn „Es ist nicht mein Schlüssel, es ist nicht mein Bitcoin“ ist die Kernlehre, die für das Lösungsdesign sehr relevant ist.

Wird die Einführung des BTC-Ökosystems in Zukunft die der ETH übertreffen? Vielleicht kann ich Ihnen einige Referenzen nennen.

Zuerst müssen wir die Front-End-Technologie vorstellen, die beiden Änderungen, die das Taproot-Upgrade mit sich bringt:

Die Schnorr-Signatur führt eine Stake-Signatur-Methode für BTC mit bis zu 1000 Teilnehmern ein, die die Grundlage für viele L2-Brücken bildet;

MAST ermöglicht die Kombination einer großen Anzahl von UTXO-Skripten über Merkle-Bäume, um komplexere Logik zu implementieren, was die Möglichkeit für L2-Proof-Systeme bietet;

Tapscript hat das Bitcoin-Skript aktualisiert, um eine Reihe von Überprüfungsskripten zu ermöglichen, um festzustellen, ob der UTXO belegt werden kann, was die Möglichkeit für L2-Abhebungen, Slashing und andere Vorgänge bietet.

1 Seitenkette

Der Vorteil von Sidechains besteht darin, dass sie schnell Ergebnisse liefern und von der schnellen Entwicklung der Geschäftslogik dominiert werden. Ihre Sicherheit hängt im Wesentlichen nur mit ihrem Netzwerk selbst zusammen. Der wichtigste Teil ist Die Cross-Chain von BTC ist der einzige Verbindungspunkt.

BEVM

Tatsächlich preisen die meisten BTC L2, wie auch BEVM, die Idee von Sidechains bei der ETH-Erweiterung.

BEVM stellt über die Fähigkeiten von Taproot eine Multi-Label-Adresse auf dem L1 von BTC bereit und führt eine EVM-Seitenkette aus. Ein intelligenter Vertrag, der BTC-Auszahlungsanfragen akzeptiert, wird im GAS von EVM eingesetzt und verwendet kettenübergreifendes BTC.

Beim Aufladen synchronisiert der Betreiber der Brücke die BTC-Daten und benachrichtigt die Seitenkette. Der BEVM-Knoten führt auch einen Light-Client aus und synchronisiert den BTC-Block-Header, um die Aufladung zu überprüfen Bei einer bestimmten Anzahl von Signaturen (Schwellenwert) kann die Transaktion zum Abheben von BTC ausgestellt werden, wodurch die Asset-Interoperabilität zwischen der Seitenkette und BTC realisiert wird.

Im Gegensatz zu herkömmlichen RSK- und STX-Lösungen verwendet BEVM die BTC-Mehrfachsignatur von Taproot, um Schwellenwertsignaturen zu implementieren. Die Bridge-Manager-Theorie kann mehr sein, was der BTC-Kette eine gewisse Fehlertoleranz verleiht und sie dezentraler macht.

Allerdings nutzt BEVM keinerlei Sicherheit von BTC und realisiert nur die Interoperabilität von BTC-Assets. Seine Knoten betreiben ihre eigene interne öffentliche Meinung und EVM und laden keine Beweise in das BTC-Netzwerk hoch, sodass es keine L1-DA gibt.

Die transaktionszensurresistenten Eigenschaften des Netzwerks basieren auf dem Netzwerk selbst. Wenn sich also ein Knoten weigert, Ihre BTC-Abhebungstransaktion zu reservieren, können Sie BTC nicht mehr von L1 erhalten, was ein potenzielles Risiko darstellt.

Der Vorteil dieser Methode besteht darin, dass sie schnell implementiert und überprüft werden kann. Die von BEVM selbst implementierte Taproot-Mehrfachsignatur geht auch einen Schritt weiter in der Sicherheit der Brücke. Sie ist derzeit eine der wenigen BTC-Seitenketten, die online verfügbar sind Netzwerk.

Map-Protokoll

Map ist auch eine Inschrift-Seitenkette der EVM-Architektur. Sie wählt die Cross-Chain des BRC20 von BTC L1 mit der EVM, um einige Geschäfte auf unterster Ebene zu betreiben.

Map führt einen erweiterten BRC20-Indexer aus und muss eine neue Transaktion senden, um die Zielkette, die Zieladresse und andere Informationen in JSON einzufügen, damit sie von Map indiziert werden und in der Seitenkette angezeigt werden Beim Abheben von BRC20 werden BTC-Transaktionen vom Signaturkomitee im Rahmen des Map Pos-Mechanismus ausgestellt.

Das BRC20-Ledger läuft tatsächlich auf einem Index und BTC L1 ist im Wesentlichen seine verfügbare Datenquelle.

Unter Ausnutzung der niedrigeren Gebühren der Seitenketten werden das Mint-Tool LessGas von BRC20 und der Inskriptionsmarkt SATSAT auf der Mapping-Kette betrieben, und die Cross-Chain von BRC20 wird über Roup durchgeführt zog eine Gruppe von Benutzern an.

Map nutzt den klassischen PoS-Konsensmechanismus und lädt Kontrollpunktdaten auf BTC L1 hoch, um seine Sicherheit zu erhöhen. Zusätzlich zur Abwehr von Angriffen aus großer Entfernung nutzt Map jedoch immer noch nicht die Sicherheitsgarantien von BTC in Bezug auf zensurresistente Abhebungen Änderungsüberprüfung und Daten. Es gibt keine Verbesserung der Zuverlässigkeit.

BitmapTech Merlin-Kette

Für die von BRC420 veröffentlichte Seitenkette von BTC entschied sich Merlin Chain für die Verwendung der MPC-Lösung von Cobo Wallet, um die Cross-Chain von BTC zu realisieren. Dies scheint eine relativ konservative Wahl zu sein: Die Anzahl der MPC-Unterzeichner ist im Vergleich zu sehr gering Die Anzahl der BTC nach dem Taproot-Upgrade weist noch einige Sicherheitslücken auf, aber glücklicherweise hat sich MPC schon lange bewährt.

Merlin nutzt die Kontoabstraktion von Particle Network und kann weiterhin Bitcoin-Wallets und -Adressen verwenden, um mit Seitenketten zu interagieren, ohne die Benutzergewohnheiten zu ändern. Im Vergleich dazu ist dieses Design faul und simpel.

BRC420 und Bitmap erfreuen sich großer Beliebtheit und haben eine große Benutzerbasis aufgebaut. Merlin entwickelt weiterhin Geschäfte rund um Inschriften, unterstützt mehrere Inschriften-Assets über L1-Kreuzketten hinweg und bietet Inschriftendienste für neue Inschriften in Seitenketten an.

ckBTC

ckBTC ist eine reine Kryptografielösung in ICP, die eine kettenübergreifende Integration von BTC realisiert und nicht auf eine Brücke oder Verwahrung Dritter angewiesen ist.

ICP ist eine unabhängig arbeitende L1-Blockchain, die durch ihr einzigartiges BLS-Schwellenwertsignaturschema garantiert wird. Die an die Schwellenwertsignatur des Konsensalgorithmus gebundene ChainKey-Technologie ermöglicht es dem gesamten ICP-Netzwerk, eine BTC-Schwellenwertsignaturadresse gemeinsam zu verwalten und zu akzeptieren Durch die Gesamtsignatur im Konsens wird der BTC unter dieser Adresse kontrolliert, um Abhebungen zu realisieren.

ICP verwendet das Kontomodell auch, um alle UTXOs von BTC in seinem eigenen Netzwerk zu kopieren. Intelligente Verträge im Netzwerk können den Status von BTC lesen, was in etwa dem aller Knoten entspricht, auf denen BTC im ICP-Netzwerk ausgeführt wird.

Da diese Schwellenwertsignatur direkt stark an den Entscheidungsalgorithmus des ICP-Netzwerks gebunden ist, bezieht sich die Sicherheit von ckBTC nur auf das ICP-Netzwerk und das BTC-Netzwerk, ohne dass zusätzliche Vertrauensannahmen Dritter eingeführt werden.

Daher ist das von ckBTCs ICP verwendete ChainKey-Schwellenwertsignatursystem derzeit die sicherste BTC-Bridge-Idee. Wenn das IC-Netzwerk jedoch ausfällt oder Transaktionen ablehnt, können sie nicht gleichzeitig gezwungen werden, Geld von BTC L1 abzuheben. Als unabhängiger L1 ist die Sicherheit von ICP selbst gewährleistet und hat nichts mit BTC zu tun.

2. Datenverfügbarkeit

BTC ist die zuverlässigste vertrauenswürdige Datenquelle der Welt, daher ist es ganz natürlich, die Quelle der vertrauenswürdigen Daten von Bitcoin zu nutzen.

In ähnlicher Weise erzeugt die Datenspeicherung von BTC mit der theoretischen Grundlage von Celestias DA, obwohl sie sehr teuer ist, auch die Konsensbasis als DA-Schicht.

Im Wesentlichen verwenden Ordinals und das gesamte Inscription-Ökosystem tatsächlich BTC als DA. Fast alle „BTC L2“ werden Daten an BTC übertragen, aber davor war es ein Formalismus, der eine schöne Vision darstellte, und einige waren interessanter.

Er wird heiraten

Nubit ist ein DA-Protokoll, das die Datenverfügbarkeitsszenarien für BTC erweitert. Es hat aufgrund der Beteiligung von Bounce Finance und domo an seiner Finanzierung Aufmerksamkeit erregt.

Einfach ausgedrückt organisiert Nubit eine DA-Kette ähnlich wie Celestia, indem es einen POS-Konsens ausführt, und lädt regelmäßig Nubits eigene DA-Daten, wie Blockheader, Transaktions-Merkle-Baumwurzeln usw., auf BTC L1 hoch.

Auf diese Weise speichert Nubit selbst seinen DA in BTC L1 und Nubit verkauft den Speicherplatz in seiner eigenen Kette als DA an Benutzer und andere Rollup-Ketten (DA-Nesting-Puppen selbst verfügen nicht über Smart-Contract-Funktionen und müssen über eine verfügen). System basierend auf seinem Rollup-Build.

Benutzer laden Daten auf die eigene DA-Schicht von Nubit hoch, nachdem die Daten durch den POS-Konsens von Nubit bestätigt wurden. Sie gelangen in den Status „Soft-Bestätigung“ und Nubit lädt nach einer gewissen Zeit die Datenwurzel der Kette auf BTC L1 hoch und führt die BTC-Transaktion durch Danach gelangen die vom Benutzer ursprünglich auf Nubit hochgeladenen Daten in den endgültigen Bestätigungsstatus.

Danach müssen Benutzer zum BTC-L1-Tag gehen, um Daten hochzuladen, die zur Abfrage der Originaldaten im Merkle-Baum des Nubit-Vollknotens verwendet werden.

Der PoS-Konsens des Nubit-Netzwerks wurde ursprünglich durch Babylons BTC-POS-Versprechen unterstützt (wird weiter unten vorgestellt), sodass Nubit das Lightning-Netzwerk nutzt, um BTC zu akzeptieren Kanal kündigen Um eine Notfallabhebung vorzunehmen, ist keine Transaktion mit dem PoS-Netzwerk von Nubit selbst erforderlich.

Es scheint, dass Nubit eine umweltfreundliche Bitcoin-Version von Celestia ist. Es wird auch für BTC-Zahlungen im dezentralen Lightning-Netzwerk verwendet Die Erfahrung ist schlecht, um den Ein- und Ausstieg großer Fonds zu unterstützen (Problem des staatlichen Kanals für ältere Menschen).

Die Beziehung zwischen Nubit- und BTC-Ebene ist relativ schwach. Die Sicherheit der Kette selbst wird von BTC nicht garantiert, und die Daten auf BTC werden nur vom Nubit-Knoten-Client überprüft anstatt direkt auf BTC hochgeladen zu werden? Dies ist möglicherweise die größte Frage, die Nubit beantworten muss, und seine Gebühren sind möglicherweise kein zentraler Faktor.

Der größte Vorteil gegenüber BTC DA besteht möglicherweise darin, dass Nubits DA Data Sampling (DAS) für Light Nodes unterstützt, was im BTC-Netzwerk nicht möglich ist. Dies bedeutet, dass Benutzer für die Verifizierung von DA nicht mehr den gesamten BTC-Knoten herunterladen müssen.

Kann Inscription, das nicht mehr vollständig auf Bitcoin basiert, dennoch einen Community-Konsens finden? Nubit versucht, den DA seiner eigenen Kette zu verwenden, um den DA der BTC L1-Kette zu ersetzen. Es sind vielleicht keine technischen Zweifel, sondern eine große Herausforderung für den Community-Konsens.

VedaVeda

Das VedaVeda-Protokoll liest die auf BTC L1 gespeicherten spezifischen Ordnungszahlen, verwendet sie als Transaktionsanforderung und führt sie im EVM unter der BTC-Kette aus. Der Benutzer signiert eine EVM-kompatible Transaktion auf BTC L1 über den privaten BTC-Schlüssel und prägt sie dann es auf BTC Inschrift.

Der EVM-Knoten von Veda scannt den BTC-Block. Sobald die Transaktion von BTC bestätigt wurde, führt der EVM die Anforderung aus und generiert eine Statusänderung. Dabei wird BTC als ausstehender Transaktionspool von Veda EVM verwendet.

Da die Leistung von BTC jedoch viel geringer ist als die von ETHs EVM und die in BTC-Blöcke geschriebenen Daten innerhalb eines bestimmten Zeitraums begrenzt sind, muss Veda EVM in der Lage sein, alle auf BTC hochgeladenen EVM-Anfragen auszuführen.

BTC ist die Datenquelle aller Veda-Status. Jeder kann den vollständigen Status von EVM wiederherstellen, indem er Veda-Anfragen in allen BTC-Blöcken scannt. Daher kann Veda EVM ohne komplexe Sicherheitsannahmen optimistisch sein.

Allerdings kann Veda nicht als Ethereum-Netzwerk mit einem Blockintervall von 10 Minuten und einem TPS von 5 angesehen werden, sondern mit Zehntausenden von Knoten und enormer POW-Rechenleistung . , wodurch intelligente Vertragsfunktionen hinzugefügt werden, was das Problem des Ressourcenwettbewerbs nicht im Wesentlichen löst.

Babylon

Babylon ist eine Reihe von Protokollen, die anderen Blockchains helfen, die Sicherheit von BTC zu teilen. Dazu gehören zwei Teile, der Bitcoin-Verpfändungsdienst und der Bitcoin-Zeitstempeldienst.

Babylon ermöglicht es, durch die Verpfändung von BTC wirtschaftliche Sicherheit für die PoS-Kette zu bieten (ähnlich wie bei ETHs Restake). Der Absteckprozess wird vollständig kryptografisch durchgeführt und ist nicht auf Bridges und Depotbanken Dritter angewiesen.

BTC-Pfandgeber können eine Transaktion mit zwei UTXO-Ausgängen an BTC senden, um die Verpfändung zu realisieren. Der erste UTXO wird mit einem Zeitsperrskript geschrieben. Nach Ablauf kann der Pfandgeber seinen eigenen privaten Schlüssel verwenden, um BTC zu entsperren, und der andere UTXO wird an A übertragen Es wird eine temporäre Bitcoin-Adresse erhalten, und das öffentliche und private Schlüsselpaar dieser Adresse entspricht den kryptografischen Standards von „Extractable One-Time Signature EOTS“.

Wenn ein BTC-Staker einen Knoten der POS-Kette betreibt, signiert er ihn mit dem privaten EOTS-Schlüssel, nachdem er den einzigen gültigen Block überprüft hat. Wenn der Staker (der auch der Prüfer dieser POS-Kette ist) ehrlich bleibt, gibt es nur einen gültigen Block Wenn ein Block gleichzeitig signiert wird, erhält er die Validator-Belohnung der POS-Kette. Dann wird sein privater EOTS-Schlüssel abgeleitet Jeder kann diesen privaten Schlüssel zur Übertragung der verpfändeten BTC an die BTC-Kette verwenden, um den Verfall zu erreichen, wodurch der Pfandgeber zur Ehrlichkeit aufgefordert wird.

Babylon bietet auch einen BTC-Zeitstempeldienst an, was bedeutet, dass die Prüfpunktdaten einer beliebigen Blockchain in BTCs op_return hochgeladen werden, um die Sicherheit zu erhöhen.

Nubit plant, den BTC-Verpfändungsdienst von Babylon zu nutzen, um die Sicherheit zu erhöhen. Babylon verwendet eine reine Kryptografielösung zur Abwicklung von BTC-Einzahlungen, -Abhebungen und -Beschlagnahmungen. Die Sicherheit ist sehr hoch, aber für Ketten, die Verpfändungsdienste nutzen, ist dies auf wirtschaftlicher Ebene eingeschränkt Im Vergleich zur Rollup-Methode der ETH besteht hinsichtlich der Überprüfbarkeit noch ein gewisser Abstand.

Obwohl der Zeitstempeldienst L2-Daten auf BTC hochlädt, erfordert die direkte Überprüfung aller BTC-Blöcke das Herunterladen des gesamten Knotens, was einen hohen Schwellenwert hat. Gleichzeitig verfügt BTC L1 über keine Smart Contracts und kann die Richtigkeit dieser Daten nicht überprüfen.

Drei Rollup

Durch Ordinals kann Bitcoin verschiedene Daten speichern und zu einer hochsicheren Datenbank werden. Das Hochladen der Beweisdaten von Rollup in das BTC-Netzwerk kann zwar garantieren, dass sie nicht manipuliert werden können, die Gültigkeit und Richtigkeit der internen Transaktionen von Rollup kann dadurch jedoch nicht gewährleistet werden.

Das Kernproblem des BTC-Rollups ist die Überprüfung. Die meisten BTC-Rollups wählen möglicherweise die souveräne Rollup-Methode (clientseitige Überprüfung). Der Verifizierer synchronisiert alle Rollup-Daten außerhalb der Kette und überprüft sie.

Dies kann jedoch nicht die stärkste Fähigkeit von Bitcoin nutzen, nämlich den POW-Konsens von Hunderttausenden Knoten, um die Sicherheit von Rollup zu gewährleisten. Der idealste Zustand besteht natürlich darin, dem BTC-Netzwerk die aktive Überprüfung des Rollup-Nachweises zu ermöglichen. wie ETH und lehnen Sie ungültige Blockdaten ab.

Gleichzeitig muss auch sichergestellt werden, dass die Vermögenswerte im Rollup unter extremsten Umständen vertrauenswürdig in das BTC-Netzwerk abgezogen werden können. Selbst wenn der Knoten/Besteller von Rollup ausgefallen ist oder die Annahme von Transaktionen verweigert, kann dies dennoch der Fall sein über einen sicheren Fluchtkanal zurückgezogen werden.

Für BTC, das keine Smart Contracts hat und nur Skripte ausführt, ist es möglicherweise möglich, die Fähigkeit von MAST zu nutzen, Skripte zu logischen Schaltkreisen zu kombinieren, um Überprüfbarkeit zu erreichen. Dies ist zwar schwierig, aber die nativste Idee von BTC.

BitVM

BitVM ist das beliebteste Skalierungsprotokoll für BTC und ein optimistisches Rollup von BTC.

BitVM schlägt auf innovative Weise eine Möglichkeit vor, Betrugsherausforderungen auf BTC durchzuführen. Der Prüfer und der Herausforderer zahlen beide den gleichen Betrag an BTC in einer Transaktion zum Wetten ein (als Eingabe), und die Transaktionsausgabe enthält eine Logik, die als Schaltkreise und BTC-Skripte angesehen werden kann Logikgatter, die die einfachste Logik verarbeiten. Logikgatter sind die grundlegendsten Komponenten von Computern.

Wenn Logikgatterschaltungen baumartig miteinander kombiniert werden, können sie eine Schaltung bilden, die eine bestimmte Logik enthält (man kann sich Qin Shihuangs humanoiden Computer im Drei-Körper-Problem vorstellen).

BitVM schreibt einen Betrugsbeweis in einer Schaltung, die aus einer großen Anzahl von BTC-Skripten besteht. Die Schaltungsstruktur dieses Beweises wird anhand einer Reihe von Knoten bestimmt, die vom Sequenzer in Rollup gepackt werden. Der Herausforderer kann kontinuierlich Hash-Werte zu diesem Betrug hochladen Proof-Schaltung und der Verifizierer Führen Sie kontinuierlich das entsprechende Skript aus und zeigen Sie die Ausgabe an, um zu überprüfen, ob die Ergebnisse korrekt sind.

Im Rahmen einer Reihe von Transaktionen kann der Herausforderer den Prüfer weiterhin herausfordern, bis der Prüfer bestätigt, dass jedes Schaltkreis-Gate korrekt ist. Anschließend schließt das BTC-Netzwerk die Überprüfung des Rollups ab und der Prüfer kann seine eigenen Mittel erhalten Der Herausforderer erhält die vom Prüfer zugesagten BTC.

Um es leicht zu verstehen: Die Beziehung zwischen BitVM und BTC ist wie die von OP zum ETH-Netzwerk. Die Sicherheit ist unter allen Expansionsplänen am höchsten. Die Anzahl der Transaktionen, die BitVM generieren wird, ist sehr groß ist hoch und wird von beiden Beteiligten durchgeführt. Vor der On-Chain-Verifizierung ist eine große Menge an Vorsignierungen erforderlich, was bedeutet, dass eine große Menge an Off-Chain-Berechnungen erforderlich ist.

Natürlich verfügt BitVM im Gegensatz zum Optimistic/ZK-Rollup der ETH nicht über einen Notfall-BTC-Abhebungskanal, und mindestens ein ehrlicher Knoten im L2-Netzwerk kann einen normalen Ausstieg durchführen.

Dies ist jedoch bereits die höchste Sicherheitsgarantie, die BTC L2 derzeit erreichen kann, und BTC L1 überprüft die Gültigkeit der Rollup-Daten. Das Vertrauen in die BTC-Brücke ist minimiert, es fehlt jedoch ein „Notfall-Fluchtkanal“. "

Daher scheint die Implementierung von BitVM noch in weiter Ferne zu liegen, aber die jüngste Diskussion in der BTC-Community über die Aufhebung des Verbots des op_cat-Skripts könnte neue Möglichkeiten für die Entwicklung von BitVM eröffnen. Der op_cat-Opcode kann zwei Zeichenfolgen verknüpfen und unterstützt eine Länge von bis zu 520 Bytes Die Verkettung von Daten ermöglicht komplexere Berechnungen auf Bitcoin.

BitVM kann damit beispielsweise Hunderte von Logikgattern unter demselben Skript in Reihe schalten. Dadurch kann BitVM mehr Binärschaltkreise in weniger Transaktionen verarbeiten und so die Auswirkungen von BitVM auf Bitcoin-Skripte nahezu verhundertfachen viele L2-Projekte und haben auf dieser Grundlage neue Ideen für „betrugssichere“ Herausforderungen bei BTC vorgeschlagen.

Bison-Netzwerk

Bison Network ist ein ZK-STARK-Souverän-Rollup (Client-Verifizierung), das auf Bitcoin basiert. Das sogenannte Souverän-Rollup, das heißt, L1 wird als Blockdaten-Ankündigungsboard (DA) des Rollups verwendet Die Transaktion ist korrekt. Die Rollup-Transaktion wurde vom Rollup-eigenen Knoten überprüft.

Bison hat das ZK-Zertifikat von BTC an BTC Ordinals übermittelt. Benutzer können das Zertifikat von BTC herunterladen und ihre eigenen Clients ausführen, um Rollup-Transaktionen zu überprüfen.

Die Besonderheit von Bison liegt in der Implementierung der BTC L1-Brücke. Wenn ein Benutzer BTC bei Bison Rollup einzahlt, werden die BTC in mehrere Multi-Signatur-Wallets aufgeteilt, die BTC enthalten ), basiert diese Technologie auf dem Taproot-Upgrade und ist ein einfacher Logikvertrag, der BTC-Multisignatur- und Zeitsperrskripte nutzt.

Wenn Benutzer BTC einzahlen, müssen sie mit dem Bison-Netzwerk zusammenarbeiten, um relevante Ausführungstransaktionen für alle zukünftigen Situationen zu signieren, wie zum Beispiel:

Geld an andere überweisen

Rückzug zurück zum BTC-Mainnet

Wenn lange Zeit niemand das Produkt in die Hand nimmt

Nach dem Signieren werden diese Transaktionen nicht im BTC-Block veröffentlicht. Wenn die Transaktion ausgeführt werden soll, benötigt sie ein Oracle, um sie zu steuern. Es gibt drei Controller des Multi-Signatur-Wallets, nämlich den Benutzer, den Bison Rollup und Das Orakel. Besorgen Sie sich zwei davon. Mit einer Signatur können Sie die Kontrolle über diese BTC erlangen.

DLC ist wie eine If-Do-Anweisung für Bitcoin. Die Oracle-Maschine gibt die Bedingungen des If ein. Der Ausführungsteil der Do-Anweisung besteht darin, die in den oben genannten drei Situationen signierten Transaktionen zu senden.

Die Oracle-Maschine ist hier mit dem Bridge-Vertrag von Bison Rollup verknüpft. Wenn die Bridge die Anfrage des Benutzers zur Übertragung von BTC an andere empfängt, signiert die Oracle-Maschine die Transaktion vor dem Senden unter der Situation ① und führt eine Mehrfachsignatur-Adresskontrolle durch Wird an das Bison-Netzwerk weitergegeben, wird ② gesendet und die Kontrolle wird an den Benutzer übertragen. Wenn längere Zeit keine Nachricht empfangen wird, läuft die Zeitsperre ab und die Kontrolle geht an den Benutzer zurück.

Dadurch hat Bison die Extraktion von BTC aus Rollup realisiert und einen einfachen Escape-Kanal eingerichtet. Der Schwachpunkt des Systems sei jedoch, dass bei der Übermittlung falscher Informationen die Vermögenswerte des Benutzers verloren gehen, so die Einleitung Der dezentrale Teil, wie Chainlink.

Die von DLC implementierte „vertrauenswürdige Brücke“ besteht darin, das Potenzial von BTC-Skripten zu nutzen, um BTC mit Ketten wie ETH und STX zu verbinden, obwohl Bison Rollup durch die Einführung eines neuen Drittanbieters, Channel, eine einfache „Flucht“ erreicht ", hat aber den Rollup-Beweis für die BTC-L1-Verifizierung noch nicht implementiert.

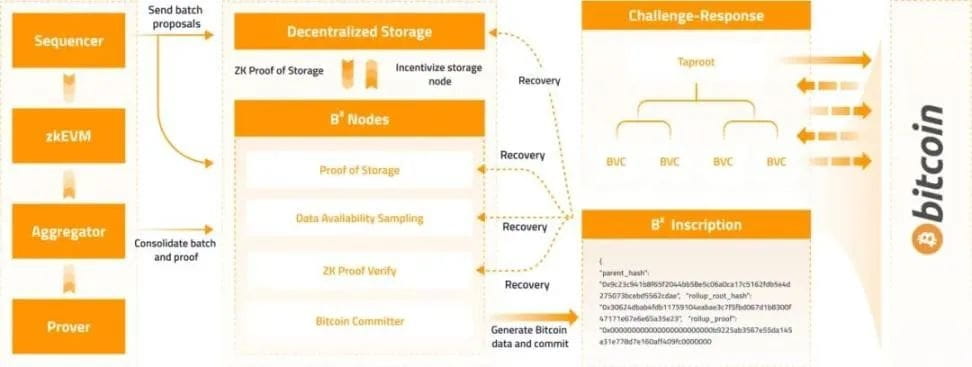

B² Netzwerk

B² Network ist ein ZK-Rollup gemischt mit „Commitment Challenge“ auf BTC. Das Netzwerk ist in zwei Schichten unterteilt, die Rollup-Schicht und die DA-Schicht. Diese Schicht enthält mehrere Module, einschließlich Transaktionen . Die Annahme, Sortierung und Verpackung sowie die Ausgabe von ZK-Beweisen unterstützen die Kontoabstraktion der BTC-Adresse und das synchrone Lesen von BTC-L1-Daten (BTC- und BRC20-Kontostand).

Die DA-Schicht stellt den Datenspeicher für Rollup bereit. Der Speicherknoten führt eine Off-Chain-ZK-Verifizierung der Rollup-Transaktion durch. Nach Abschluss der Überprüfung schreibt der DA-Schichtknoten die Rollup-Daten in die Ordinals-Inschrift von BTC, die den Speicherort des Rollups enthält Daten in der DA-Schicht, die Merkel-Baumwurzel der Transaktion, die ZK-Beweisdaten und der Hash der vorherigen BTC-Beweisinschrift, die Überprüfung des Beweises ist der Kern.

In der ETH überprüft der Brückenvertrag den ZK-Beweis direkt auf L1, aber es gibt keine Smart-Contract-Funktion auf BTC. Aufgrund der komplexen Logik der ZK-Verifizierung kann die Verifizierungslogikschaltung nicht durch die Kombination von BTC-Skripten realisiert werden (die Kosten sind enorm). kann die Obergrenze des BTC-Blocks überschreiten).

Daher führt B² mehr Off-Chain-Berechnungen in die Verifizierung ein und verwandelt die direkte Verifizierung von L1 gegenüber ZK in eine „betrugssichere“ Herausforderung ähnlich wie Optimistic.

B² zerlegt den Beweis von ZK in verschiedene Skripte und überlagert diese Skripte, um einen Mast-Binärbaum zu bilden. Der B²-Knoten sendet BTC als Belohnung für die Betrugsherausforderung.

Sobald die Transaktion mit der „Fraud Proof Challenge“ auf BTC L1 bestätigt ist, kann der Herausforderer die Originaldaten von der DA-Schicht herunterladen und das obige Skript außerhalb der Kette ausführen.

Wenn die endgültige Ausgabe der Ausführung nicht mit der vom B²-Knoten übermittelten übereinstimmt, bedeutet dies, dass der Herausforderer gleichzeitig die Kontrolle über die im Skriptstamm des Knotens gesperrte BTC erlangen kann Wenn innerhalb der Sperrzeit keine Herausforderung erfolgt, kann der Knoten die gesperrte BTC zurückgeben und die endgültige Bestätigung erhalten.

Im B²-Netzwerk bestätigte die erste Transaktion, die BTC gesendet hat, dass der ZK-Beweis nicht manipuliert werden kann. Obwohl BTC die ZK-Transaktion immer noch nicht verifizieren kann, wurde durch die Implementierung der „Betrugsbeweis-Herausforderung“ in der zweiten Transaktion indirekt sichergestellt, dass dies der Fall ist Gültigkeit von Transaktionen unter Rollup und erhöht die Sicherheit. Dies ist in der Tat eine brillante Innovation.

B² Network hat die Kontoabstraktion eingeführt, die es jedem ermöglicht, BTC-Wallets direkt für die Interaktion mit Rollup zu verwenden, ohne die Benutzergewohnheiten zu ändern, aber es verwendet immer noch viele Methoden, um BTC-Vermögenswerte von der L2-Adressbrücke abzuheben führt keinen „Fluchtkanal“ ein.

SatoshiVM

SatoshiVM ist ebenfalls ein ZK-Rollup, das auf BTC basiert. Nach der Erstellung des ZK-Beweises im Rollup lädt der Prüfer die Beweisdaten in das BTC-Netzwerk hoch Die Herausforderung ist erfolgreich. Wer gewinnt, wird mit BTC belohnt.

Der Unterschied besteht darin, dass SatoshiVM der „Betrugsnachweis“-Herausforderung zwei Zeitsperren hinzugefügt hat, die der Startzeit der Herausforderung und der Endzeit der Herausforderung entsprechen. Auf diese Weise kann durch den Vergleich, auf wie viele Blöcke die BTC-Übertragung gewartet hat, der ZK-Beweis erfolgen Unabhängig davon, ob es richtig und effektiv ist, verwendet der Cross-Chain-Bridge-Teil tatsächlich nur eine Multi-Signatur-Lösung und weist keine Highlights auf.

Kettenweg

Chainway ist ein BTC-ZK-Souverän-Rollup, das nicht nur Bitcoin als Veröffentlichungsschicht für Daten verwendet, sondern auch BTC-Daten als Quelle für die Erstellung von ZK-Beweisen nutzt.

Der Prüfer von Chainway muss jeden BTC-Block scannen, ohne einen Takt auszulassen, den Blockheader aus dem BTC-Block, den vorherigen ZK-Proof und die im Block eingravierte „erzwungene Transaktion“ lesen, um einen vollständigen ZK-Proof in jedem BTC-Block zu generieren, Chainway wird eine Transaktion zum Brennen des ZK-Beweises einreichen und so einen rekursiven Beweis bilden.

Im BTC-Block ist die „erzwungene Transaktion“, die in Form der Ordinalsinschrift eingraviert ist, die von Chainway festgelegte „zensurresistente Transaktionssendemethode“.

Wenn der Chainway Rollup-Knoten ausfällt oder sich weiterhin weigert, Auszahlungstransaktionen von Benutzern anzunehmen, kann der Benutzer die Auszahlungsanforderung direkt in den Bitcoin-Block einbinden. Der Knoten muss diese „erzwungenen Transaktionen“ in den Rollup-Block aufnehmen, andernfalls wird dies nicht der Fall sein Wenn die ZK-Bedingungen erfüllt sind, schlägt die Beweisgenerierung fehl.

Im neuesten Tweet behauptet Chainway, dass sie einen Weg gefunden haben, den ZK-Beweis auf Bitcoin zu überprüfen, um die Abwicklung von BTC L1 zu erreichen. Offensichtlich basiert das aktuelle Design von Chainway auf der clientseitigen lokalen Überprüfung Aufrollen. .

Obwohl „erzwungene Transaktionen“ das Problem der Anti-Node-Zensur von Rollup-Transaktionen bis zu einem gewissen Grad lösen, können sie immer noch keine echte BTC-L1-Vermögensabwicklung erreichen.

QED-Protokoll

Das QED-Protokoll ist ein ZK-Rollup auf BTC, das auf zkevm basiert. Im Gegensatz zu anderen ZK-Rollups generiert QED keinen ZK-Beweis für die gesamte Rollup-Transaktion, sondern erstellt nur einen ZK-Beweis für die Auszahlungstransaktion vom Rollup zu BTC L1.

Ähnlich wie bei BitVM organisiert das QED-Protokoll Skripte in logischen Schaltkreisen, um den ZK-Nachweis von Auszahlungstransaktionen auf BTC L1 zu überprüfen. Obwohl eine direkte Überprüfung erreicht wird.

4. Indexorientierte Programmierung

Wenn Sie die Quelle zurückverfolgen, handelt es sich bei Brc20 im Wesentlichen um eine Art BTC L2. Alle Transaktionsdaten von Brc20 werden auf BTC aufgezeichnet, und das Hauptbuch wird tatsächlich im Off-Chain-Indexer ausgeführt.

Obwohl das aktuelle Brc20-Ledger selbst vollständig zentralisiert ist, machen wir uns kaum Sorgen um seine Sicherheit, da alle Transaktionsdatensätze unveränderlich in Ordnungszahlen des BTC-Netzwerks aufgezeichnet werden und jeder sie durch Scannen des BTC-Netzwerkstatus von Brc20 wiederherstellen kann.

Diese Erweiterung fügt BTC jedoch lediglich neue Funktionen hinzu und trägt nicht zur Leistungssteigerung bei.

Kann eine Inschriftenkette innoviert werden, wenn das Hauptbuch im Indexer dezentralisiert ist? Tatsächlich basiert das von unisat_wallet gestartete Nachfolgegeschäft auf dieser Idee. Swap und Pool werden in seinem Indexer implementiert. Wenn Sie einen Konsens über die Fondssicherheit erzielen möchten, ist die Dezentralisierung ein unvermeidlicher Prozess.

Es gibt auch schreibgeschützte L2s wie RoochNetwork, die überhaupt keine Assets von L1 beziehen, sondern nur Indizes und BTC-Vollknoten ausführen, indem sie nur Daten zur Verwendung durch Smart Contracts in ihrer Kette lesen.

Endlich fünf

Natürlich gibt es viele Projekte, die ich nicht vorgestellt habe, teils weil ihre Beschreibung unklar ist, teils weil meine Energie begrenzt ist und sich die Branche schnell verändert, aber was unverändert bleibt, ist die unvermeidliche Entwicklung des BTC-Ökosystems in Richtung der zweiten Schicht.

BTC ist ein Zug, in den jeder einsteigen möchte. Aus Plansicht sind Seitenketten nur Passagiere, die Tickets gekauft haben. Sie verwenden nur Cross-Chain-Brücken, um sich mit BTC zu verbinden, können aber frühestens genutzt werden.

DA-Projekte versuchen, eine BTC-Version von Celestia und Eigenlayer zu erstellen. Sie verfügen über genügend Gimmicks und es gibt Möglichkeiten im Rahmen des breiten Konsenses der Modularität.

Durch das Hochladen von DA und die Verwendung von BTC-Skripten zur Implementierung einiger einfacher BTC-On-Chain-Mechanismen (hauptsächlich in Anlehnung an die Bit-Commitment-Ideen von BitVM) haben Rollups kaum einen Fuß in die BTC-Sicherheitsabteilung gesetzt und sich auf eine Selbstverifizierung verlassen Sovereign Rollup, das kein Rollup ist? (Vielen Dank an Celestia für seine langfristige CX auf Sovereign Rollup).

Das Kronjuwel von BTC L2 ist die Verwendung der BTC-Skriptlogik zur Überprüfung des Rollup-Uploads. Derzeit versuchen nur BitVM und Atomicals die Sicherheitsbeziehung zwischen ETH und seinem Rollup Auf der Implementierungsebene scheint es weit außerhalb der Reichweite zu liegen, aber die Freigabe neuer Operatoren wie op_cat scheint den Prozess weiter zu beschleunigen, und BitVM könnte früher implementiert werden, als alle erwarten.

IC-Inhalte, die Ihnen wichtig sind

Technologiefortschritt |. Projektinformationen |

Sammeln und folgen Sie dem IC Binance Channel

Bleiben Sie mit den neuesten Informationen auf dem Laufenden