Dies ist das zweite Kapitel meiner Erkundung von ICP - ehrlich gesagt, ich hätte nicht gedacht, dass ich so schnell fertig sein würde. Nach der Veröffentlichung des ersten Teils schwebte mir eine Frage im Kopf: Warum konnte die Blockchain über Jahre hinweg keine echten Anwendungen unterstützen?

Je tiefer ich forschte, desto klarer wurde die Antwort: Die meisten Blockchains halten ein permanentes Hauptbuch.

Fast keine Blockchain kann eine echte Ausführungsumgebung für Anwendungen bieten, was zu einer anfänglichen, etwas beunruhigenden Schlussfolgerung führt: Die meisten Ketten können Anwendungen aufzeichnen, aber sie können keine Anwendungen unterstützen.

Nur ICP kann tatsächlich den Betrieb von On-Chain-Anwendungen realisieren.

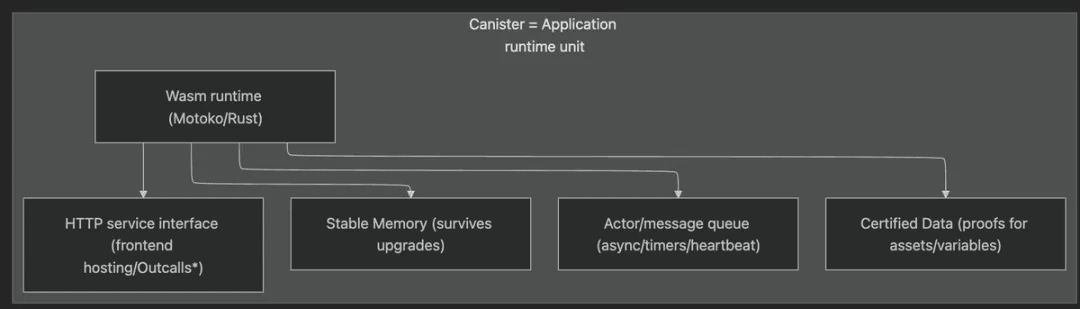

Warum? Weil das Canister + Subnet-Modell nicht darauf ausgelegt ist, TPS (Transaktionen pro Sekunde) zu optimieren, sondern Anwendungen eine Laufzeitumgebung zu bieten, die ausführbar, weiterentwickelbar und kryptographisch verifizierbar ist.

Das passt perfekt zur Vision von Caffeine: Anwendungen, die von Künstlicher Intelligenz generiert werden, sollen nicht nur ausführbar sein, sondern auch ihre Authentizität nachweisen können.

Meine Erfahrungen mit Caffeine AI

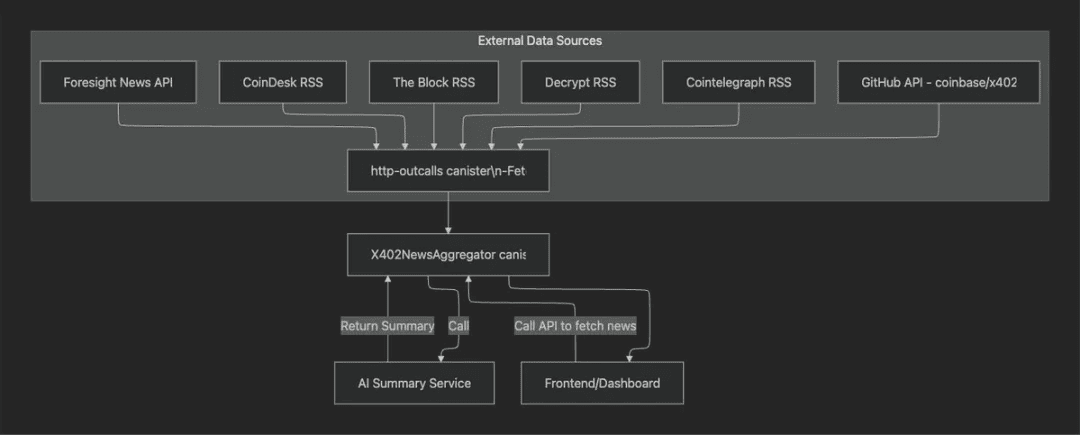

Ich habe versucht, einen einfachen X402 Nachrichtenaggregator zu bauen:

https://x402news-akn.caffeine.xyz

Architektur

Der Prozess ist überraschend elegant:

Basierend auf Ihren Ideen generiert es eine spec.md.

Es nutzt Motoko für Frontend und Backend.

Und setzt alles direkt auf ICP ein.

Nach mehreren Iterationen - und einer Menge Bugs - hat es schließlich funktioniert. Die Erfahrung des Vibe-Codings erreicht derzeit nicht das Niveau von Vercel, aber das ist nicht der Teil, der mich am meisten überrascht hat. Was mich wirklich beeindruckt hat, war, dass ich zum ersten Mal das Gefühl hatte: "Meine Anwendung läuft tatsächlich auf der Blockchain."

Das ist kein Vertrag und keine Transaktion, sondern ein Backend-Dienst - gehostet auf der Kette, kontinuierlich ausgeführt, aufrufbar und in der Lage, Logik autonom auszuführen.

Diese Fähigkeit existiert in den meisten On-Chain-Umgebungen nicht, und intelligente Verträge an anderen Orten können nicht aktiv ausgeführt werden; sie können nur reagieren. ICP bietet etwas, was andere Unternehmen in der Branche nie gebaut haben: eine Chain-Level-Laufzeit.

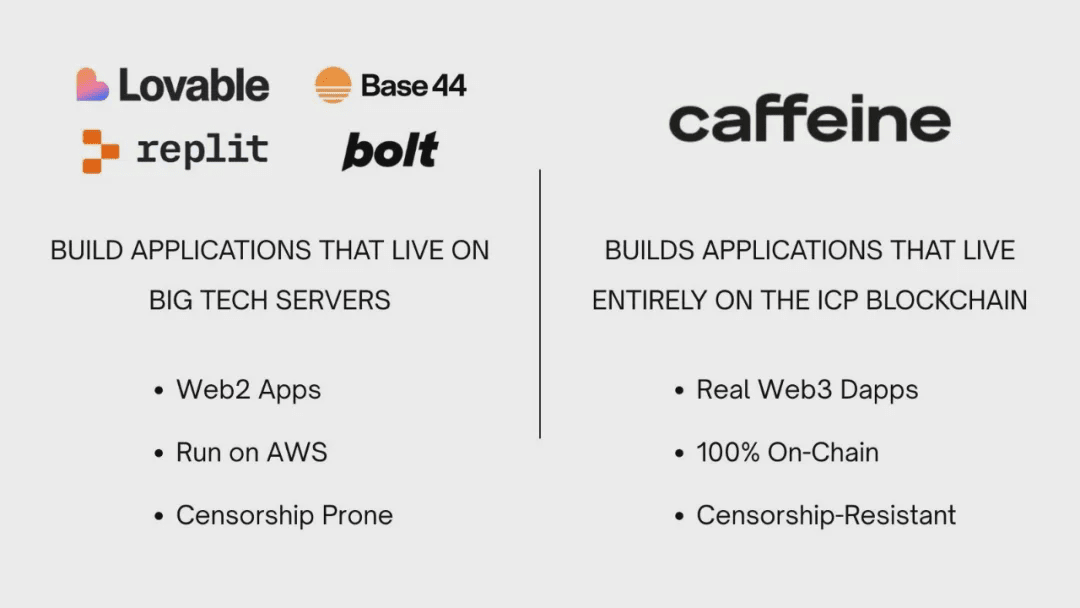

Warum ist Caffeine AI das beste Geschenk für ICP? Aber es ist nicht nur ein weiteres Beispiel für Blockchain-Anwendungsfälle. Der Grund, warum Caffeine AI so auffällig ist, liegt darin, wie es das Konzept von "stets online" Anwendungen auf ICP Realität werden lässt.

Für Caffeine AI liegt der Schwerpunkt nicht nur auf dem Bau von Anwendungen, sondern auch auf dem Bau von verifizierbaren, persistierenden On-Chain-Anwendungen, die kontinuierlich betrieben, weiterentwickelt und verbessert werden können, ohne jemals zu stoppen.

Das ist der Grund, warum Caffeine AI das beste Geschenk für ICP ist: Es zeigt nicht nur das technische Potenzial von ICP, sondern bringt auch die wahre Kraft von ICP in die reale Welt. Es öffnet Tür und Tor für mehr Entwickler, die Anwendungen leicht erstellen können, die bestehen bleiben, solange die Knoten weiterhin betrieben werden.

Können auch andere Ökosysteme das erreichen? Theoretisch ja:

Hashwert auf Ethereum einreichen

Code in Filecoin oder EthStorage speichern

Verifizierbare Ausführung mit zkVM implementieren

Vibe-Coding basierend auf Git, ähnlich wie Vercel, mit On-Chain-Überweisungsbeweisen

Ja, Sie können eine "verifizierbare Upgrade-Pipeline" zusammenstellen, aber der Schlüssel liegt darin, dass Ihre Anwendung beim Bereitstellen mit Caffeine AI in der Laufzeitumgebung von ICP bereitgestellt wird; solange Knoten weiterhin betrieben werden, kann Ihre Anwendung in Betrieb bleiben.

Dieses Überlebensversprechen - dieses Gefühl, dass "meine Anwendung tatsächlich auf der Kette lebt" - ist extrem schwer zu ersetzen, und das ist der Grund, warum ich den zweiten Teil schreibe.

In dem ersten Artikel haben wir das Problem neu definiert: Wenn Dezentralisierung beim Hauptbuch stoppt, bleibt das Internet weiterhin Off-Chain. Der Artikel hat zwei Dinge getan - er hat den Fokus von "Transaktionen" wieder auf "Anwendungen" verschoben und die Bewertungsmaßstäbe von "schnellerer Wiederholgeschwindigkeit" auf betriebsfähig, weiterentwickelbar und verifizierbare Ergebnisse geändert.

Dieser Artikel hat diese Position beibehalten, aber sie in den Ingenieurbereich eingeordnet: Wir fragen nicht mehr "Wie können wir die Kette schneller machen?", sondern beantworten, was als Anwendung innerhalb der Protokollgrenzen gilt und welche institutionalisierten Fähigkeiten dafür erforderlich sind.

Das Ziel bestimmt den Mechanismus; die Betrachtung von "Transaktionen" als Ziel führt dazu, dass das System zu Abrechnungen und Wiederholungen neigt, während die Betrachtung von "Anwendungen" als Ziel einen vollständigen Betrieb, evolutionäre und verifizierbare Veröffentlichungsweg benötigt.

Daher konzentrieren wir uns auf ICP-Container (Canister): wie sie Code, Zustand, Speicherung und Veröffentlichung in einer verifizierbaren Grenze vereinen; wie sie hohe Frequenzentwicklungen unterstützen, ohne Speicher zu verlieren; und warum Caffeine AI als "selbstgeschriebene Anwendung" direkt im Container laufen sollte, anstatt über das zusammengesetzte "Cloud + Vertrag"-Architektur.

Dieser Artikel enthält umsetzbare Strukturdiagramme und Sequenzdiagramme und weist auf die wesentlichen Abwägungen und Randbedingungen hin.

1. Zielübergang: Von Transaktionen zu Anwendungen.

Typische "Hochleistungs-Ketten" sind immer noch transaktionszentriert: Verträge sind passiv, Ausführungen sind flüchtig, der globale Zustand ist geteilt, das Frontend läuft Off-Chain.

ICP richtet die Ziele auf Anwendungen: Container kapseln Code, Zustand, persistente Speicherung und verifizierbare Veröffentlichungs-Schnittstellen ein und laufen persistent im Actor-/asynchronen Modell.

Wichtige Punkte

Prozesssemantik: Persistenz, Planbarkeit, asynchrone Kommunikation zwischen Containern, nicht mehr die Funktion "einmal aufrufen und zerstören".

Einheitliche Grenzen: Frontend, Backend, Zustand, Veröffentlichung und Beweis liegen innerhalb derselben Sicherheits- und Verifizierbarkeitsgrenze.

Die Grenzlinie ist nicht der Durchsatz, sondern die Randbedingungen. Hochleistungs-Ketten optimieren die Grenzen des "Alle wiedergeben dasselbe Hauptbuch", Container hingegen schreiben die Grenze um in "Anwendungen laufen langfristig innerhalb des Protokolls, und Endbenutzer können verifizieren". Erstere erweitern den Durchsatz, letztere verbessern den Fähigkeitenzyklus.

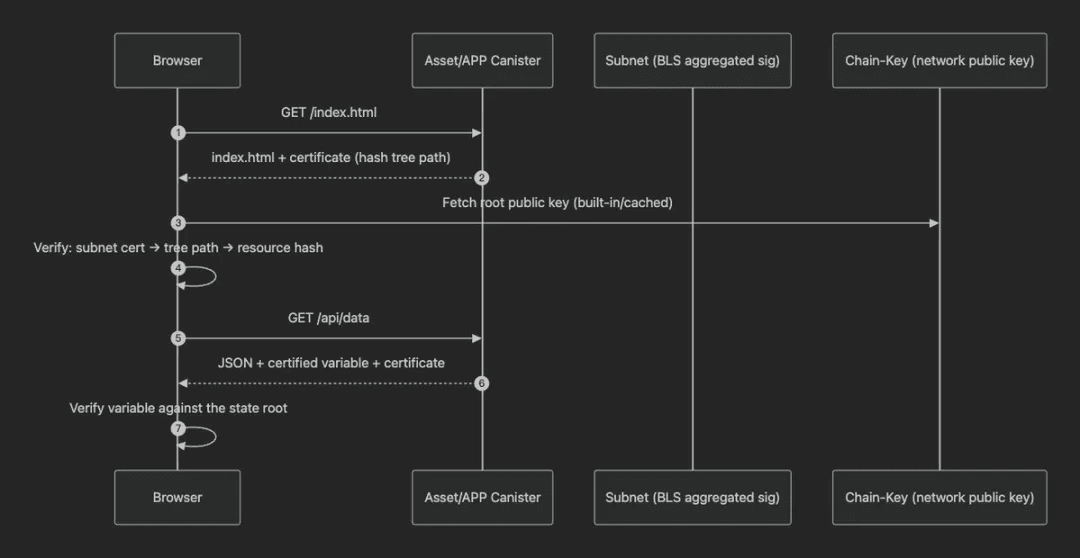

2. End-to-End-Verifizierbarkeit: Das Frontend und die Daten in die "Veröffentlichungskette" einbeziehen.

Um die gesamte Website vertrauenswürdig an die Kette zu bringen, müssen Endbenutzer im Browser verifizieren können: "Was ich sehe, wurde von einem bestimmten Container unter einem bestimmten Statusbaum veröffentlicht." ICP bietet zertifizierte Assets (statische Ressourcen) und zertifizierte Variablen (dynamische Schnappschüsse), um diese Veröffentlichungs-Chain zu vervollständigen.

Implementierungsanweisung

Zertifizierte Assets: Hash-Baum beim Bau und Beweis in der Antwort zurückgeben; der Browser validiert über Subnetz aggregierte Signaturen und öffentliche Schlüssel auf Chain-Ebene.

Zertifizierte Variablen: Beweise für dynamische Schnappschüsse exportieren, um Client-Wiederholungen zu vermeiden, Seiten beschaffen Daten und deren kryptographische Quellen, die an einen bestimmten Statusbaum gebunden sind.

Veröffentlichung ist ein Versprechen; wenn Frontend und Schlüsselvariablen der Authentifizierungskette hinzugefügt werden, wird jede Veröffentlichung zu einem kryptografischen Versprechen: Veröffentlicher, Veröffentlichungsinhalt, basierend auf welchem Konsensstatus. "Anzeigen" wird zu "Beweis", "Version" wird zu "Beweis".

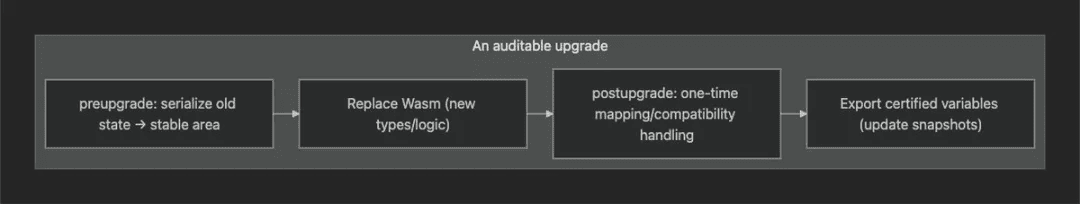

3. Strukturelle Evolution: Machen Sie "Änderungen in den Plänen" zu prüfbaren Upgrades.

KI-gesteuerte Produkte ändern häufig Datenstrukturen und -prozesse; implizite Migration (Skripte, die Felder fressen oder Typen verkleinern) ist der häufigste implizite Fehler in der traditionellen Cloud. Container verwenden stabilen Speicher und Upgrade-Hooks, um evolutionäre Grenzen klar zu definieren und Upgrades in prüfbare institutionelle Ereignisse umzuwandeln.

Betriebsprüfliste

Versionsverwaltung: Vorherige Slots in stabiler Speicher behalten; nach dem Upgrade explizit Standardwerte/Erweiterungen behandeln und bei Fehlschlägen zurückrollen.

CI-Zugangskontrolle: Prüfen von Modus-Differenzen, Typkompatibilität und idempotente Migration vor der Bereitstellung, um "nicht verifiziertes Migrieren" zu verhindern.

Upgrades geben Beweise aus: Sofort nach der Migration werden die zertifizierten Variablen aktualisiert, damit der Client einen verifizierten neuen Schnappschuss erhält.

Evolution muss institutionalisiert werden; implizite Migration belässt Risiken beim Zufall, explizite Upgrades integrieren Risiken in die Prozesse. "Fehler werden zu Beweisen, Rollbacks haben Wege, Schnappschüsse werden zertifiziert" - strenge technische Gestaltung ist notwendig, um häufige Evolution zu ermöglichen.

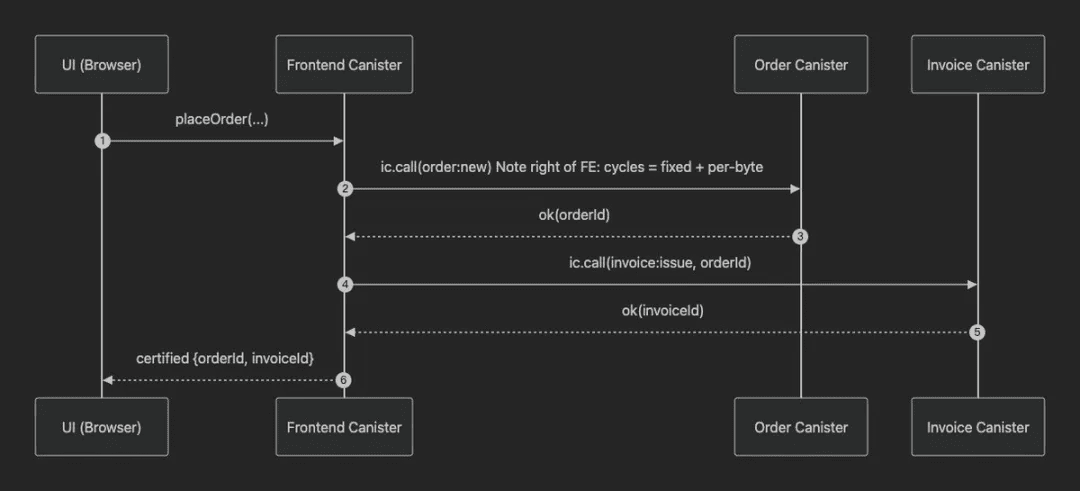

4. Asynchrone Topologie über Container hinweg: Parallel, aber klare Grenzen.

Anwendungen, die von Caffeine generiert werden, werden oft in mehrere Container aufgeteilt (Benutzer, Authentifizierung, Bestellungen, Rechnungen, Inhalte), wobei versucht wird, den Hotpath so weit wie möglich im selben Subnetz zu halten, um die Latenz zu senken und den Coldpath auf asynchron zu bringen.

Cycles verfolgen Ressourcen: CPU/Bandbreite/Speicher werden nach Ressourcen gemessen, über Kreuzabfragen im Voraus bezahlt, nicht genutzte Teile werden zurückerstattet.

Topologische Strategie: Hochfrequente/starke konsistente Lese- und Schreiboperationen innerhalb desselben Subnetzes platzieren, langlaufende/niedrig gekoppelte Prozesse asynchron ausführen.

Beobachtbarkeit: Der Ressourcenverbrauch jeder Route ist nachvollziehbar und bietet Informationen für strukturelle Anpassungen.

Betrieblich muss auch handlungsfähig sein; die Umwandlung von "Wahrnehmungskosten" in "Abrechnungskosten" bildet die Grundlage für technische Abwägungen: lokale Hotpaths und asynchrone Coldpaths, um Design und Kosten in Einklang zu bringen.

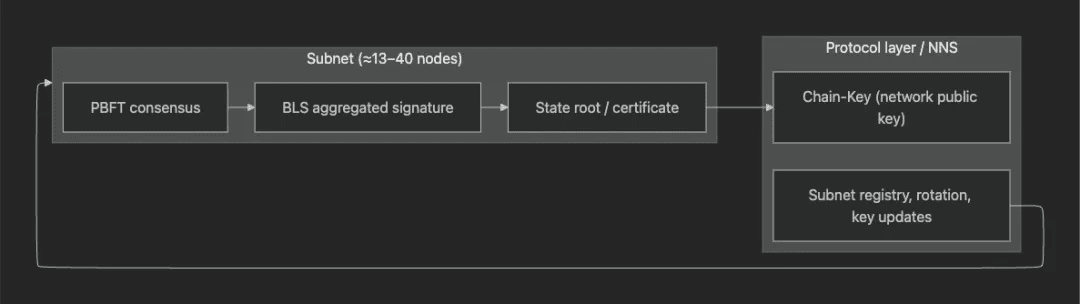

5. Subnet-Ebene: Parallelität in die institutionelle Konstruktion einbeziehen

Jedes Subnetz ist ein PBFT + Schwellen-BLS-Ausführungscluster: Es erreicht lokale Determinismus-Endgültigkeit und gibt aggregierte Signaturen basierend auf dem Statusbaum aus. Die Protokollebene registriert Subnetze und Schlüsselmaterial, Chain-Key exponiert eine netzwerkweite einheitliche Validierungsoberfläche.

Ausführung und Nachweis erfolgen im Subnetz.

Netzwerküberprüfung wird auf einen einzigen öffentlichen Schlüssel und eine Beweis-Kette vereinfacht.

Keine globale Wiederholung erforderlich, Parallelität ist ein Protokolleigenschaft und keine operationale Technik.

Parallelverarbeitung ist keine Notlösung, sondern ein institutionelles Design; durch die Verlagerung der Validierung von zentralisiertem "Wiederholen" zu einer unabhängig verifizierbaren Beweis-Kette kann sogar der Client verifizieren - um Parallelität und Sicherheit in Einklang zu bringen.

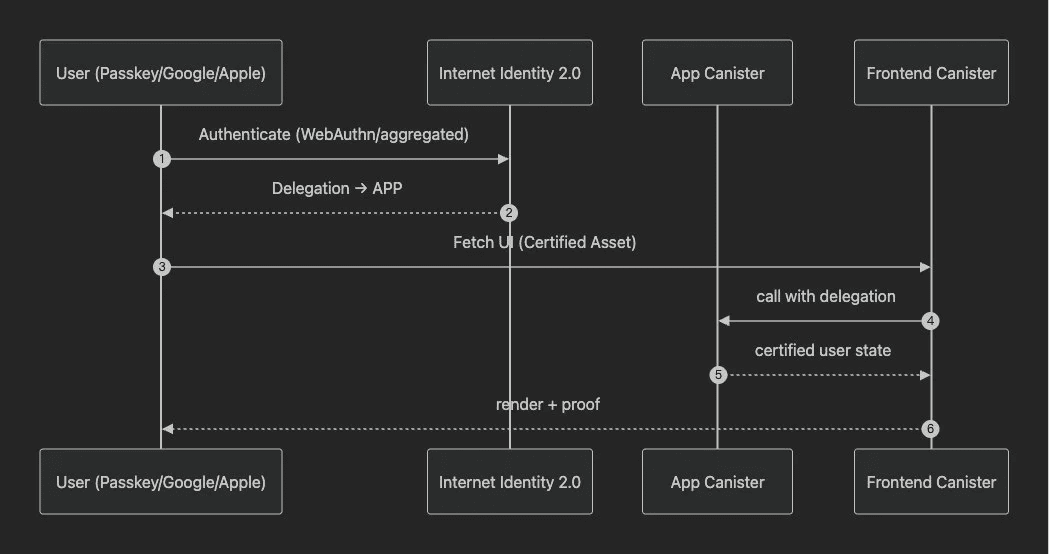

6. Identität und Sitzung: Die Anmeldung zu einem tragbaren Recht machen.

Caffeine verwendet Internet Identity 2.0: Passwortloses (Passkey) Anmelden und aggregiert Google/Apple/Microsoft-Anmeldedaten. Die Sitzung wird als verifizierbare Delegation an den Anwendungscodex übergeben, nicht unter Verwendung von Plattform-Cookies, bestehende Benutzer können während der Anmeldung ihre Identität aktualisieren.

So wird "Wer kann zugreifen und auf welcher Grundlage" mit den verifizierbaren Grenzen der Anwendungen in Einklang gebracht, um zu verhindern, dass externe Plattformen zu versteckten Souveränen werden.

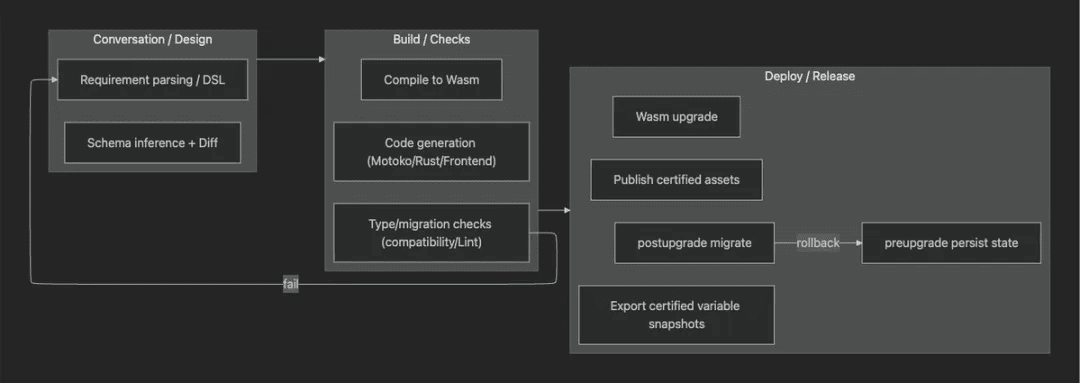

7. Caffeine-Lieferwege: Von Diskussion zu Beweis

"Selbstgeschriebene Anwendungen" müssen von natürlicher Sprache zu "verifizierbaren Ergebnissen" übergehen, wobei jeder Schritt verifizierbare Zwischenresultate erzeugt.

Was der Benutzer letztendlich sieht, ist eine Schnittstelle mit Beweisen: UI-Ressourcen und wichtige Daten können lokal im Browser über die Beweis-Kette verifiziert werden, sodass kein "Vertrauen in die Plattform" mehr erforderlich ist.

Die Übergangsmuster von "Vertrauen in die Plattform" zu "Verifizierung am Rand" zu ändern, ist für Caffeine nicht aus TPS-Überlegungen heraus, sondern um "Veröffentlichungen mit Beweisen, Evolution mit Prozessen, Identität tragbar, Kosten kontrollierbar" als Standardvoraussetzung zu setzen.

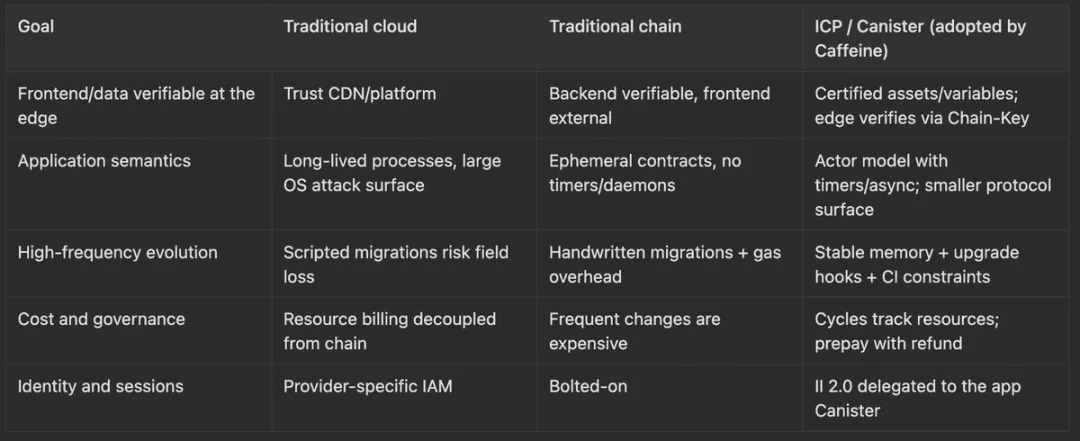

8. Kostenübersicht für drei Mechanismen mit demselben Ziel.

Diese Tabelle spiegelt zwei Aspekte der Überlegungen wider: die Entwurfsfähigkeit (Ausführung/Speicherung/Parallelität) und die verifizierbaren Grenzen (Beweis/Identität/Kosten), die beide erfüllt sein müssen, damit eine Anwendung von "einmalige Transaktion ausführen" zu "langfristig betrieben" werden kann.

9. Von "schnelleren Hauptbüchern" zu "Mechanismen für Anwendungen"

Wir haben zuerst das Problem umbenannt: Wenn Dezentralisierung beim Hauptbuch stoppt, bleibt das Internet weiterhin Off-Chain.

Jetzt können wir diese Frage beantworten:

Frontend und Daten in die verifizierbare Veröffentlichungskette einfügen, damit Endbenutzer nicht mehr von Plattformvertrauen abhängig sind.

Strukturelle Evolution als prüfbare Upgrade-Ereignisse behandeln, um schnelle Iterationen mit institutioneller Absicherung zu ermöglichen.

Institutionelle Parallelität auf Subnetzebene umsetzen, damit die Skalierung eine Protokolleigenschaft und keine technische Fertigkeit ist.

Identität als tragbares Recht betrachten, sodass die Anmeldung zu einer verifizierbaren Delegation wird, nicht zu einem vom Plattform gewährten Recht.

Diese bilden gemeinsam eine Anwendung, die innerhalb der Protokollgrenzen läuft - nicht als "Vertrag auf der Kette", sondern als "komplette Anwendung innerhalb verifizierbarer Grenzen".

Das Ziel bestimmt den Mechanismus; wenn sich das Ziel von "Transaktion" zu "Anwendung" verschiebt, muss sich das System von "Wie kann das Hauptbuch schneller wiedergegeben werden?" zu "Wie kann die Betriebsfähigkeit, Weiterentwickelbarkeit und Verifizierbarkeit der Anwendung gewährleistet werden?" entwickeln. Es sind nicht schnellere Hauptbücher, die dies gleichzeitig erfüllen können, sondern eine dezentralisierte Anwendungsumgebung.

Container sind die Ausführungseinheiten, Chain-Key/NNS bieten Validierung und Governance, Cycles/II 2.0 integrieren Kosten und Bürgerrechte in den täglichen Betrieb.

Für Caffeine ist diese Wahl nicht narrativ motiviert, sondern zwingend: Wenn KI ständig Anwendungen umschreibt, müssen die Ergebnisse für den Benutzer ausführbar und verifizierbar sein - das ist genau das Problem, das ICP zu lösen versucht.

Die nächste Etappe des unerfüllten Traums

Wir haben im ersten Artikel erwähnt, dass der Schwerpunkt der Blockchain-Revolution niemals auf der Prägung von Token lag, sondern darauf, das Trägermedium für Vertrauen neu zu gestalten. Zehn Jahre sind vergangen, wir haben die Dezentralisierung des Hauptbuchs erreicht, aber das Internet läuft immer noch auf zentralisierten Servern.

ICP hat das Potenzial, Blockchain von einem weltweiten Hauptbuch in ein weltweites Betriebssystem zu verwandeln.

Dieser Artikel betrachtet das Thema aus einer ingenieurtechnischen Perspektive: Container (Canister) verwandeln Anwendungen von "Vertrag + Off-Chain-Bindemittel" in eine Laufzeitumgebung, in der Code, Zustand, Frontend und Identität innerhalb der Protokollgrenzen existieren. Die Parallelität von Subnetzen, die Validierung von Chain-Keys und die stabile Speicheraufrüstungen machen dieses Modell technisch praktikabel, kryptographisch verifizierbar und wirtschaftlich verantwortbar.

Während Künstliche Intelligenz beginnt, Dienste iterativ auf der Kette zu erstellen, bereitzustellen und weiterzuentwickeln, benötigt sie kein schnelleres Hauptbuch, sondern einen dezentralisierten Anwendungscomputer.

Caffeine wählt ICP nicht wegen TPS, sondern weil es schließlich "Full-Stack on-Chain und verifizierbare Lieferung" als Standardprotokoll festlegt - das ist der richtige Ausgangspunkt für das dezentralisierte Internet.

Von Hauptbuch zu Computer und dann zu Anwendungslaufzeit - der unerfüllte Traum der Blockchain entwickelt sich weiter, indem "Verifizierung am Rand" "Vertrauen in die Plattform" ersetzt.

\u003ct-417/\u003e \u003ct-419/\u003e \u003ct-421/\u003e\u003ct-422/\u003e

Inhalte von IC, die Sie interessieren

Technologischer Fortschritt | Projektinformationen | Globale Veranstaltungen

Folgen Sie dem IC-Binance-Kanal.

Bleiben Sie auf dem Laufenden.