Wesentliche Bausteine, die autonome Agentenoperationen im Kite-Ökosystem ermöglichen.

Kernentitäten

Benutzer

Menschlicher Hauptverantwortlicher, der AI-Agenten besitzt und kontrolliert:

Verwaltet Master-Wallets (Wurzel des kryptografischen Vertrauens)

Delegiert Fähigkeiten und behält dabei die letztendliche Autorität

Setzt globale Richtlinien, die durch alle Agenten wirken

Bleibt rechtlich verantwortlich für die Handlungen des Agenten

Agent

Autonomes Programm, das im Namen eines Benutzers handelt:

Führt komplexe Aufgaben über mehrere Dienste hinweg aus

Verwaltet echtes Geld innerhalb kryptografisch durchgesetzter Grenzen

Hält eigenes Wallet und Ruf

Gebunden an den Benutzer durch BIP-32-Ableitung

Dienstleistung

Externe Angebote, mit denen Agenten interagieren:

Daten-APIs, GPU-Anbieter, SaaS-Anwendungen

Integration über MCP, A2A oder OAuth-Protokolle

Souveränität über Zugriffspolitiken aufrechterhalten

Händler/Anbieter

Geschäftsbetreiber, die Dienstleistungen auffindbar machen:

Definieren Sie SLAs mit automatischen Strafen

Ruf durch überprüfbare Leistung aufbauen

Verwandeln Sie B2B-Dienste in Plug-and-Play-Agentenressourcen

Identität & Vertrauensinfrastruktur

Kite-Pass

Kryptografische Identitätskarte, die:

Schafft eine vollständige Vertrauenskette vom Benutzer zum Agenten zur Aktion

Bindet an bestehende Identitäten (Gmail, Twitter) über kryptografische Nachweise

Enthält Fähigkeiten: Ausgabenlimits, Dienstzugang

Ermöglicht selektive Offenlegung (Besitz nachweisen, ohne Identität preiszugeben)

Dezentralisierte Identifikation (DID)

Weltweit einzigartige, kryptografisch überprüfbare Identifikatoren:

Benutzer: did:kite:alice.eth

Agent: did:kite:alice.eth/chatgpt/portfolio-manager-v1

Macht Autoritätsketten sofort überprüfbar

Überprüfbare Berechtigungen (VCs)

Kryptografisch signierte Bestätigungen, die beweisen:

Abschluss der Compliance-Schulung

Handelslizenzen

Reputationsschwellen

Ermöglichen feingranulare Zugriffskontrolle

Nachweis von KI

Unveränderliche, manipulationssichere Protokolle, die an die Blockchain verankert sind:

Vollständige Abstammung von der Benutzerautorisierung bis zum Endergebnis

Unbestreitbare Beweise für Streitigkeiten

Vollständige Transparenz für Regulierungsbehörden

Wallet-Architektur

EOA Wallet (Externes Eigentümerkonto)

Traditionelles Blockchain-Wallet, das durch privaten Schlüssel kontrolliert wird:

Ursprung der Autorität in Kites Architektur

Lebt in sicheren Enklaven, Hardware-Sicherheitsmodulen oder geschützten Gerätespeichern

Nie exponiert gegenüber Agenten, Diensten oder der Kite-Plattform selbst

Unterzeichnet anfängliche Autorisierungen, die spezifische Befugnisse für Agentenoperationen delegieren

Benutzer behalten die endgültige Kontrolle mit der Möglichkeit, alle delegierten Berechtigungen sofort zu widerrufen

AA Wallet (Smart Contract Account)

Programmable Accounts mit integrierter Logik, die revolutionäre Agentenzahlungsfähigkeiten ermöglichen:

Funktionen zur Kontenabstraktion:

Schreiben Sie intelligente Vertragscodes, die das Ausgeben regeln

Bündeln der Transaktionsausführung zur Effizienz

Erlauben Sie Dritten, Gasgebühren zu bezahlen (gaslose Transaktionen)

Interagieren Sie gleichzeitig mit mehreren Konten

Führen Sie Cross-Programm-Kommunikationen durch

Integrieren Sie benutzerdefinierte Logik für komplexe Workflows

Einheitliches Kontomodell:

Benutzer besitzt ein einziges on-chain AA-Konto, das gemeinsame Mittel in Stablecoins hält

Mehrere Agenten (Claude, ChatGPT, Cursor) betreiben dieses Konto über ihre eigenen Sitzungsschlüssel

Jeder Agent arbeitet nur innerhalb seiner autorisierten Grenzen, die durch intelligente Verträge durchgesetzt werden

Ergebnis: Eine Schatzkammer, risikobasierte Isolation pro Sitzung, feinkörnige überprüfbare Kontrolle

Keine Fondsfragmentierung, keine komplexe Abstimmung, elegantes einheitliches Management

Implementierung:

Eingebettete Wallets

Selbstverwaltete Wallets, die direkt in Anwendungen integriert sind:

Benutzer verwalten keine Seed-Phrasen oder privaten Schlüssel und behalten dennoch die vollständige Kontrolle

One-Click-Agentenautorisierung und automatisches Sitzungsmanagement

Transparente Geldflüsse - Benutzer denken in Dollar, nicht in Tokens

Macht Blockchain unsichtbar, während kryptografische Garantien erhalten bleiben

Agenten-Zahlungsprotokoll

Umfassendes System, das Zahlungströme ermöglicht, die mit traditioneller Infrastruktur unmöglich sind:

Fähigkeiten:

Mikrozahlungen: Bis zu Bruchteilen von Cent (0,000001 $ pro Nachricht)

Streaming-Zahlungen: Fließen kontinuierlich basierend auf der Nutzung (pro Sekunde, pro Token)

Zahlung-pro-Inferenz-Modelle: Jeder API-Aufruf trägt Wert

Bedingte Zahlungen: Freigabe basierend auf Leistungsüberprüfung

Sofortige Abrechnung: Keine Wartezeiten, Echtzeitwertübertragung

Globale Reichweite: Grenzenlose Zahlungen ohne Währungsumrechnung

Integration:

Programmgesteuertes Geschäft, bei dem jede Interaktion zu einer Mikrozahlung wird

Funktioniert nahtlos mit Zustandskanälen für Off-Chain-Effizienz

Unterstützt sowohl On-Chain- als auch Off-Chain-Abwicklungsmodelle

On/Off-Ramp-API

Die Brücke zwischen traditioneller Finanzwirtschaft und der Agentenwirtschaft:

Fähigkeiten:

Integration mit Anbietern wie PayPal und Bankpartnern

Benutzer finanzieren Agenten-Wallets mit Kreditkarten

Händler ziehen Einnahmen auf Bankkonten ab

Verarbeitet Compliance, Betrugsprävention und Währungsumrechnung unsichtbar

Benutzererfahrung:

Benutzer müssen die Blockchain niemals verstehen

Denken Sie in Dollar rein und Dollar raus

Macht Agentenzahlungen für Milliarden zugänglich, die niemals Krypto besitzen werden

Governance & Sicherheit

SLA (Service-Level-Agreement) Verträge

Intelligente Verträge, die vage Dienstversprechen in mathematisch durchgesetzte Garantien umwandeln:

Im Gegensatz zu traditionellen SLAs (rechtliche Durchsetzung, manuelle Ansprüche): Kite SLAs führen automatisch Strafen und Belohnungen durch Smart Contract-Code aus.

Beispielgarantien:

Antwortzeit: <100ms mit automatischen Strafen für Verstöße

Verfügbarkeit: 99,9 % Uptime mit automatischen anteiligen Rückerstattungen für Ausfallzeiten

Genauigkeit: <0,1 % Fehlerquote oder Rufverringerung bei Fehlern

Durchsatz: Mindestens 1.000 Anfragen/Sekunde garantierte Kapazität

Implementierungsdetails:

SLA-Metriken (Latenz, Verfügbarkeit, Genauigkeit, Durchsatz) werden off-chain durch Diensttelemetrie gemessen

Oracle reicht unterzeichnete Bestätigungen oder zk/TEE-Nachweise ein, die Off-Chain-Messungen in On-Chain-Fakten übersetzen

Verträge bewerten Oracle-Berichte, um automatisch Rückerstattungen, Strafen oder Rufverringerungen auszulösen

Ergebnis: Vertrauen durch Code statt durch Gerichte. Keine Rechtsstreitigkeiten, nur programmgesteuerte Ausführung.

Programmierbares Vertrauen / Absichtsgestützte Autorisierung

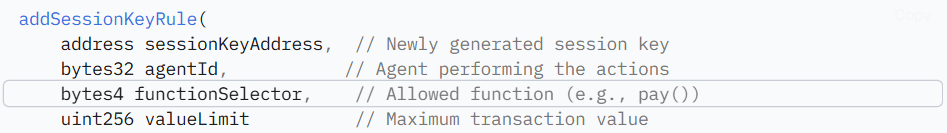

Benutzer drücken Absichten durch mathematische Einschränkungen aus, die die Durchsetzung auf der Blockchain kompilieren:

Ausgabenregeln (On-Chain): Regeln, die auf Vermögenswerten oder Stablecoins basieren und programmierbares Geld nutzen:

Ausgabenobergrenzen: Können nicht überschritten werden, selbst wenn der Agent es versucht

Rollende Fenster: "$1.000 pro Tag" werden auf Protokollebene durchgesetzt

Whitelisted-Händler: Nur autorisierte Empfänger können Gelder erhalten

Bedingte Logik: "Wenn Volatilität > 20 %, reduzieren Sie die Limits um die Hälfte"

Wird vollständig on-chain durch intelligente Verträge bewertet, um Transparenz und Dezentralisierung zu gewährleisten. Integriert sich mit jedem on-chain-Konto. Häufige Anwendungsfälle: Ausgabenlimits, zeitliche Einschränkungen, Händlerbeschränkungen.

Richtlinien (Off-Chain): Vollständige Kontrolle und Flexibilität für komplexe Logik:

Sicher außerhalb der Kette im lokalen Umfeld des Benutzers oder im TEE von Kite (Trusted Execution Environment) evaluiert

Plattform-spezifisch, kann jedoch Drittsysteme integrieren

Häufige Anwendungsfälle: Sitzungs-TTL, Betriebskategorien, Empfänger-Whitelist

Wichtigster Unterschied:

Ausgabenregeln: Blockchain-durchgesetzt, unaufhaltsam, dezentralisiert

Richtlinien: Flexibel, komplex, plattformoptimiert

Absichtseigenschaften:

Automatisch ablaufen und verhindern, dass vergessene Autorisierungen bestehen bleiben

Kann unabhängig von Agentenverhalten oder Modellhalluzination nicht überschritten werden

Die Absicht des Benutzers wird zu einem unveränderlichen Gesetz, das mathematisch durchgesetzt wird

Sitzungsschlüssel / Ephemere Schlüssel

Temporäre kryptografische Schlüssel, die ein Zero-Trust-Sitzungsmanagement implementieren:

Erzeugung:

Für jede Agentenaufgabe erstellt

Vollständig zufällig, nie von permanenten Schlüsseln abgeleitet

Sichert perfekte Vorwärtsgeheimhaltung

Autorisierungsbereich: Beispiel: "Überweisen Sie maximal 10 $ an die Anbieter A, B oder C für Datenfeeds zwischen 14:00 und 14:05 Uhr heute"

Spezifische Betragsgrenzen

Definiertes Empfängerset

Enges Zeitfenster

Einzeloperation Zweck

Sicherheitseigenschaften:

Sitzung führt ihre autorisierte Operation aus und wird dann kryptografisch für immer ungültig

Gesamtkompromiss der Sitzung betrifft nur eine Operation für Minuten mit begrenztem Wert

Verhindert kaskadierende Fehler, die traditionelle API-Schlüsselsysteme plagen

Ein Verstoß ≠ Gesamtkompromiss

Lokale Generierung:

Erfolgt vollständig lokal ohne Serverkommunikation

Keine private Schlüsselübertragung

DID-Sitzung registriert sich im Agentennetzwerk mit eigenständigem Nachweis der Autorität

Programmierbare Treuhandverträge

Kite erstreckt sich über direkte Zahlungen hinaus mit programmierbaren Treuhandmechanismen, die intelligente Verträge zwischen Agenten und Händlern einbetten:

Rahmenwerk:

Käufer geben kryptografisch signierte Zahlungsabsichten aus

Mittel, die in Treuhandkonten mit definierten Ablaufbedingungen genehmigt sind

Treuhandkonten können teilweise oder vollständig auf der Grundlage überprüfbarer Ergebnisse freigegeben werden

Unterstützt den vollständigen Lebenszyklus: Autorisierung, Erfassung, Belastung, Aufhebung, Rückforderung, Rückerstattung

Schlüsseleigenschaften:

Nicht verwahrend: Benutzer behalten die volle Kontrolle über Vermögenswerte während des gesamten Prozesses

Erlauben: Keine zentrale Autorität erforderlich

Zusätzliche Betreiber: Dritte können Transaktionen weiterleiten oder Gasgebühren übernehmen

Kryptografisch eingeschränkt: Alle Betreiber sind an den unterzeichneten Hash des Zahlers gebunden

Integrationsstandards:

Nutzen Sie ERC-3009 für signaturbasierte gaslose Vorabgenehmigungen

Optimiert Ausführung und Benutzererfahrung

Programmierbarkeit: Wie in Code implementiert, kann erweitert werden mit:

Dynamische Gewinnbeteiligung

Token-Tausch

Bedingte Datenschutzmodule

Integration mit anderen intelligenten Verträgen

Ergebnis: Jede Transaktion wird überprüfbar, umkehrbar und zusammensetzbar zu einem finanziellen Grundelement.

Reputationssystem

Vertrauenswerte, die auf überprüfbarem Verhalten basieren, nicht auf selbstberichteten Bewertungen:

Wie der Ruf akkumuliert:

Erfolgreiche Zahlungen: Erhöhen Sie den Rufscore

Schnelle Antworten: Erhöhen Sie die Bewertungen

Fehlgeschlagene Lieferungen: Verringern Sie das Vertrauen

SLA-Verstöße: Lösen Sie Strafen aus

Richtlinienverstöße: Rufverringerung

Wichtigster Unterschied zu traditionellen Systemen: Im Gegensatz zu traditionellen Bewertungen, die manipuliert werden können, leitet sich der Ruf von Kite aus kryptografischen Nachweisen tatsächlichen Verhaltens ab. Jede Interaktion ist überprüft und unveränderlich.

Vorteile hoher Reputation:

Zugang zu besseren Konditionen

Höhere Ausgabenlimits

Premium-Dienste

Bevorzugte Behandlung

Portabilität:

Ruf ist über Dienste hinweg portabel

Löst das Cold-Start-Problem, bei dem neue Beziehungen von Nullvertrauen beginnen

Agent mit nachgewiesener Historie auf einer Plattform präsentiert überprüfbare Berechtigungen für neue Dienste

Bootstrap-Vertrauen durch kryptografischen Nachweis statt durch Versprechen

Vertrauensdynamik:

Progressive Autorisierung: Neue Agenten beginnen mit minimalen Berechtigungen (tägliche Limits von 10 $)

Verhaltensanpassung: Erfolgreiche Operationen erweitern automatisch die Fähigkeiten im Laufe der Zeit

Verifizierungskosten: Teure Verifizierung für hochreputierte Agenten vermieden

Drei-Schichten-Identitätsarchitektur

Das dreistufige Identitätsmodell bietet Sicherheit in der Tiefe, wobei das Kompromittieren einer Sitzung nur eine Delegation betrifft, das Kompromittieren eines Agenten bleibt durch benutzerimposed Einschränkungen begrenzt, und Benutzerschlüssel sind sehr unwahrscheinlich kompromittiert, da sie in lokalen Enklaven gesichert sind.

Benutzeridentität (Root Authority)

Die kryptografische Wurzel des Vertrauens mit ultimativer Kontrolle:

Schlüsselverwaltung:

Private Schlüssel leben in sicheren Enklaven, Hardware-Sicherheitsmodulen oder geschützten Gerätespeichern

Nie exponiert gegenüber Agenten, Diensten oder der Kite-Plattform selbst

Benutzer behalten die exklusive Kontrolle über digitalen Reichtum

Autorität:

Kann alle delegierten Berechtigungen mit einer einzigen Transaktion sofort widerrufen

Setzt globale Einschränkungen, die durch alle Agenten weitergegeben werden

Stellt den einzigen Punkt potenziellen unbegrenzten Verlusts dar (sehr unwahrscheinlich, dass es eintritt)

Überwachung:

Vollständige Überwachung über unveränderliche Nachweisstränge

Unabhängiger Zugang zu Mitteln über standardisierte Blockchain-Schnittstellen

Kryptografische Garantie der Souveränität, unabhängig von Kites Verfügbarkeit

Rechtliche Verantwortung:

Bleibt rechtlich verantwortlich für alle Handlungen des Agenten

Brücke zwischen traditionellen rechtlichen Rahmenbedingungen und autonomen Systemen

Agentenidentität (Delegierte Autorität)

Jeder KI-Agent erhält seine eigene kryptografische Identität mit begrenzter Autorität:

Schlüsselerzeugung:

Deterministische Adresse, mathematisch abgeleitet von der Wallet des Benutzers mit BIP-32 hierarchischer Schlüsselerzeugung

Beispiel: Der ChatGPT-Portfoliomanager könnte die Adresse 0x891h42Kk9634C0532925a3b844Bc9e7595f0eB8C haben

Jeder kann überprüfen, dass der Agent dem Benutzer durch kryptografischen Nachweis gehört

Agent kann die Ableitung nicht rückgängig machen, um auf den privaten Schlüssel des Benutzers zuzugreifen

Fähigkeiten:

Führt komplexe Aufgaben über mehrere Dienste aus

Verwaltet echtes Geld innerhalb kryptografisch durchgesetzter Grenzen

Hält eigenes Wallet mit eigenem Guthaben

Sammelt eigenen Rufscore

Koordiniert autonom mit anderen Agenten

Sicherheitseigenschaften:

Nachweisbarer Besitz ohne Schlüsseloffenlegung

Unabhängiger Betrieb innerhalb benutzerdefinierter Grenzen

Selbst bei totalem Agentenkompromiss bleibt der Wert durch intelligente Vertragsbeschränkungen begrenzt

Kann Ausgabenlimits nicht überschreiten oder Benutzerrichtlinien verletzen

Identitätsauflösung:

Menschenlesbare Identifikatoren: did:kite:alice.eth/chatgpt/portfolio-manager-v1

Macht Autoritätsketten sofort überprüfbar

Dient als On-Chain-Identität für Autorisierung

Sitzungsidentität (Ephemeral Authority)

Für jede Aufgabenausführung bieten vollständig zufällige Sitzungsschlüssel perfekte Vorwärtsgeheimhaltung:

Erzeugung:

Vollständig zufälliger Sitzungsschlüssel (z. B.: 0x333n88Pq5544D0643036b4c955Cc8f8706g1dD9E)

Nie abgeleitet von Wallet- oder Agentenschlüsseln

Sichert perfekte Vorwärtsgeheimhaltung

Vollständig lokal ohne Serverkommunikation generiert

Autorisierung:

Einmalige Autorisierungstokens, die spezifische Aktionen ausführen

Keine Offenlegung permanenter Anmeldeinformationen

Selbstständiger Nachweis der Autorität, Vertrauenslinie und Gültigkeitsdauer

Ablauf:

Sitzung validiert durch ihr Zeitfenster und wird dann dauerhaft ungültig

Selbst Quantencomputer können abgelaufene Sitzungen nicht wiederherstellen

Automatische Bereinigung verhindert, dass vergessene Sitzungen zu Schwachstellen werden

Sicherheitsauswirkungen:

Kompromittierender Sitzungs-Schlüssel beeinflusst nur die Operationen dieser Sitzung

Vergangene und zukünftige Sitzungen bleiben sicher aufgrund unabhängiger Schlüsselgenerierung

Minimiert den Explosionsradius eines Sicherheitsvorfalls

Einheitlicher Reputationsfluss

Während die Mittel zur Sicherheit compartmentalisiert bleiben, fließt der Ruf global:

Jede Transaktion und Interaktion trägt zum einheitlichen Rufscore bei

Der durch Benutzer-Agent-Paar akkumulierte Ruf kommt beiden Entitäten zugute

Schafft eine kryptografische Wurzel des Vertrauens, die Benutzer, Agenten und Dienste umfasst

Schafft tragbares Vertrauen, das über Plattformen hinweg übertragen wird

Kryptografische Sicherheitskomponenten

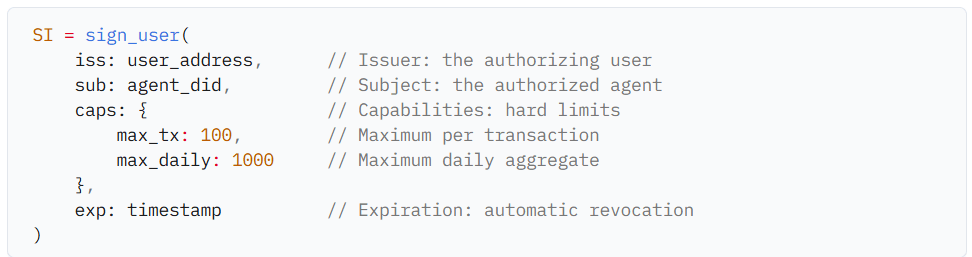

Stehende Absicht (SI)

Der Ursprung der kryptografischen Autorität, der die unterzeichnete Erklärung des Benutzers darstellt, was ein Agent tun darf:

Struktur:

Eigenschaften:

Unterzeichnet mit dem privaten Schlüssel des Benutzers wird zur unveränderlichen Wurzel des Vertrauens

Jede nachfolgende Operation muss auf gültige SI zurückverfolgt werden

Fähigkeiten definieren mathematische Grenzen, die nicht überschritten werden können

Ablauf stellt sicher, dass vergessene Autorisierungen nicht unbegrenzt bestehen bleiben

Kann nicht gefälscht werden, ohne den privaten Schlüssel des Benutzers (kryptografische Härte von ECDSA/EdDSA)

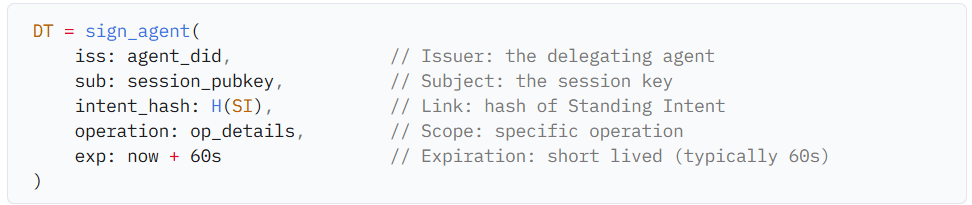

Delegationstoken (DT)

Agentenautorisierung für spezifische Sitzungen, die Operationen ermöglichen, ohne permanente Anmeldeinformationen offenzulegen:

Struktur:

Eigenschaften:

Kryptografisch beweist, dass der Agent diese Sitzung für diese Operation autorisiert hat

Hash-Verlinkung stellt sicher, dass der Agent die vom Benutzer definierten Grenzen der stehenden Absicht nicht überschreiten kann

Kurze Ablauffrist minimiert die Exposition durch kompromittierte Sitzungen

Betriebsbereich verhindert die Wiederverwendung von Sitzungen für unbefugte Aktionen

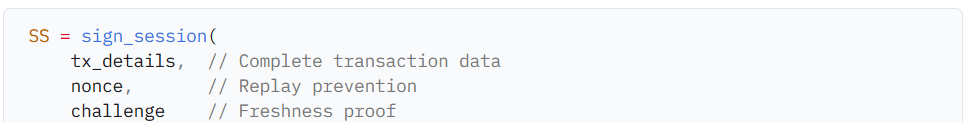

Sitzungsunterschrift (SS)

Endgültiger kryptografischer Nachweis für die Transaktionsausführung:

Struktur:

Verifizierungsfluss: Dienste überprüfen alle drei Signaturen, bevor sie Operationen akzeptieren:

Stehende Absicht beweist die Benutzerautorisierung

Delegationstoken beweist die Delegation des Agenten

Sitzungsunterschrift beweist die aktuelle Ausführung

Diese dreifache Verifizierung macht unbefugte Handlungen kryptografisch unmöglich (nicht nur verboten).

Protokollkompatibilität

Identitätsauflösung

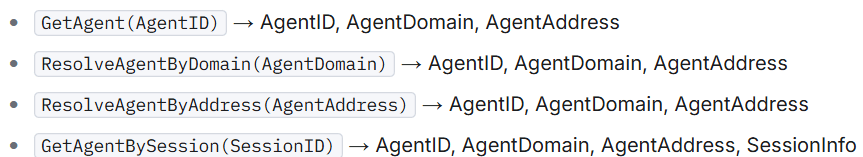

Öffentliche Resolver ermöglichen sofortige Verifizierung ohne Kontaktaufnahme mit Kite oder dem Benutzer:

Auflösungsfunktionen:

Vorteile:

Jeder Dienst kann die vollständige Autoritätskette überprüfen

Keine API-Aufrufe an eine zentrale Autorität erforderlich

Ermöglicht genehmigungslose Interoperabilität

Sofortige Vertrauensüberprüfung basierend auf kryptografischem Nachweis

Native Protokollunterstützung

A2A-Protokoll (Agent zu Agent):

Direkte Agentenkoordination über Plattformen hinweg

Googles Protokoll für die Kommunikation zwischen Agenten

Kite-Agenten sprechen A2A fließend mit Agenten aus jedem Ökosystem

Agenten-Zahlungsprotokoll (AP2):

Neutrales, offenes Protokoll, das definiert, wie Agentenzahlungen ausgedrückt werden sollten

Ähnlich wie ERC-20 für Zahlungen

Kite spielt die Ausführungsschicht: Erzwingt AP2-Absichten on-chain mit programmierbaren Ausgaberegeln

MCP (Model Context Protocol):

Modellinteroperabilität über das gesamte LLM-Ökosystem hinweg (Anthropics Protokoll)

Claude, GPT und aufkommende Modelle interagieren über dieselbe Protokollschicht

Macht die Modellwahl zur Geschäftsentscheidung anstelle einer technischen Einschränkung

OAuth 2.1:

Unternehmenskompatibilität mit bestehenden Authentifizierungssystemen

Rückwärtskompatibilität bedeutet, dass bestehende Dienste, die heute OAuth akzeptieren, morgen Kite-Agenten akzeptieren können

Minimale Änderungen erforderlich für die Dienstintegration

X402 Standard:

Agent-native Zahlungen für zukünftige Entwicklungen

Vorwärtskompatibilität mit aufkommenden Zahlungsstandards

Integrationsansatz: Anstatt isolierte Protokolle zu schaffen, umarmt Kite bestehende Standards als erste Prinzipien. Entwickler wählen nicht zwischen Kite und bestehendem Stack – sie fügen Kite hinzu, um das, was bereits funktioniert, zu verbessern.

Zustandskanäle und Mikrozahlungen

Zahlungskanalarchitektur

Direkte Geldtransfers funktionieren für gelegentliche Zahlungen, versagen jedoch bei Agentenmuster. Zustandskanäle ermöglichen Off-Chain-Transaktionen mit zwei On-Chain-Ankern:

Mechanik:

Offen: Gelder werden on-chain gesperrt

Transaktion: Tauschen Sie Tausende von unterzeichneten Updates off-chain aus

Schließen: Endzustand on-chain abwickeln

Leistung:

Hoher Durchsatz (Tausende von Transaktionen pro Kanal)

Niedrige Latenz (unter 100 ms)

Gebühren werden über Millionen von Interaktionen amortisiert

KI-Inferenz zu 1 $ pro Million Anfragen wird wirtschaftlich tragfähig

Kanalvarianten

Unidirektionale Kanäle:

Wertfluss vom Benutzer zum Händler

Perfekt für API-Verbrauch, Datenfeeds, Inferenzanfragen

Wert fließt in eine Richtung mit einfacher Messung

Bidirektionale Kanäle:

Ermöglicht Rückerstattungen, Gutschriften, zweiseitigen Wertausgleich

Dienste können Agenten für Daten bezahlen

Agenten können Rabatte erhalten

Fehler lösen automatische Rückerstattungen aus

Programmable Escrow Channels:

Benutzerdefinierte Logik in Zustandsübergängen einbetten

EVM-Entwickler schreiben beliebige Regeln

Bedingte Freigaben, Mehrparteienaufteilungen, zeitlich gesperrte Vesting

Kanal wird zu einem Mini-Smart-Vertrag

Virtuelle Kanäle:

Leitet Werte durch Zwischenhändler, ohne neue On-Chain-Verträge

Agent A bezahlt Agent C über Hub B

Netzwerkeffekte ohne Einrichtungsüberkopf

Datenschutzfreundliche Kanäle:

Nur Kanalöffnungen und -schließungen erscheinen on-chain

Tausende von Mikrozahlungen bleiben privat zwischen den Teilnehmern

Schützt Wettbewerbsintelligenz und Nutzungsmuster

Wie Kanalbeschränkungen zu Vorteilen werden

Zustandskanäle haben bekannte Einschränkungen aus den Ursprüngen von Ethereum, aber Agenten-Nutzungsmuster verwandeln diese in Funktionen:

Offen/Schließen Überkopf:

Agenten senden Hunderte von Inferenzanfragen an denselben Dienst über Minuten

Einrichtungsgebühren amortisieren sich perfekt über konzentrierte Spitzen

"Überkopf" wird vernachlässigbar

Lebensdauerannahme:

Professionelle Dienste mit gefährdetem Ruf riskieren keinen Betrug für Mikrozahlungen

Dienste halten hohe Verfügbarkeit in ihrem besten Interesse

Griefing-Angriffe:

Agenten und Dienste halten Rufwerte

Griefing zerstört den Ruf für geringen Gewinn (wirtschaftlich irrational)

Feste Teilnehmer:

Agenteninteraktionen haben natürlicherweise feste Teilnehmer (Benutzer, Agent, Dienst)

Beziehungen werden bei der Aufgabeninitiierung bestimmt

Die Unfähigkeit, Teilnehmer zu ändern, erhöht die Sicherheit

Sequentielle Verarbeitung:

Agenteninteraktionen sind von Natur aus rundenbasiert: Anfrage → Antwort → Anfrage

Einschränkung passt perfekt zum Anwendungsfall