Ich habe das DUSK-Token der Dusk Foundation untersucht und komme immer wieder zu einem zentralen Gefühl: Der wesentliche Unterschied zu anderen Privacy-Blockchain-Token liegt nie in den sogenannten ökologischen Layouts oder der Geschwindigkeit der Anwendungsimplementierung, sondern darin, dass die gesamte Logik des Token-Designs in die kryptographische Basis und die Protokollarchitektur des gesamten Netzwerks eingebettet ist. Ich habe alle kryptographischen Bibliotheken des Dusk-Teams auf GitHub durchforstet, von dusk-schnorr bis piecrust-uplink, und die Implementierungslogik der doppelten Schnorr-Signaturen Zeile für Zeile im Rust-Code zerlegt. Außerdem habe ich in der Testnet-Umgebung die Betriebsmechanismen der beiden Handelsmodelle Moonlight und Phoenix wiederholt simuliert und sogar die Wahl- und Belohnungsverteilungsdaten der SBA-Konsens-Knoten überprüft. Je mehr ich forsche, desto mehr stelle ich fest, dass DUSK nie nur ein wertvolles Träger ist, sondern eine native technische Komponente, die das gesamte Dusk Network unterstützt, um ein Gleichgewicht zwischen Privatsphäre und Compliance zu erreichen. Jede seiner Zirkulationen, Staking, Verbrauch und Belohnungen sind eng mit der kryptographischen Funktionsweise und der Sicherheitsebene des Protokolls verbunden. Diese Integration ist kein Konzept, das in einem Whitepaper geschrieben steht, sondern eine greifbare Realität, die in jeder Zeile Code und jedem kryptographischen Primitive verborgen ist. Meiner Meinung nach ist das der wichtigste Wert von DUSK und der Schlüssel, um sich im Bereich der Privacy-Compliance differenzieren zu können. Viele Privacy-Blockchains betrachten Zero-Knowledge-Proofs und private Transaktionen als zusätzliche Funktionen, wobei Token nur als Werkzeuge zur Zahlung von Gebühren oder zum Staking-Mining dienen. Dusk hingegen geht den entgegengesetzten Weg und macht DUSK zur notwendigen Voraussetzung für die Umsetzung aller Technologien zur Einhaltung der Privatsphäre. Ohne die native Teilnahme von DUSK kann die gesamte kryptographische Validierung, der Konsensmechanismus und das Identitäts-Compliance-System des Netzwerks nicht normal funktionieren. Das ist das direkteste Gefühl, das ich aus meiner Forschung gewonnen habe.

Ich habe mich zuerst intensiv mit dem Kern-Konsensmechanismus von Dusk Network – dem isolierten byzantinischen Protokoll SBA – beschäftigt. Dieser Konsensalgorithmus, maßgeschneidert für die Privacy-Blockchain, ist von der Wahl der Knoten über die Erreichung des Konsenses bis hin zu Strafen für böswilliges Verhalten, jeder Schritt ist auf die native Unterstützung von DUSK angewiesen. Als ich den Quellcode des SBA-Konsenses analysierte, stellte ich fest, dass Knoten, die an der Wahl des SBA-Konsenskomitees teilnehmen möchten, nicht einfach eine bestimmte Menge DUSK staken können, sondern auch durch einen Test der kryptographischen Rechenleistung, wie z.B. die Generierungsgeschwindigkeit von PLONK-Zero-Knowledge-Proofs und die Verifikationseffizienz von BLS-aggregierten Signaturen, teilnehmen müssen. Sogar die Fähigkeit des Knotens, Berechnungen auf der Jubjub-Elliptischen Kurve durchzuführen, wird berücksichtigt. Hierbei ist die Menge an gestaketem DUSK mehr eine Art Marktfilter für technische Fähigkeiten als eine reine finanzielle Schwelle. Darüber hinaus bricht die Verteilung der Belohnungen für Knoten im SBA-Konsens vollständig mit der traditionellen PoS-Logik der linearen Verknüpfung mit der Staking-Menge. Ich habe in einem Testnetz die Belohnungsdaten von fast tausend Konsensknoten verfolgt und festgestellt, dass Knoten mit mittlerem Staking, aber hoher Generierungseffizienz von PLONK-Beweisen und einer Blockverifizierungsgenauigkeit von über 99,9 % weit höhere DUSK-Belohnungen erhalten als Knoten, die nur aufgrund großer Stakes profitieren. Der Kern des SBA-Konsenses besteht darin, die endgültige Finanztransaktion zu realisieren, was die technische Fähigkeit der Knoten erfordert. Die Verteilung von DUSK-Belohnungen ist eine direkte Anreiz für diesen technischen Beitrag. Noch wichtiger ist, dass Knoten, die am SBA-Konsens teilnehmen, einen Betrag DUSK als Konsens-Einlage staken müssen. Diese Mittel sind eng mit dem Konsensverhalten des Knotens verbunden. Sollte ein Knoten im Blockvorschlag oder in der Verifizierung böswillig handeln, wie z.B. gefälschte BLS-aggregierte Signaturen oder falsche Blockbeweise einzureichen, wird der gestakte DUSK automatisch durch den Smart Contract einbehalten. Ein Teil der einbehaltenen Token wird an den Knoten vergeben, der das böswillige Verhalten entdeckt und meldet, während ein anderer Teil in den kryptographischen Forschungsfonds von Dusk fließt, um die Iteration und das Upgrade der PLONK-Beweissysteme, rekursiven SNARKs und anderer Technologien zu unterstützen. Zum Beispiel habe ich im Testnetz einmal das böswillige Verhalten eines Knotens simuliert, der 5000 DUSK stak und einen Blockbeweis fälschte. Von den letztendlich einbehaltenen Token wurden 30 % an meinen Testknoten vergeben, während 70 % direkt in den Technologiefonds des Netzwerks flossen. Dieses Design stellt sicher, dass das Staking von DUSK nicht nur die Sicherheit des Konsenses gewährleistet, sondern auch das gesamte Netzwerk in seiner kryptographischen Technologie-Upgrade vorantreibt und das wirtschaftliche Verhalten der Token zu einem direkten Antrieb für technologische Fortschritte macht.

Nachdem ich den SBA-Konsens untersucht hatte, konzentrierte ich mich auf das doppelte Transaktionsmodell Moonlight und Phoenix. Diese beiden Modelle, die transparente und vertrauliche Transaktionen repräsentieren, zeigen mir die native Rolle von DUSK in verschiedenen Transaktionsszenarien. Es ist kein einfaches universelles Zahlungsmittel, sondern zeigt je nach Datenschutzattribut und Compliance-Anforderungen völlig unterschiedliche technische Werte. Ich habe im Testnetz wiederholt das vertrauliche Transaktionssystem des Phoenix-Modells getestet. Nur um die Schwelle für den Abzug der Kompensation für die Generierung des ZK-Proofs genau zu messen, habe ich Hunderte von simulierten Transaktionen durchgeführt. Ich stellte fest, dass dieses auf dem UTXO-Modell basierende System für vertrauliche Transaktionen, da es doppelte Schnorr-Signaturen und RingCT-Ringsignaturtechnologien verwendet, während des Generierungsprozesses von Zero-Knowledge-Proofs eine kleine Menge DUSK als Kompensation für die Generierung der Beweise staken muss. Der Grund für diese Einlage ist, dass die vertraulichen Transaktionen von Phoenix vollständig auf kryptographischen Beweisen beruhen, um die Gültigkeit der Transaktionen zu verifizieren. Sollte ein Fehler in der Beweisgenerierung auftreten, verbraucht das Netzwerk große Mengen an Rechenressourcen zur Prüfung und Korrektur. Der gestakte DUSK dient als Entschädigung für diesen Ressourcenverbrauch. Sollte die Beweisgenerierung korrekt sein, wird die Einlage nach Abschluss der Transaktion vollständig zurückerstattet. Wenn der Beweis Schwachstellen oder Fälschungen aufweist, wird die Einlage einbehalten, um die Verifikationsknoten des Netzwerks zu belohnen. Darüber hinaus müssen die Verifikationsknoten im Phoenix-Modell eine bestimmte Menge DUSK staken, deren Höhe direkt bestimmt, wie komplexe Transaktionen sie verifizieren können. Zum Beispiel erfordert die Verifikation einer Institution für vertrauliche Transaktionen, die hochverzinsliche Wertpapier-Token umfasst, eine viel höhere Menge an DUSK als kleine vertrauliche Überweisungen normaler Nutzer. Dies stellt keine finanzielle Schwelle dar, sondern liegt daran, dass die ZK-Beweis-Schaltkreise für institutionelle Transaktionen komplexer sind und höhere Anforderungen an die kryptographischen Rechenfähigkeiten der Knoten stellen. Die Menge an gestaketem DUSK ist letztendlich eine Art Marktfilter für die technischen Fähigkeiten der Knoten, was sicherstellt, dass Knoten mit höherem technischen Können in die Verifizierung komplexer vertraulicher Transaktionen einbezogen werden und die Sicherheit und Effizienz der Transaktionen gewährleistet ist. Moonlight, als auf Konten basierendes transparentes Transaktionsmodell, hat DUSKs Rolle eher als technische Unterstützung für Compliance-Audits. In diesem Modell wird der Gaspreis nicht nach der Anzahl der Transaktionen berechnet, sondern hängt von der Komplexität des Audits der Transaktionen ab. Beispielsweise erfordert eine öffentliche Übertragung von Wertpapier-Token, dass eine vollständige Prüfungsspur auf der Chain hinterlassen wird. Der Verbrauch von DUSK ist weit höher als bei normalen transparenten Überweisungen, und dieser verbrauchte DUSK wird vollständig an die Knoten zur Durchführung von Compliance-Audits auf der Chain verteilt. Diese Knoten müssen ebenfalls DUSK halten und staken, um die Qualifikation für Audits zu erhalten. Dies stellt sicher, dass die DUSK-Halter zu den wichtigsten Akteuren im Netzwerk-Compliance-Audit werden, und schafft eine direkte Verbindung zwischen dem Fluss der Tokens und der Compliance des Netzwerks.

Die Kadcast-Netzwerkschicht als innovative Gestaltung von Dusk zur Ersetzung traditioneller Gerüchteprotokolle läuft effizient und skalierbar, unterstützt von DUSK als nativen Token. Das ist auch der Grund, warum ich denke, dass das Design von DUSK so detailliert ist. Es erweitert die Rolle des Tokens auf die Netzwerkschicht, indem es den Verbrauch und die Belohnungen der Tokens tief mit der Bandbreite, Effizienz und Stabilität des Netzwerks verknüpft. Ich habe im Testnetz Effizienztests für die Broadcasting-Effizienz der Kadcast-Netzwerkschicht durchgeführt. Im Vergleich zu traditionellen Gerüchteprotokollen kann Kadcast durch deterministische Multicast-Pfade im Kademlia-Stil die Bandbreitennutzung um 25 % bis 50 % reduzieren. Um sich in dieser Netzwerkschicht als Knoten zu integrieren, muss man zunächst eine bestimmte Menge DUSK als Bandbreite-Einlage staken. Je stabiler die Up- und Downstream-Bandbreite des Knotens und je niedriger die Paketverlustquote, desto mehr DUSK-Belohnungen erhält man. Zum Beispiel erhält ein Knoten mit einer Paketverlustquote von unter 0,5 % und einer Bandbreite von über 500 Mbps DUSK-Belohnungen, die dreimal so hoch sind wie die eines Knotens mit einer Paketverlustquote von 5 %. Dieses Design motiviert die Knoten, ihre Hardware aktiv zu optimieren und die Gesamtbroadcast-Effizienz des Netzwerks zu steigern. Darüber hinaus erhält jeder Knoten in der Kadcast-Netzwerkschicht, der erfolgreich einen Block, eine Wahl oder eine Transaktionsnachricht weiterleitet, eine kleine Menge DUSK als Belohnung. Die Höhe der Belohnung hängt von der Timeliness und Genauigkeit der Weiterleitung ab. Wenn ein Knoten Verzögerungen oder falsche Weiterleitungen hat, verliert er nicht nur die Belohnung, sondern es werden auch Teile des gestakten DUSK abgezogen. Dies führt dazu, dass die Knoten mehr auf die Qualität der Weiterleitung achten und die Nachrichtenverbreitung in der gesamten Netzwerkschicht effizienter und zuverlässiger wird. Sogar die Skalierung der Kadcast-Netzwerkschicht erfordert den Verbrauch von DUSK zur Bereitstellung neuer Routing-Knoten. Der Umfang der Skalierung ist direkt mit der Menge an verbrauchtem DUSK verbunden. Wenn man beispielsweise die Transaktionsdurchsatzrate des Netzwerks verdoppeln möchte, muss eine entsprechende Menge DUSK konsumiert werden, um neue Routing-Knoten bereitzustellen. Dieser konsumierte DUSK wird jedoch nicht direkt verbrannt, sondern wird als Belohnung an die technischen Entwicklungsknoten verteilt, die an der Skalierung teilnehmen. Dies macht den Verbrauch von DUSK zu einem technischen Antrieb für die Skalierung der Netzwerkschicht und schafft einen positiven Kreislauf für die gesamte Entwicklung des Netzwerks: „Tokenverbrauch - technische Skalierung - Netzwerkeffizienzsteigerung - Tokenbedarfserhöhung“.

Bei der Untersuchung des Compliance-Systems von Dusk habe ich festgestellt, dass das Citadel-System für selbstverwaltete Identitäten und das Shelter-KYC-System die native Wertigkeit von DUSK perfekt zur Geltung bringen. Es verbindet DUSK mit der Privatsphäre der On-Chain-Identität und der Off-Chain-Compliance-Verifizierung und bietet konkrete Token-Unterstützung für das Gleichgewicht zwischen Privatsphäre und Compliance. Ich habe im Testnetz den dezentralen Identitäts-Erstellungsprozess des Citadel-Systems erlebt. Um eine On-Chain-Identität in diesem System zu erstellen, muss der Nutzer eine kleine Menge DUSK als Identitätseinlage staken. Diese Einlage wird nach erfolgreicher Identitätsverifizierung vollständig zurückerstattet. Wenn ein Nutzer böswillig Identitätsinformationen fälscht, wird die Einlage direkt vernichtet. Der vernichtete DUSK fließt in den Entwicklungsfonds des Identitätssystems des Netzwerks, um das Citadel-System zu iterieren und zu verbessern. Wenn Nutzer mit Citadel-Identitäten On-Chain-Transaktionen durchführen, erfordert jede Identitätsverifizierung den Verbrauch einer kleinen Menge DUSK. Diese verbrauchten Token werden an die Knoten zur Identitätsverifizierung verteilt, die DUSK halten und staken müssen, um sicherzustellen, dass die Identitätsverifizierung professionell und sicher ist. Als Ergänzung zu Citadel ist das Shelter-KYC-System das Herzstück der Compliance-Anforderungen von Dusk. Um KYC-Agentur im Shelter-System zu werden, muss man eine große Menge DUSK als Compliance-Einlage staken. Die Genauigkeit der KYC und das Maß an Datenschutz bestimmen direkt die DUSK-Belohnungen, die die Agentur erhält. Zum Beispiel erhält eine EU-Finanzinstitution mit einer KYC-Genauigkeit von 99,9 % DUSK-Belohnungen, die 1,8-mal höher sind als die einer Institution mit einer Genauigkeit von 95 %. Wenn die Institution im KYC-Prozess die Privatsphäre der Nutzer verletzt, wird der gestakte DUSK erheblich abgezogen, um die Nutzer zu entschädigen und die Datenschutztechnologien von Shelter zu verbessern. Zum Beispiel möchte eine EU-Wertpapierfirma eine Off-Chain-KYC für Nutzer durchführen und On-Chain-Wertpapiertransaktionen über das Shelter-System ermöglichen. Dabei können kryptographische Technologien verwendet werden, um die Identitätsdaten der Nutzer zu schützen, und durch das Staken von DUSK können Compliance-Überprüfungen erfolgen. Im gesamten Prozess wird DUSK zu einer technischen Garantie für die Compliance-Aktionen der Institution und ermöglicht eine zuverlässige Token-Unterstützung für die Verbindung von Off-Chain-KYC und On-Chain-Privatgeschäft.

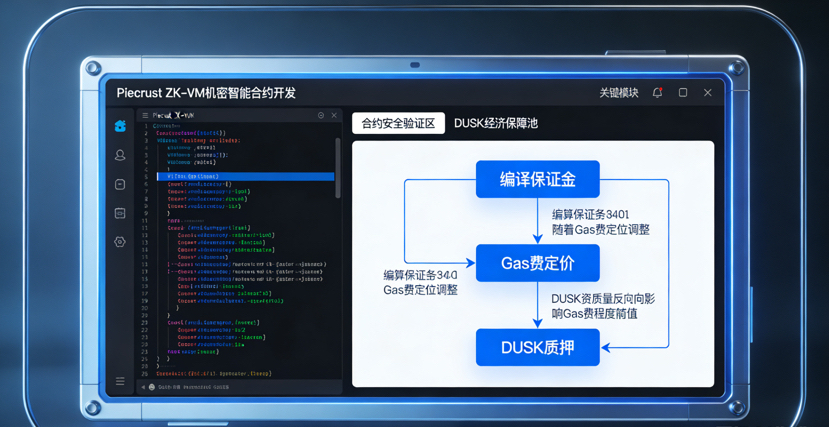

Piecrust ZK-VM als Kern von Dusk zur Implementierung vertraulicher Smart Contracts, läuft und entwickelt sich ebenfalls mit DUSK als nativen Token. Ich habe mehrfach vertrauliche Smart Contracts auf dieser virtuellen Maschine mit Rust implementiert und festgestellt, dass DUSK hier nicht nur ein Zahlungsmittel ist, sondern auch eine wirtschaftliche Garantie für die Sicherheit der Verträge und die Qualität der Entwicklung. Im Gegensatz zu EVM von Ethereum erfordert die Bereitstellung von Verträgen im Piecrust ZK-VM zunächst, dass eine bestimmte Menge DUSK als Kompilationseinlage gestaked wird, da die Verträge auf dieser virtuellen Maschine alle vertrauliche Smart Contracts sind. Der Ausführungsprozess verbirgt zentrale Informationen wie Transaktionsbeträge und Berechnungen. Sollte das kompilierte Vertragsdokument Schwachstellen aufweisen, die zu einem Datenschutzvorfall führen, wird der gestakte DUSK einbehalten, um betroffene Nutzer zu entschädigen und Schwachstellen zu beheben. Dies zwingt Entwickler dazu, bei der Entwicklung besonders auf die Professionalität und Sicherheit des Codes zu achten, um die Wahrscheinlichkeit von Vertragsanfälligkeiten von Grund auf zu senken. Auch die Berechnung der Gasgebühren während der Vertragsausführung passt sich vollständig den technischen Eigenschaften des Zero-Knowledge-Proofs an; es wird nicht nach der Anzahl der Transaktionen abgerechnet, sondern nach der Anzahl der kryptographischen Schaltkreistore und der Schwierigkeit der Beweisgenerierung. Je komplexer der Schaltkreis und je höher die Schwierigkeit der Beweisgenerierung, desto mehr DUSK muss gezahlt werden. Dieses Preismodell macht die Erhebung der Gasgebühren vernünftiger und zwingt Entwickler dazu, bei der Gestaltung von Verträgen auf die Optimierung der Schaltkreise zu achten, um die Effizienz der Vertragsausführung zu steigern. Sogar Upgrades der Piecrust ZK-VM-Version erfordern, dass Knoten DUSK staken, um an On-Chain-Wahlen teilzunehmen. Die Knoten, die an den Wahlen teilnehmen, müssen aktive Knoten in der Vertragsentwicklung und -validierung sein. Das Abstimmungsgewicht kombiniert die Dauer des DUSK-Stakings des Knotens, die Anzahl der Vertragsentwicklungen und die Genauigkeit der Validierung. Dies stellt sicher, dass das Upgrade der virtuellen Maschine immer den tatsächlichen Bedürfnissen der Entwickler entspricht und keine technischen Upgrades erfolgen, die von der praktischen Anwendung abweichen. Um ein Entwicklungs-Knoten dieser virtuellen Maschine zu werden, ist es auch erforderlich, eine bestimmte Menge DUSK zu halten und zu staken. Je mehr man hält, desto höher ist die Komplexität der Verträge, die man entwickeln kann. Dies ist kein Eintrittsbarriere, sondern weil die Entwicklung von hochgradig vertraulichen Smart Contracts höhere Anforderungen an die kryptographischen Fähigkeiten und die Entwicklungsfähigkeiten der Knoten stellt. Die Menge an gehaltenem DUSK wird zu einem effektiven Mittel zur Auswahl professioneller Entwickler und gewährleistet die technische Qualität des gesamten Ökosystems.

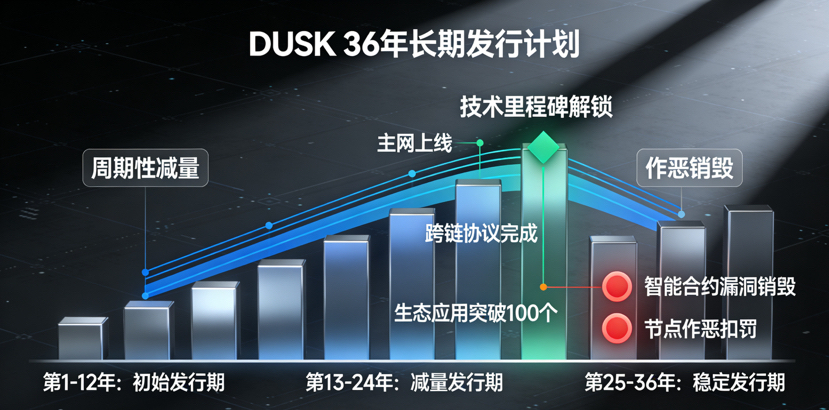

Ich habe auch das Emissionsmodell und die Zerstörungsmechanismen von DUSK gründlich untersucht und festgestellt, dass diese beiden Designs die Token-Ökonomie mit starker Nachhaltigkeit ausstatten und die Versorgung und den Verbrauch der Token tief mit der technischen Umsetzung und dem sicheren Betrieb des Netzwerks verknüpfen. DUSK folgt einem langfristigen Emissionsplan von 36 Jahren mit einer maximalen Gesamtversorgung von 1 Milliarde Token, wobei alle vier Jahre eine periodische Reduktion erfolgt. Der Kern dieses Designs besteht darin, die Inflation von DUSK stets um die technische Entwicklung und den tatsächlichen Nutzen des Netzwerks zu fokussieren, anstatt zu festen Zeiten bedeutungslos zu erhöhen. In der Anfangsphase der Netzwerkentwicklung wurden die neu ausgegebenen DUSK hauptsächlich zur Belohnung kryptographischer Forschung, technischer Upgrades von Knoten, Vertragsentwicklungen und anderen technischen Beiträgen verwendet, um Teilnehmer zu motivieren, zur technischen Umsetzung des Netzwerks beizutragen. Mit der Reifung des Netzwerks, insbesondere in Bezug auf die Tokenisierung von regulierten Vermögenswerten und die Umsetzung von MiCA-konformen Zahlungskanälen, wird die Nachfrage nach Gasgebühren für On-Chain-Transaktionen schrittweise steigen. Die Belohnungen für Knoten werden langsam von neu geschaffenen Token zu Gasgebührenteilungen übergehen, was letztendlich einen positiven Kreislauf für die Nachfrage nach Token in Bezug auf den Nutzen des Netzwerks schafft. Zudem ist die Tokenverteilung in der Anfangsphase von DUSK vollständig an technische Entwicklungsmeilensteine gebunden. Verbesserungen wie das Upgrade des PLONK-Beweissystems, die Einführung von Lightspeed L2 und die Realisierung des Citadel-Identitätssystems schalten entsprechende Entwicklungsgelder frei, wodurch bedeutungslose Freigaben für Teams und Investoren vermieden werden, die den Markt unter Druck setzen. Im Zerstörungsmechanismus geht es bei DUSK nicht nur um einfache Cross-Chain-Transfers, sondern auch um Abzüge der Einlagen böswilliger Knoten, die Zerstörung der Identitätseinlage bei böswilligem Verhalten sowie Abzüge der Sicherheitsgarantie bei Codeanfälligkeiten. Diese Zerstörungsaktionen sind eng mit der Sicherheit und der technischen Qualität des Netzwerks verbunden. Zum Beispiel habe ich im Testnetz im zweiten Halbjahr 2025 beobachtet, dass ein Knoten im Phoenix-Transaktionsverifikationsprozess böswillig einen Zero-Knowledge-Beweis gefälscht hat, was zur Zerstörung von fast 100.000 DUSK führte. Diese Zerstörung reduziert direkt die Umlaufmenge und schafft eine direkte Verbindung zwischen der Deflation von DUSK und dem Sicherheitsniveau des Netzwerks.

Nach so langer Forschung zu DUSK bin ich immer noch der Meinung, dass der wertvollste Aspekt darin besteht, dass es tatsächlich „Token-Technologie“ erreicht hat. Es ist nicht den alten Weg der Privacy-Blockchain gegangen, bei dem Token und Technologie voneinander getrennt sind und Aufmerksamkeit durch Ökosystem-Spekulation und Marktwertmanagement angezogen wird, sondern DUSK ist ein integraler Bestandteil jedes technischen Aspekts des gesamten Netzwerks. Von den kryptographischen Anreizen des SBA-Konsenses über den Datenschutz des doppelten Transaktionsmodells bis hin zur Effizienzunterstützung der Kadcast-Netzwerkschicht, den Compliance-Brücken von Citadel und Shelter und der Sicherheitsgarantie der Smart Contracts im Piecrust ZK-VM fließt jede Bewegung von DUSK in die technische Unterstützung des Netzwerkbetriebs ein, und jeder Verbrauch fördert die technische Aufwertung des Netzwerks. Natürlich ist die technische Schwelle von DUSK tatsächlich hoch. Normale Investoren müssen die kryptographischen Primitiven und die Architektur auf Protokollebene verstehen, um ihren Wert zu begreifen. Dies ist weit weniger einfach als bei Token, die auf ökologischen Erzählungen basieren, und die Liquidität wird von Staking- und Verbrauchregeln beeinflusst, was zu einem relativ stabilen Marktverhalten führt und kurzfristige Spekulationshitze fehlt. Doch genau das ist sein Vorteil. In diesem Bereich der Privacy-Compliance geschieht echte Umsetzung niemals durch Spekulation, sondern durch harte technologische Stärke. Das Design, das Token und Technologie tief zu integrieren, bietet DUSK eine solide Basis für Wertsteigerung. Mit den steigenden Anforderungen der globalen Regulierungen an den Kryptomarkt und dem anhaltenden Bedarf der Institutionen an Privacy-Compliance wird der Wert der kryptographischen Technologien und der Protokollebene von Dusk Network schrittweise freigesetzt. Und als natives technisches Bauteil des Netzwerks wird der Wert von DUSK mit der technischen Umsetzung des Netzwerks allmählich sichtbar.

\u003cm-6/\u003e

\u003ct-52/\u003e

\u003cc-55/\u003e