In den letzten Jahren habe ich mich intensiv mit dem Design-System von Token in datenschutzorientierten Public Chains beschäftigt und viele Token mit Datenschutzmerkmalen kennengelernt. Die meisten von ihnen haben eine gemeinsame Eigenschaft: Sie betrachten Token als Anhängsel eines technischen Systems, wobei die wirtschaftliche und technische Ebene immer getrennt sind. Die Rolle des Tokens besteht im Wesentlichen darin, Transaktionsgebühren zu bezahlen, Staking-Mining zu betreiben oder als Werkzeug für ökologische Anreize zu fungieren, und es gibt kaum tiefe Verbindungen zur zentralen kryptographischen Gestaltung des Netzwerks oder zum Protokollbetrieb. Erst durch die intensive Untersuchung des Dusk Foundation DUSK Tokens habe ich wirklich verstanden, was das native Design von Protokoll-Token bedeutet – es war von Anfang an nicht nur ein reiner Wertträger, sondern wurde in jeden Aspekt des gesamten kryptographischen Kerns, des Konsensmechanismus und des Compliance-Systems von Dusk Network integriert. Es wurde zu einer technischen Komponente, die das Netzwerk unterstützt, um das Gleichgewicht zwischen Datenschutz und Compliance zu erreichen. Diese Art des Designs, das Token-Regeln mit technischer Logik tief integriert, hat mir ein neues Verständnis für den Wert von Token in datenschutzorientierten Public Chains vermittelt und mir die wahre Möglichkeit technisierter Token im Bereich Datenschutz-Compliance aufgezeigt. Ich habe fast drei Monate damit verbracht, alle technischen Whitepapers, On-Chain-Daten des Mainnets und Testnets, die von der Dusk Foundation veröffentlicht wurden, zu überprüfen, die kryptographischen Bibliothekscodes, die auf GitHub open-source sind, Zeile für Zeile zu zerlegen und sogar im Testnet den gesamten Prozess von Knotenbetrieb, Vertragsbereitstellung und Transaktionsvalidierung wiederholt zu simulieren. Je tiefer ich eintauchte, desto mehr stellte ich fest, dass jedes Design-Detail von DUSK, von Staking, Governance über Ausgabe bis hin zu Vernichtung, sich um den technischen Betrieb des Netzwerks dreht. Es existiert nicht, um „Münzen zu spekulieren“, sondern um sicherzustellen, dass die Datenschutz-Compliance-Technologie von Dusk Network tatsächlich umgesetzt, stabil betrieben und kontinuierlich aktualisiert werden kann. Das ist der grundlegendste Unterschied zu allen anderen Tokens von Datenschutz-Public Chains.

Der Kernwert von DUSK zeigt sich zunächst in seiner tiefen Bindung an die grundlegenden kryptografischen Primitiven des Dusk Netzwerks, wodurch es zur wirtschaftlichen Barriere und Governance-Plattform wird, die die Sicherheit des kryptografischen Stapels gewährleistet und die Iteration der kryptografischen Technologie vorantreibt. Dusk Network ist eine der wenigen Layer-1-Privatblockchains, die Zero-Knowledge-Beweise als Kernlaufprimitive verwenden. Der gesamte Aufbau des Privatsphäre-Systems hängt von einer Reihe maßgeschneiderter kryptografischer Werkzeuge ab, darunter die Jubjub-Elliptische Kurve, die Poseidon-Hashfunktion, doppelte Schnorr-Signaturen und das PLONK Zero-Knowledge-Beweissystem. DUSK bietet nicht nur einfache Anreize für den Betrieb dieser Werkzeuge, sondern wird auch zu einer zentralen Einschränkung und Triebkraft für die Entwicklung, Validierung und Iteration dieser Werkzeuge. Ich habe versucht, an der kleinen Version der Codeiteration der Dusk-Schnorr-Doppel-Schnorr-Signaturbibliothek teilzunehmen und habe die Rolle von DUSK darin intensiv erfahren: Um ein Codebeitragender für diese grundlegenden kryptografischen Bibliotheken zu werden, muss man nicht nur über solide Rust-Entwicklungsfähigkeiten und kryptografisches Wissen verfügen, sondern auch eine bestimmte Menge an DUSK als Sicherheitsgarantie für den Code staken. Die Höhe dieser Garantie richtet sich nach der Wichtigkeit des beigetragenen Code-Moduls, wobei die Anforderungen für Kernmodule deutlich höher sind als für einfache Funktionsmodule. Diese Anforderungen wurden gesetzt, weil jeder noch so kleine Fehler in den grundlegenden kryptografischen Primitiven die Sicherheit aller privaten Transaktionen im Netzwerk direkt beeinträchtigen kann. Zum Beispiel würde ein Fehler in der doppelten Schnorr-Signatur dazu führen, dass die Signaturvalidierung fehlschlägt, wodurch die Echtheit privater Transaktionen nicht mehr gewährleistet werden kann. Die Iteration, an der ich teilgenommen habe, war lediglich eine kleine Kompatibilitätsoptimierung. Das gestakte DUSK wurde nach erfolgreichem Audit und Zusammenführung des Codes in vollem Umfang zurückgegeben. Ich habe auch erfahren, dass es Entwickler gab, die beim Beitrag von Code für Bulletproofs-Bereichsnachweise aufgrund eines unentdeckten logischen Fehlers nicht nur ihr gestaktes DUSK vollständig verloren haben, sondern auch für das folgende Jahr von Beiträgen zur Kernkryptografiebibliothek ausgeschlossen wurden. Neben der Gewährleistung der Sicherheit der Entwicklung hat DUSK auch die Governance-Rechte für Upgrades der kryptografischen Technologie. Zum Beispiel wurde nach dem Start des Dusk Mainnets im Jahr 2025 das rekursive Upgrade des PLONK Zero-Knowledge-Beweissystems durch On-Chain-Staking-Abstimmungen von DUSK entschieden. Das Gewicht dieser Abstimmung wurde nicht einfach nach der DUSK-Menge der Knoten verteilt, sondern berücksichtigte mehrere technische Indikatoren wie die historische Genauigkeit der Beweisgenerierung in PLONK, die Rechenleistung und den Beitrag zur Blockvalidierung. Ich habe die vollständigen On-Chain-Daten dieser Abstimmung durchgesehen, und die Top 20 Abstimmungsknoten waren alle technische Knoten mit einer Beweisgenerierungseffizienz von über 95 % und einer Validierungsgenauigkeit von über 99,9 %, und nicht traditionelle Adressen mit großen Beständen. Dadurch wird sichergestellt, dass die Governance-Rechte von DUSK tatsächlich bei den Teilnehmern liegen, die zur Entwicklung der kryptografischen Technologie des Netzwerks beitragen, und dass technische Upgrades stets den tatsächlichen Betriebsanforderungen des Netzwerks entsprechen und nicht von Kapital beeinflusst werden.

Im Design des Staking-Mechanismus hat DUSK die traditionelle Logik der PoS-Öffentlichen Blockchain „Geld ist Macht“ vollständig durchbrochen, indem es das Staking von einer reinen finanziellen Verpflichtung in eine Auswahl und Anreiz für technische Fähigkeiten umgewandelt hat. Dies wird besonders deutlich im Kernkonsensmechanismus von Dusk Network - dem Isolierten Byzantinischen Protokoll (SBA). Die Knoten, die an den Wahlen des SBA-Konsenskomitees teilnehmen, müssen eine bestimmte Menge an DUSK staken, was nur die Grundvoraussetzung ist. Wichtiger ist, dass sie sich strengen Überprüfungen der kryptografischen Rechenleistung der Knoten durch das Netzwerk unterziehen müssen, wie etwa der Generierungsgeschwindigkeit von PLONK Null-Wissen-Beweisen, der Verifizierungseffizienz von BLS aggregierten Signaturen und sogar ob die Knotenhardware die Hardwarebeschleunigung der Jubjub-Elliptischen Kurve unterstützt. Die Ergebnisse dieser technischen Bewertung entscheiden direkt darüber, ob ein Knoten für das Konsenskomitee ausgewählt wird. Ich habe in einem Testnetz mehrere Vergleichstests durchgeführt. Ein Knoten, der 100.000 DUSK gestakt hat, aber mit einem speziellen elliptischen Kurvenberechnungs-Plugin ausgestattet ist, hat eine viel höhere Wahrscheinlichkeit, für das Konsenskomitee ausgewählt zu werden, als ein Knoten, der 500.000 DUSK gestakt hat, aber nur mit gewöhnlicher Hardware konfiguriert ist. Und in der tatsächlichen Konsensoperation wird der Unterschied in der Hardwarekonfiguration und Rechenleistung direkt in der Blockverarbeitungsleistung sichtbar. Die Verteilung der Blockbelohnungen im SBA-Konsens ist zudem vollständig auf technische Fähigkeiten ausgerichtet. Ich habe im Testnetz die Belohnungsdaten von 30 aufeinanderfolgenden Blöcken verfolgt, und die Knoten, die eine Genauigkeit von 99,95 % bei der Blockvalidierung und eine Generierungsverzögerung von PLONK-Beweisen von weniger als 100 ms erreicht haben, erhielten 2-3 mal mehr DUSK-Belohnungen als normale Knoten. Während Knoten, die nur auf große Staking-Beträge angewiesen sind, aber mittlere technische Fähigkeiten besitzen, sogar Belohnungen erhielten, die nicht einmal die Betriebskosten des Knotens decken. Dieser Anreizmechanismus lässt die Knoten nicht mehr darauf bestehen, DUSK-Token zu horten, sondern sie sind bereit, ihre Hardwarekonfiguration aktiv zu optimieren, ihre Rechenalgorithmen zu aktualisieren und sogar spezielle kryptografische Berechnungsplugins zu entwickeln. Dies sorgt dafür, dass das Konsensnetzwerk von Dusk Network stets ein hohes Niveau an technischen Fähigkeiten aufrechterhält. In der zweiten Hälfte des Jahres 2025 wird das von Dusk eingeführte Hyperstaking-Programm die Staking-Logik auf eine technische Ebene erweitern. Es erlaubt Entwicklern, private Delegations-Staking, liquide Staking-Derivate und andere maßgeschneiderte Staking-Produkte basierend auf DUSK zu entwerfen. Um ein Hyperstaking-Entwicklungsknoten zu werden, müssen bestimmte Mengen an DUSK gestakt werden, um Entwicklungsrechte zu erhalten. Die entwickelten Staking-Produkte müssen auch eine technische Prüfung durch das Netzwerk bestehen und werden erst nach Bestehen der Prüfung offiziell eingeführt. Ich habe mehrere einführende Hyperstaking-Staking-Produkte untersucht und festgestellt, dass sie alle darauf ausgerichtet sind, die technische Betriebseffizienz des Netzwerks zu erhöhen. Einige Produkte integrieren die Rechenleistung kleinerer Knoten durch privates Delegations-Staking, um die Teilnahmewahrscheinlichkeit am Konsens zu erhöhen. Andere ermöglichen es, dass gestakte DUSK über liquide Staking-Derivate konform auf der Kette zirkuliert, ohne die Teilnahme am Konsens der Knoten zu beeinträchtigen. Diese Produkte haben es ermöglicht, dass das Staking von DUSK von einer reinen Sicherheitsgarantie des Netzwerks zu einem wichtigen Träger für die Förderung technischer Innovationen der Ökosysteme geworden ist.

Das Tokenomics-Modell von DUSK konzentriert sich kontinuierlich auf die technische Entwicklung und praktische Nützlichkeit des Netzwerks. Der langfristige Emissionsplan von 36 Jahren, der alle vier Jahre eine regelmäßige Reduktion vorsieht, sowie ein Zerstörungsmechanismus, der tief mit technischer Sicherheit und Upgrade-Tiefe verknüpft ist, schaffen eine extrem starke Nachhaltigkeit in der Tokenversorgung und -verwendung und verankern somit den Wert von DUSK tatsächlich an den technischen Fähigkeiten des Netzwerks. Das gesamte Angebot von DUSK ist auf maximal 1 Milliarde Token begrenzt und verfolgt ein langfristiges Emissionsmodell, dessen Hauptziel es ist, dass die Inflation der Token stets der praktischen Umsetzung der Technologie des Netzwerks dient und nicht einer sinnlosen Erhöhung. Zu Beginn des Mainnet-Starts im Jahr 2025 wurden etwa 70 % des neu ausgegebenen DUSK an das Forschungsstipendium für Kryptografie, Konsens-Knotenbelohnungen und die Iteration des Kernprotokolls verteilt, wobei nur eine geringe Menge für grundlegende ökologische Aufbauarbeiten verwendet wurde. Ich habe die Emissionsdaten von DUSK für das dritte Quartal 2025 überprüft und festgestellt, dass allein die Optimierung des PLONK-Beweissystems und das Upgrade der Parameter der Jubjub-Elliptischen Kurve 35 % der neu geprägten Tokens in diesem Quartal verbrauchten. Diese Verteilungsmethode lässt die frühen DUSK-Inhaber im Wesentlichen in die technische Entwicklung des Netzwerks investieren, anstatt nur Token zu spekulieren. Mit der Reifung des Netzwerks, insbesondere durch die Einführung von Lightspeed L2 (EVM-kompatible Schicht) und dem Zedger-Tokenisierungssystem für private Vermögenswerte, wird die Nachfrage nach Gasgebühren im Netzwerk schrittweise steigen. Die Belohnungen für Dusk Network-Knoten werden sich ebenfalls allmählich von neu geprägten Tokens zu Gasgebührenbeteiligungen verschieben, was letztendlich einen positiven Kreislauf aus „Erhöhung der Netzwerknutzung → Steigerung der Gasnachfrage → Erhöhung der Knotenbelohnungen → Steigerung der DUSK-Nachfrage“ erreichen wird. Der Zerstörungsmechanismus von DUSK hat sich zudem vollständig von dem traditionellen Marktansatz „Zerstörung zur Deflation“ gelöst und bindet die Zerstörung tief an die sichere Funktionsweise und technische Upgrades des Netzwerks. Neben der Zerstörung von Malicious Node-Einlagen wird Dusk auch proaktiv Zerstörungsanträge für DUSK initiieren, basierend auf dem Anstieg der kryptografischen Sicherheitsstufe des Netzwerks. Die zu zerstörenden Tokens stammen aus dem Technischen Entwicklungsfonds und nicht freigegebenen Team-Tokens, sodass es nicht zu unnötigen Preisschwankungen auf dem Markt kommt. Zum Beispiel, im dritten Quartal 2025, als die Gesamtgenauigkeit der Null-Wissen-Beweisvalidierung des Dusk Networks von 99,8 % auf 99,95 % stieg und das Netzwerk 60 Tage lang keine bedeutenden Sicherheitsanfälligkeiten aufwies, hat die Community durch eine On-Chain-Abstimmung etwa 500.000 DUSK zerstört, was die Umlaufmenge direkt reduzierte und die Deflation von DUSK mit dem Sicherheitsniveau des Netzwerks verband. Darüber hinaus gab es die Zerstörung durch die Migration von ERC-20 zu nativen Tokens. Bis Ende 2025 hatten über 80 % der ERC-20-Version von DUSK die Migration und Zerstörung abgeschlossen. Nutzer müssen ihre alten ERC-20-Tokens zerstören, um native DUSK zu prägen. Dieses Design sorgt dafür, dass die Umlaufmenge von nativen DUSK stark mit den technischen Anforderungen des Hauptnetzwerks übereinstimmt und verhindert Verwirrung durch Cross-Chain-Tokens.

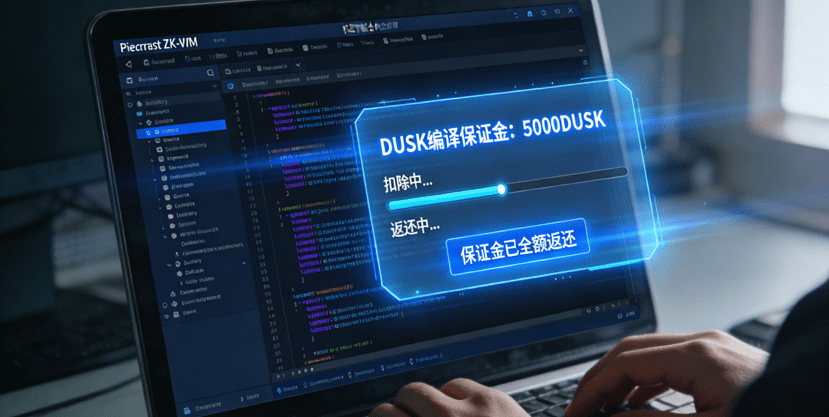

In Dusk Networks vertraulichen Smart Contracts und dem Tokenisierungssystem für Vermögenswerte ist DUSK nicht mehr nur ein einfaches Zahlungsmittel, sondern wird zum technischen Kern, der die Sicherheit der Verträge gewährleistet, die Entwicklungsqualität verbessert und konforme Emissionen unterstützt. Die Piecrust ZK-VM, als zentrale virtuelle Maschine, die Dusk für vertrauliche Smart Contracts implementiert, unterscheidet sich grundlegend von der EVM von Ethereum. Alle Verträge, die sie ausführt, verbergen zentrale Informationen wie Transaktionsbeträge, Berechnungsprozesse und Identitäten der Beteiligten vollständig und verlassen sich vollständig auf kryptografische Beweise zur Validierung der Wirksamkeit der Verträge. Daher erfordert das Deployen von Verträgen in der Piecrust ZK-VM neben der Zahlung von Gasgebühren auch das Staken einer bestimmten Menge an DUSK als Kompilierungsgarantie. Ich habe einen einfachen Vertrag für die Übertragung vertraulicher Vermögenswerte auf der Piecrust ZK-VM implementiert. Aufgrund eines kleinen logischen Fehlers im anfänglichen Code kam es während des Kompilierungsprozesses zu einem Risiko der Offenlegung von Informationen, was schließlich nicht nur zu einem fehlgeschlagenen Deployment führte, sondern auch zu einem Abzug eines Teils der Kompilierungsgarantie. Diese Erfahrung hat mir deutlich gemacht, dass die Festlegung dieser Garantie von Grund auf verlangt, dass Entwickler auf das Design der kryptografischen Schaltungen und die Sicherheit des Codes achten und nicht nur die Geschwindigkeit der Entwicklung anstreben. Darüber hinaus wird die Berechnung der Gasgebühren in der Piecrust ZK-VM vollständig an die technischen Eigenschaften der Zero-Knowledge-Beweise angepasst, nicht nach der Anzahl der Transaktionen, sondern nach der Anzahl der Türen der kryptografischen Schaltung und der Schwierigkeit der Beweisgenerierung. Je komplexer die Schaltung und je höher die Schwierigkeit der Beweisgenerierung, desto mehr DUSK sind erforderlich. Dieses Preismodell motiviert Entwickler dazu, kryptografische Schaltungen aktiv zu optimieren, unnötige Berechnungsschritte zu reduzieren und die Effizienz der Ausführung von Verträgen zu erhöhen. Ich habe einen Vertrag mit einer ursprünglichen Anzahl von 2000 Schaltungstüren optimiert und die Anzahl auf 1200 reduziert, was die erforderlichen Gasgebühren um 40 % reduzierte. Im Zedger-Tokenisierungssystem für private Vermögenswerte erfordert die Emission konformer tokenisierter Vermögenswerte, wie z. B. Sicherheitstoken oder tokenisierte reale Vermögenswerte, das Staken einer bestimmten Menge an DUSK als Konformitätsgarantie. Die Höhe der Garantie hängt direkt von der Größe des Vermögenswerts und den Konformitätsanforderungen ab. Zum Beispiel erfordert die Emission von Sicherheitstoken im Millionenbereich eine viel höhere Menge an gestaktem DUSK als bei normalen digitalen Vermögenswerten. Dies ist nicht als finanzielle Hürde gedacht, sondern weil die Tokenisierung von hochwertigen Vermögenswerten mehr technische Knoten erfordert, die an der Validierung teilnehmen. Höhere Garantien können besser qualifizierte technische Knoten anziehen, um die Sicherheit und Konformität der Tokenisierung von Vermögenswerten zu gewährleisten, und diese gestakten DUSK werden schrittweise freigegeben, nachdem das Projekt die Konformitätsprüfung durch die Regulierungsbehörden bestanden hat. Sollte es zu Problemen mit der Konformität oder Sicherheitsanfälligkeiten des Projekts kommen, wird die Garantie einbehalten und in den Konformitätsfonds für technische Entwicklungen des Netzwerks eingezahlt, um die Technologien zur Überprüfung der Konformität von privaten Vermögenswerten zu verbessern.

Während meiner Forschung zu DUSK habe ich immer das Gefühl gehabt, dass das Wertvollste daran die echte „Technologisierung des Tokens“ ist. Es ist nicht den alten Weg anderer privater Blockchains gegangen, das Token von der Technologie zu trennen und Aufmerksamkeit durch ökologische Spekulation und Marktkapitalmanagement zu gewinnen, sondern hat DUSK zu einem nativen Bestandteil jedes technischen Aspekts des gesamten Netzwerks gemacht. Von der Sicherheitsgarantie der grundlegenden kryptografischen Primitiven über die technischen Anreize des SBA-Konsensmechanismus bis hin zu den Sicherheitsanforderungen der Piecrust ZK-VM, der Unterstützung für die konforme Emission von Vermögenswerten durch Zedger und den technischen Innovationen im Staking durch Hyperstaking - jeder Umlauf, jedes Staking, jeder Verbrauch und jede Zerstörung von DUSK trägt zur technischen Funktionsweise und Upgrades des Dusk Netzwerks bei. Sein Wert stammt nicht von Marktmanipulation oder Emotionen, sondern von den tatsächlichen technischen Fähigkeiten und der praktischen Nützlichkeit des Netzwerks. Natürlich ist die technische Schwelle von DUSK tatsächlich sehr hoch. Normale Investoren müssen die grundlegenden kryptografischen Primitiven, die Architektur der Protokolle und die Konsensmechanismen studieren, um ihren Wert zu verstehen, was weitaus schwieriger ist als bei Tokens, die auf ökologischer Erzählung basieren. Zudem wird seine Liquidität von technischen Regeln wie Staking und Verbrauch beeinflusst, was zu einer relativ stabilen Marktleistung führt, die an kurzfristiger Spekulation mangelt, aber genau das ist sein Vorteil. Im Bereich der konformen Privatsphäre basiert echte Implementierung nie auf Spekulation, sondern auf harter technischer Stärke, und die tiefgreifende Integration von Token und Technologie durch DUSK gibt seinem Wertwachstum die solideste Unterstützung. Mit den weltweit steigenden regulatorischen Anforderungen an die Compliance im Kryptomarkt und dem kontinuierlich wachsenden technischen Bedarf der Institutionen für konforme Privatsphäre wird das Design der Protokollschicht von Dusk Network für konforme Privatsphäre seinen Wert zunehmend zeigen. Als natives technisches Element des Netzwerks wird auch der Wert von DUSK schrittweise freigesetzt, wenn das Netzwerk technische Implementierungen und Nutzung verbessert. Für mich ist der Prozess der Untersuchung von DUSK auch ein Prozess des erneuten Verständnisses der Entwicklungslogik privater Blockchains. Er hat mir gezeigt, dass in diesem Bereich nur die echte Integration von Token und Technologie, bei der Token ein Teil der Technologie und nicht nur ein Anhängsel ist, weit kommen kann. Das ist der zentrale technische Wert von DUSK und auch sein einzigartiger Investitionswert.