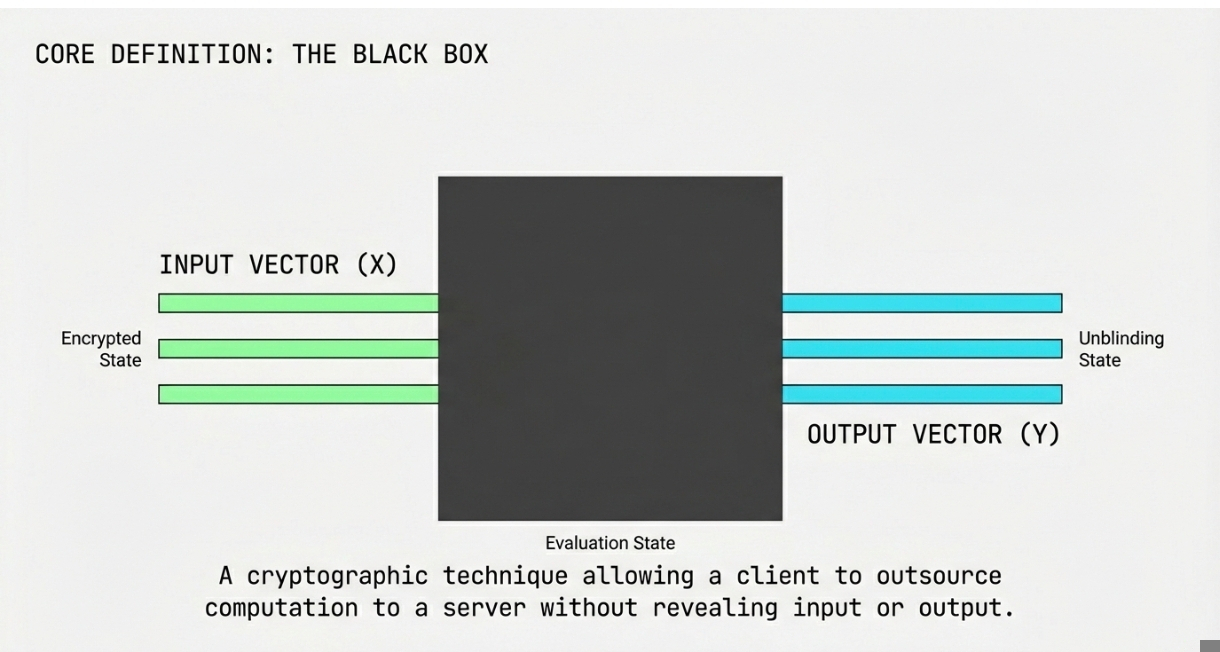

La computación ciega es un proceso donde los datos de entrada o variables se procesan en ausencia de cualquier intervención humana directa. La computación se realiza sobre datos privados por un servidor sin revelar nada sobre los datos de entrada del cliente.

Resumen

La computación ciega es una técnica criptográfica que permite a un cliente externalizar una computación a un servidor sin revelar la entrada o salida de la computación al servidor. Implica encriptación, cegamiento, evaluación y desenmascaramiento.

Utiliza principios como la computación multipartita, la encriptación homomórfica completa y las pruebas de conocimiento cero para lograr privacidad durante las computaciones.

La computación ciega ofrece varias ventajas a la tecnología blockchain, incluyendo mayor privacidad, seguridad, un entorno sin confianza, escalabilidad, cumplimiento y reducción de la sobrecarga computacional.

Tiene aplicaciones en varios proyectos, incluyendo computación cuántica ciega verificable, la red de computación ciega de Nillion y computación cuántica ciega distribuida multi-cliente.

( Esta publicación fue redactada por primera vez en noviembre de 2024, así que por favor verifica la información más reciente antes de tomar decisiones financieras - Equipo Techandtips123)

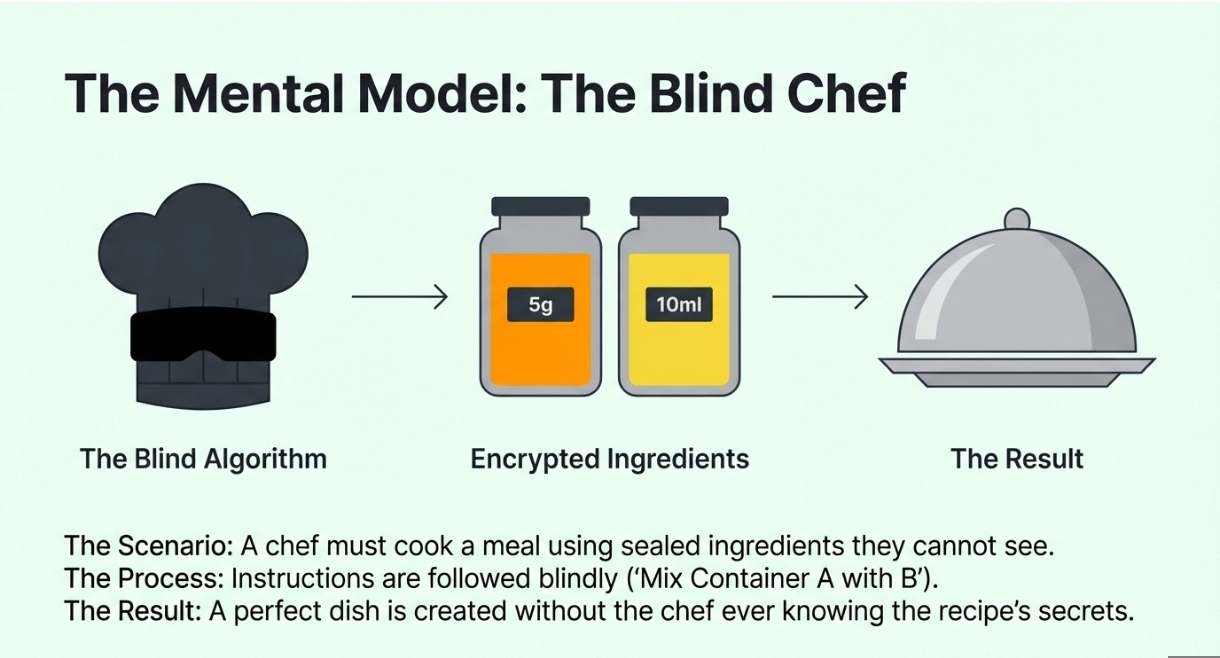

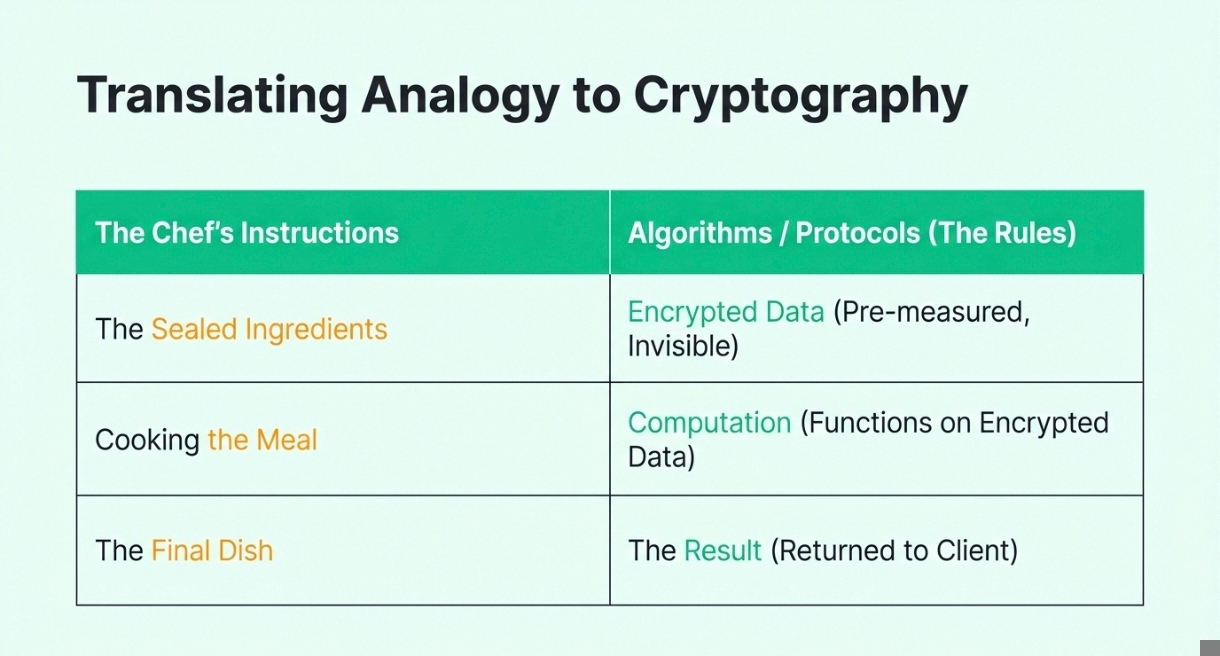

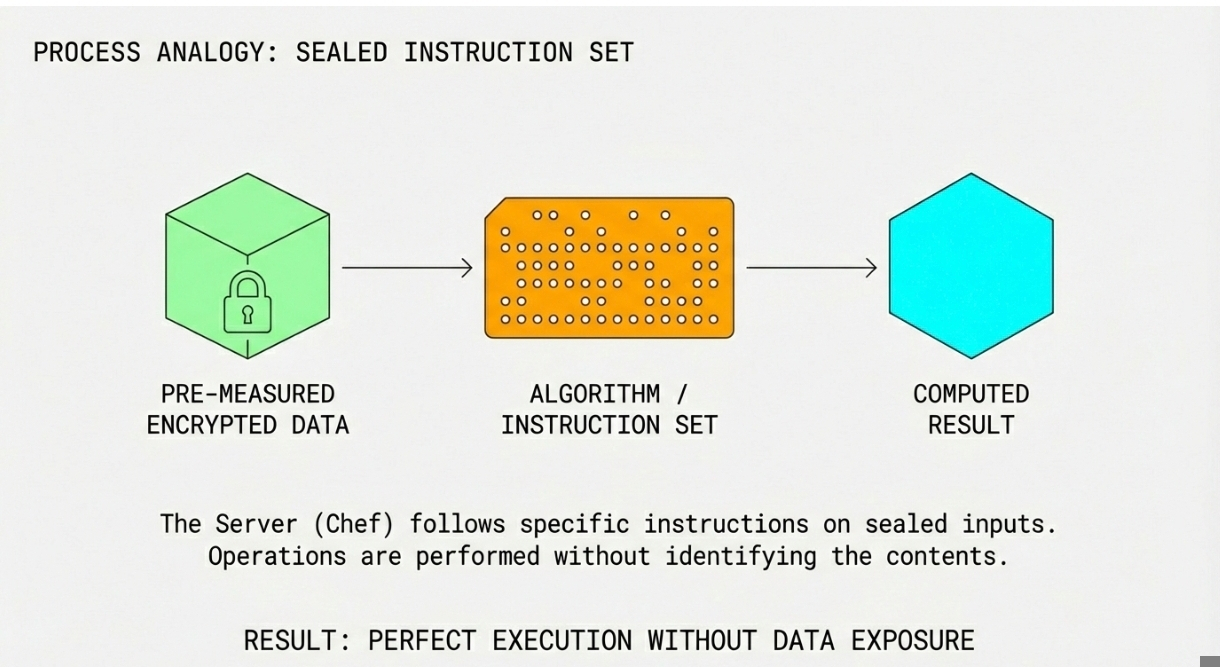

Imagina que eres un chef en un restaurante, pero no se te permite conocer los ingredientes secretos de un plato famoso. Sin embargo, aún necesitas preparar el plato perfectamente. El chef principal te da instrucciones específicas sobre cómo preparar el plato. Estas instrucciones te dicen qué hacer en cada paso (como mezclar, cocinar, o agregar una cierta cantidad de un ingrediente) pero sin decirte cuáles son los ingredientes.

Todos los ingredientes te son dados en contenedores sellados y etiquetados. Las etiquetas solo te dicen cuánto del ingrediente hay dentro (como "5 gramos") pero no qué es realmente el ingrediente.

Sigues los pasos exactamente como lo instruyó el chef principal. Por ejemplo, si la instrucción dice "Agrega el contenido del contenedor A al tazón y mezcla durante 5 minutos," lo haces sin saber qué hay en el contenedor A. Cocinas y preparas el platillo sin nunca saber qué ingredientes específicos usaste. Simplemente sigues el proceso. El platillo sale perfectamente porque seguiste las instrucciones exactamente, aunque nunca supiste los ingredientes reales.

En la computación ciega, algoritmos o protocolos específicos actúan como las instrucciones del chef principal, guiando el proceso. Los ingredientes premedidos son como datos cifrados: puedes trabajar con ellos pero no puedes ver el contenido real. Seguir los pasos de la receta es como realizar cálculos sobre datos cifrados.

Los pasos se llevan a cabo sin necesidad de descifrar los datos. El platillo final es el resultado calculado. Así como preparaste el platillo sin conocer los ingredientes, la computación ciega te permite obtener resultados sin conocer los datos de entrada. Este método garantiza privacidad y seguridad, ya que los datos permanecen ocultos (o "ciegos") durante el proceso de cálculo.

💡 Metodología

La computación ciega es una técnica criptográfica que permite a un cliente externalizar un cálculo a un servidor sin revelar la entrada o la salida del cálculo al servidor. Pero, ¿cómo funciona?

🔹 Cliente: El cliente posee una entrada secreta (X) y una función (f) para ser calculada sobre la entrada

🔸 Servidor: El servidor realiza el cálculo en nombre del cliente.

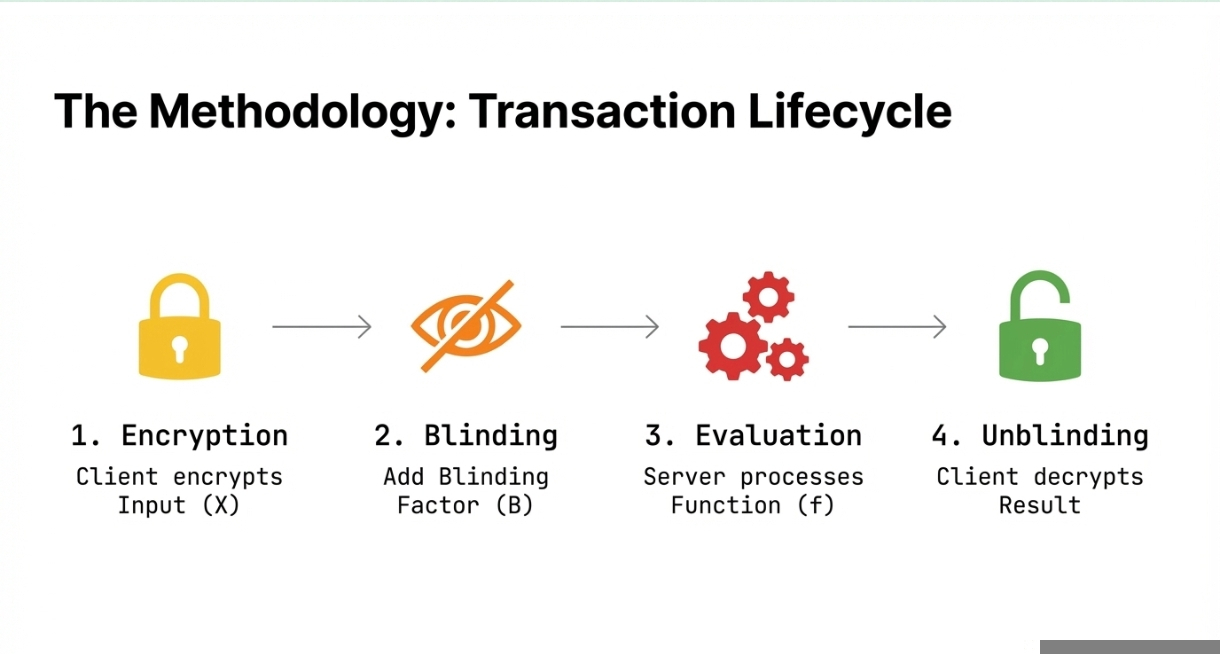

La metodología implica varios pasos:

Cifrado: El cliente cifra la entrada (X) utilizando un esquema de cifrado de clave pública. Esto asegura que la entrada permanezca confidencial y no pueda ser accedida directamente por el servidor.

Cegamiento: El cliente luego ciega la entrada cifrada usando un factor de cegamiento (B). Esta capa adicional de seguridad hace que la computación sea incomprensible para el servidor, protegiendo aún más los datos de entrada. Cegar implica transformar la entrada cifrada de tal manera que solo el cliente, quien conoce el factor de cegamiento, pueda revertir esta transformación más tarde.

Evaluación: El servidor recibe la entrada cegada y realiza el cálculo sobre ella de acuerdo con la función proporcionada (f). El servidor procesa los datos sin conocer la entrada real o la función que se está aplicando, asegurando la privacidad del cliente.

Descegamiento: El servidor envía la salida cegada de vuelta al cliente. El cliente descega la salida usando el factor de cegamiento (B) para recuperar el resultado. Este paso implica revertir la transformación de cegamiento aplicada anteriormente, permitiendo al cliente obtener el resultado final del cálculo sin revelar ninguna información sensible al servidor.

🔆 Principios de Computación Ciega

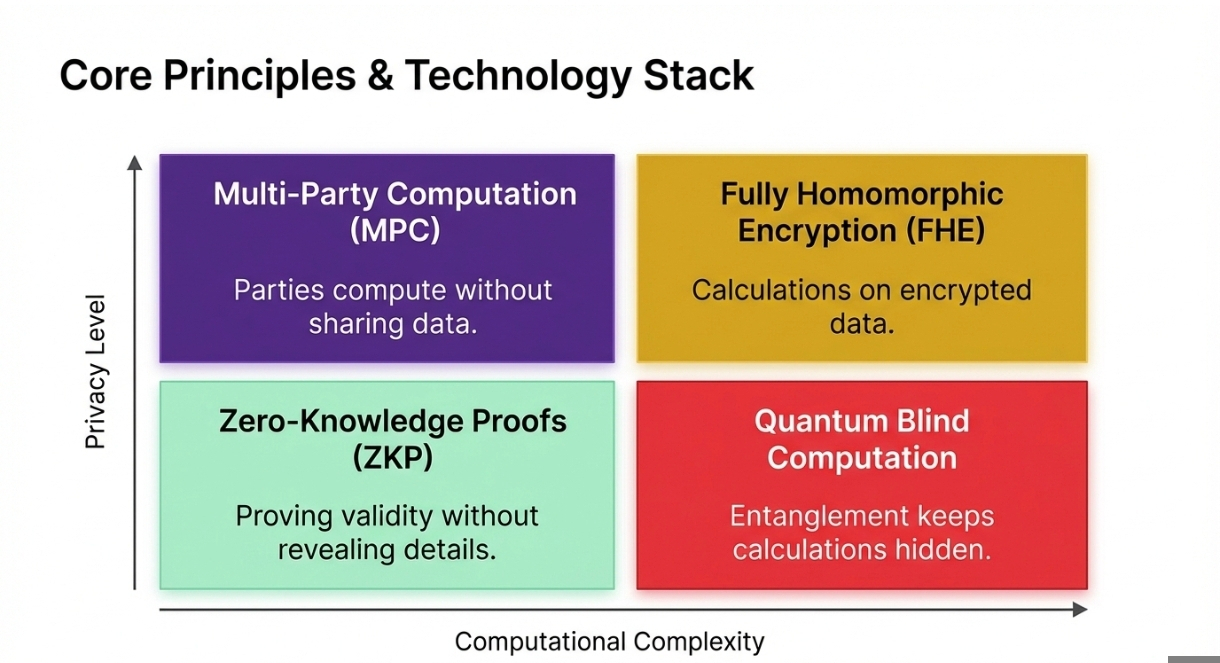

La computación ciega combina métodos de seguridad especiales e ideas de la física cuántica para mantener los datos privados durante los cálculos. Las ideas principales son:

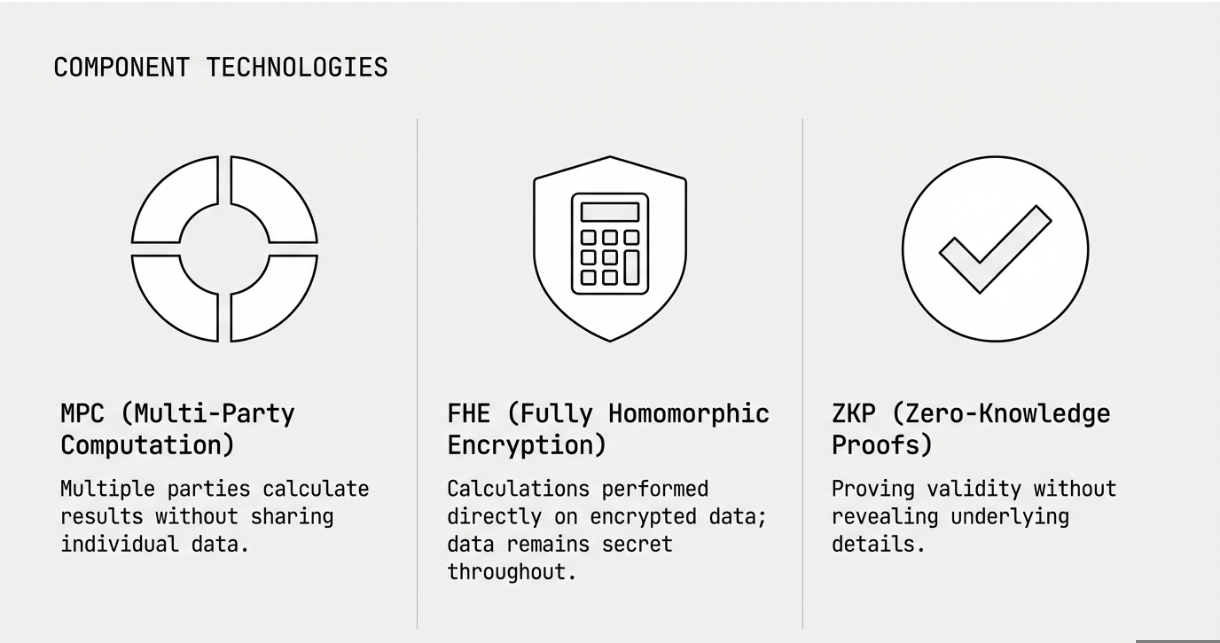

Cálculo Multi-Partes (MPC): Un método donde varias personas trabajan juntas para calcular un resultado sin compartir sus datos individuales entre sí.

Cifrado Homomórfico Total (FHE): Una técnica que permite realizar cálculos sobre datos cifrados, de modo que los datos permanezcan secretos durante todo el proceso.

Pruebas de Cero Conocimiento (ZKP): Una forma para que una persona demuestre que algo es cierto a otra persona sin revelar ningún otro detalle.

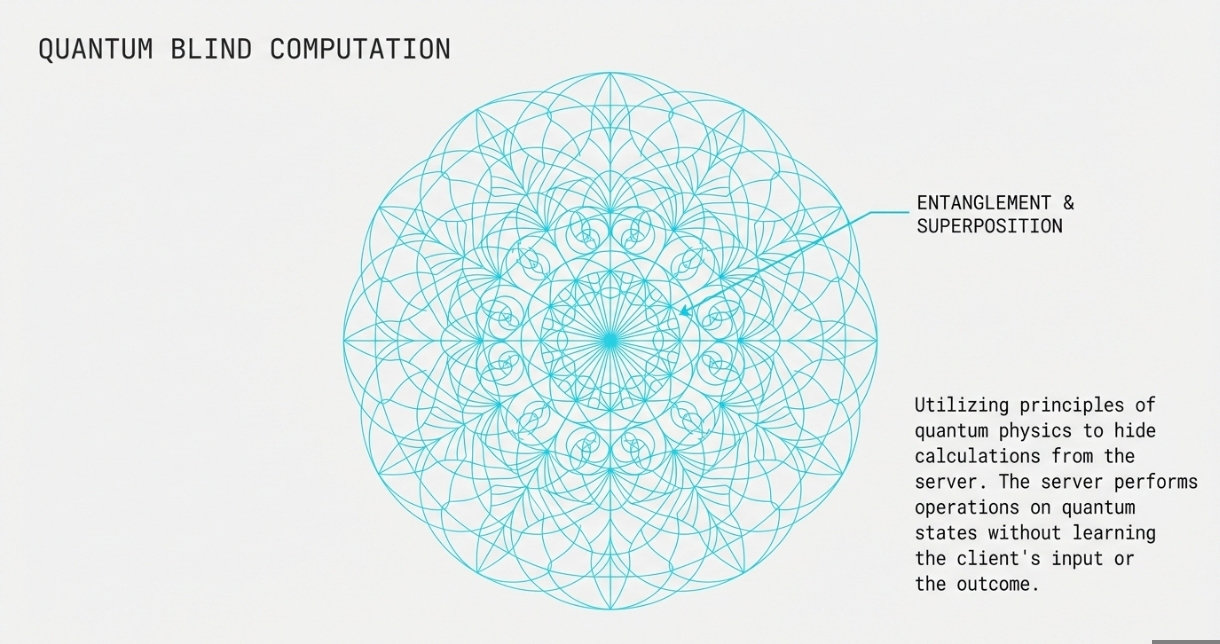

Computación Cuántica Ciega: Utiliza principios de la física cuántica, como el entrelazamiento y la superposición, para mantener los datos y cálculos ocultos del servidor que realiza la computación.

🏵️ Ventaja en Blockchain

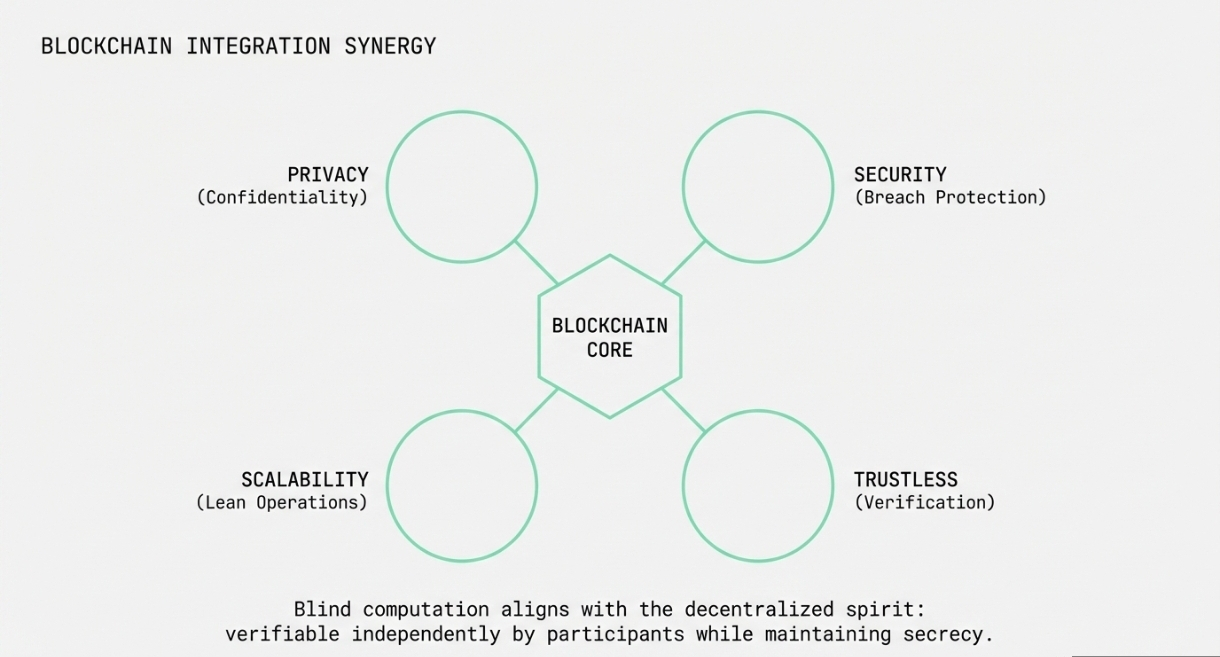

Las principales características de la computación ciega de mejorar la seguridad, privacidad y eficiencia son algunas de las principales ventajas de blockchain. De hecho, las características principales de las técnicas de computación ciega incluyen Pruebas de Cero Conocimiento y Cifrado Homomórfico Total. Aquí están algunas de las ventajas primarias:

Privacidad Mejorada: Las computaciones ciegas garantizan el procesamiento de datos sin revelar los datos reales utilizando técnicas como ZKP y FHE. Esto mantiene la privacidad de la información sensible tanto durante transacciones como cálculos.

Seguridad Mejorada: Al mantener los datos cifrados y ocultos durante los cálculos, este método también reduce el riesgo de brechas de datos y acceso no autorizado. Esto es importante para proteger la información del usuario y garantizar la confianza en la red blockchain.

Entorno Sin Confianza: La computación ciega permite la verificación de cálculos sin necesidad de confianza mutua o confianza de terceros. Esto está en línea con el mismo espíritu de blockchain: descentralizado y sin confianza, con transacciones verificables de forma independiente por los participantes.

Escalabilidad: Técnicas como el Cálculo Multi-Partes (MPC) permiten una mejor eficiencia y escalabilidad en el procesamiento de transacciones y contratos inteligentes. Esto puede resultar en operaciones de blockchain más rentables y rápidas.

Cumplimiento y Confidencialidad: La computación ciega puede ayudar a las aplicaciones de blockchain a cumplir con los requisitos regulatorios para la privacidad de datos y la confidencialidad de igual nivel. Esto es particularmente crucial en sectores sensibles como finanzas, salud y cadena de suministro.

Reducción de Sobrecargas Computacionales: La computación cuántica ciega y otros protocolos pueden reducir la sobrecarga computacional que requieren las computaciones seguras, haciendo que las operaciones dentro de blockchain sean más eficientes y menos costosas.

📀 Proyectos y Aplicaciones de Computación Ciega

Computación Cuántica Ciega Verificable con Iones Atrapados y Fotones Individuales

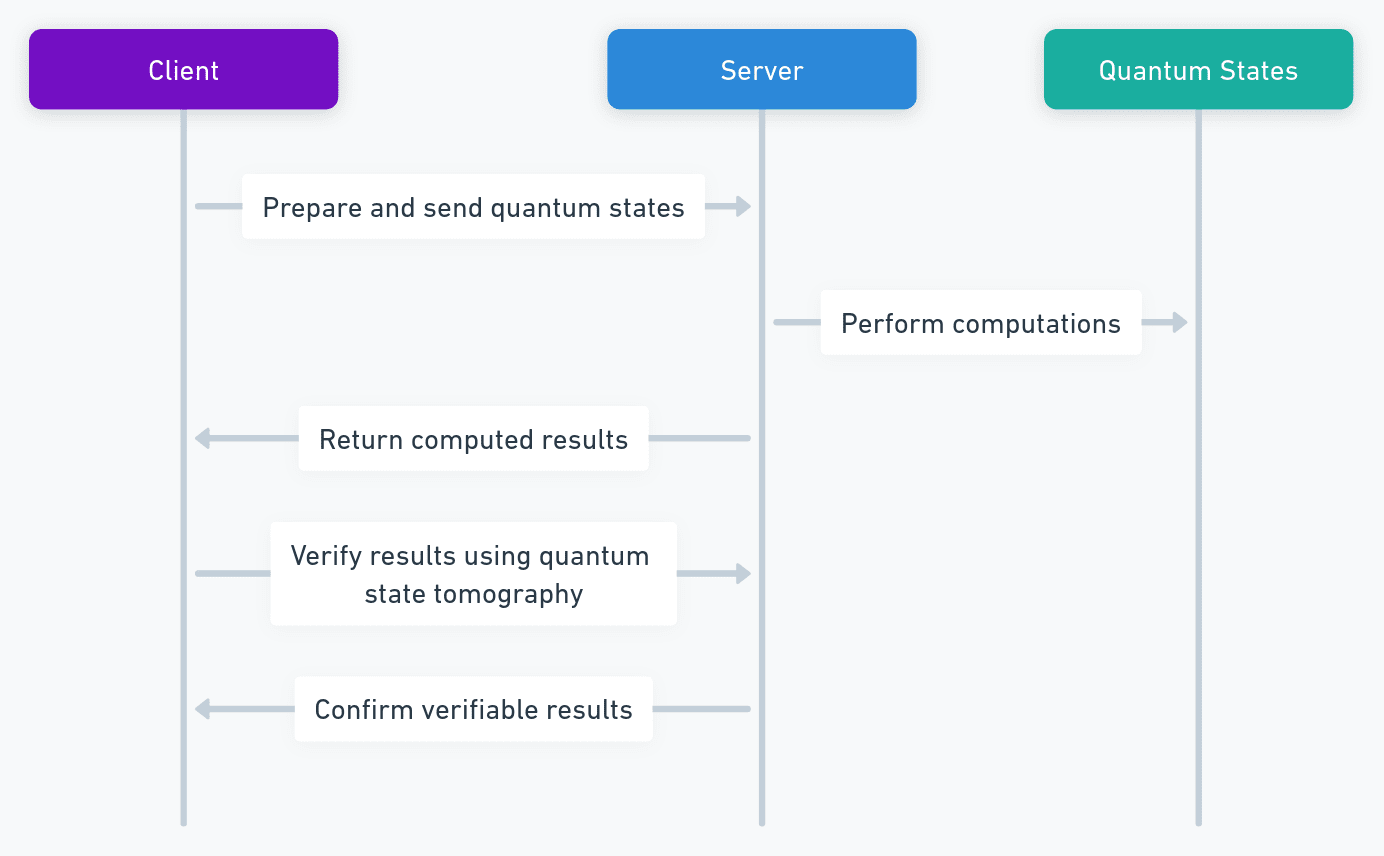

Este proyecto se centra en lograr una computación cuántica ciega verificable utilizando iones atrapados y fotones individuales. El proceso implica que el cliente prepare estados cuánticos y los envíe al servidor, que realiza los cálculos sin conocimiento de los estados.

La privacidad tanto de los datos como del proceso de cálculo se mantiene, y los resultados se verifican a través de técnicas como la tomografía de estado cuántico y la preparación remota de estado. Este enfoque asegura que el servidor pueda calcular las operaciones necesarias sin aprender nada sobre la entrada del cliente o el resultado, garantizando así la confidencialidad de los datos.

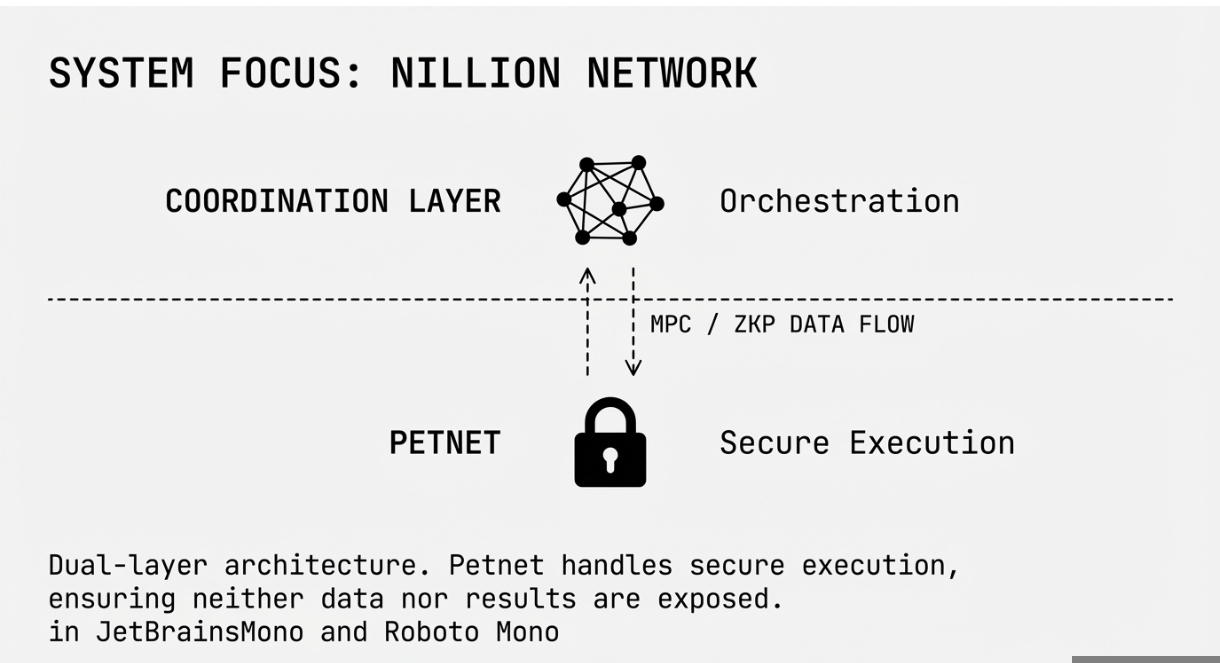

Red de Computación Ciega de Nillion

Nillion aprovecha una arquitectura de red descentralizada que integra la tecnología blockchain para facilitar la computación ciega. Emplea tecnologías que mejoran la privacidad como el Cálculo Multi-Partes (MPC), el Cifrado Homomórfico Total (FHE) y las Pruebas de Cero Conocimiento (ZKP).

La red está estructurada con una arquitectura de doble capa: la Capa de Coordinación y Petnet. La Capa de Coordinación gestiona la orquestación de cálculos, mientras que Petnet maneja la ejecución segura y privada de estos cálculos. Esta combinación permite a Nillion realizar cálculos de una manera que protege los datos sensibles, asegurando que ni los datos mismos ni los resultados del cálculo sean expuestos a partes no autorizadas.

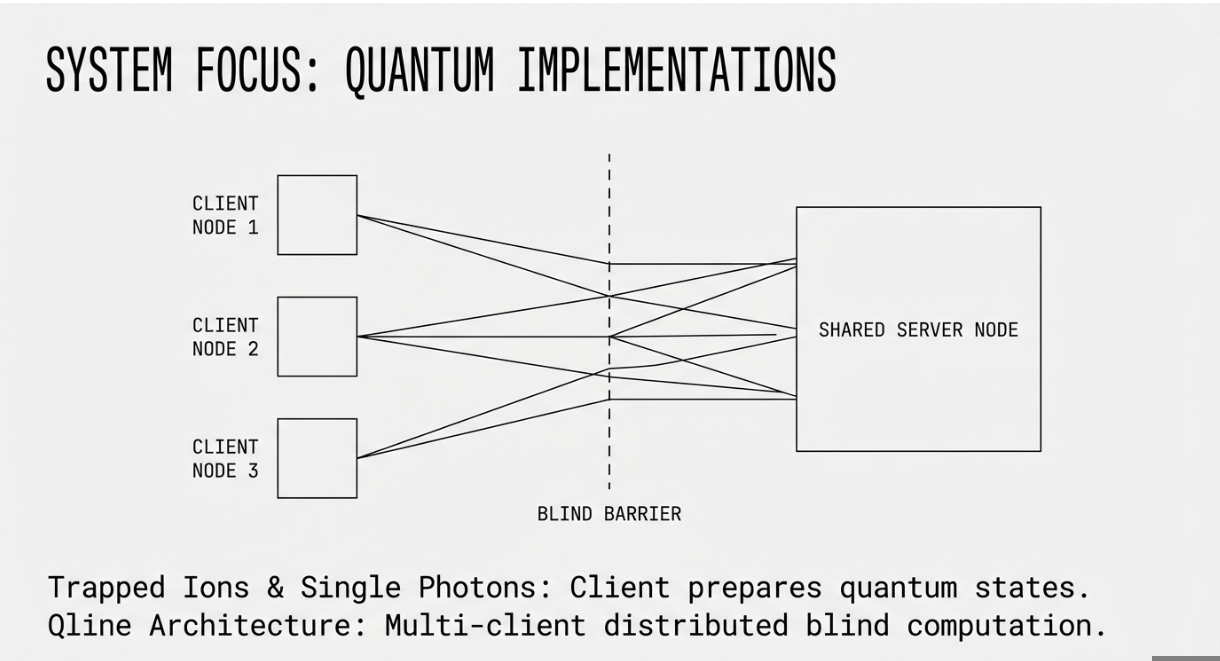

Computación Cuántica Ciega Distribuida Multi-Cliente con la Arquitectura Qline

La arquitectura Qline facilita cálculos cuánticos ciegos para múltiples clientes en un servidor compartido. Asegura que los datos y cálculos de cada cliente permanezcan confidenciales incluso en un entorno de múltiples clientes. Al emplear técnicas de computación cuántica distribuida, la arquitectura Qline gestiona y ejecuta cálculos de manera segura a través de diferentes nodos.

Esta configuración permite que múltiples usuarios aprovechen los recursos de computación cuántica sin comprometer la privacidad de sus cálculos individuales. La naturaleza distribuida de la arquitectura mejora la robustez y escalabilidad del sistema, haciéndolo adecuado para una amplia gama de aplicaciones donde la privacidad de los datos es crítica.

🔼 Proyectos Notables

> Nillion

🔼 Crédito de Datos

> ArXiv

> Wikipedia

> ScienceDirect

> Blog Nillion

🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸

La computación ciega mejora la criptografía y blockchain al garantizar un procesamiento seguro de datos sin exponer información sensible. Refuerza las protecciones de privacidad y la confianza en las transacciones de blockchain, protegiendo contra accesos no autorizados y brechas de datos.

Definitivamente veremos un uso generalizado y convencional de la computación ciega en Blockchain.

🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹🔸🔹

** Esta publicación fue redactada por primera vez en noviembre de 2024