La mayoría de las personas creen que poseer una billetera de hardware es el último paso en la seguridad de las criptomonedas. Esa suposición es peligrosamente incompleta. Un Ledger puede protegerte de malware, phishing y ataques remotos. No hace nada contra la amenaza de más rápido crecimiento que enfrentan los poseedores de criptomonedas hoy: la coerción física.

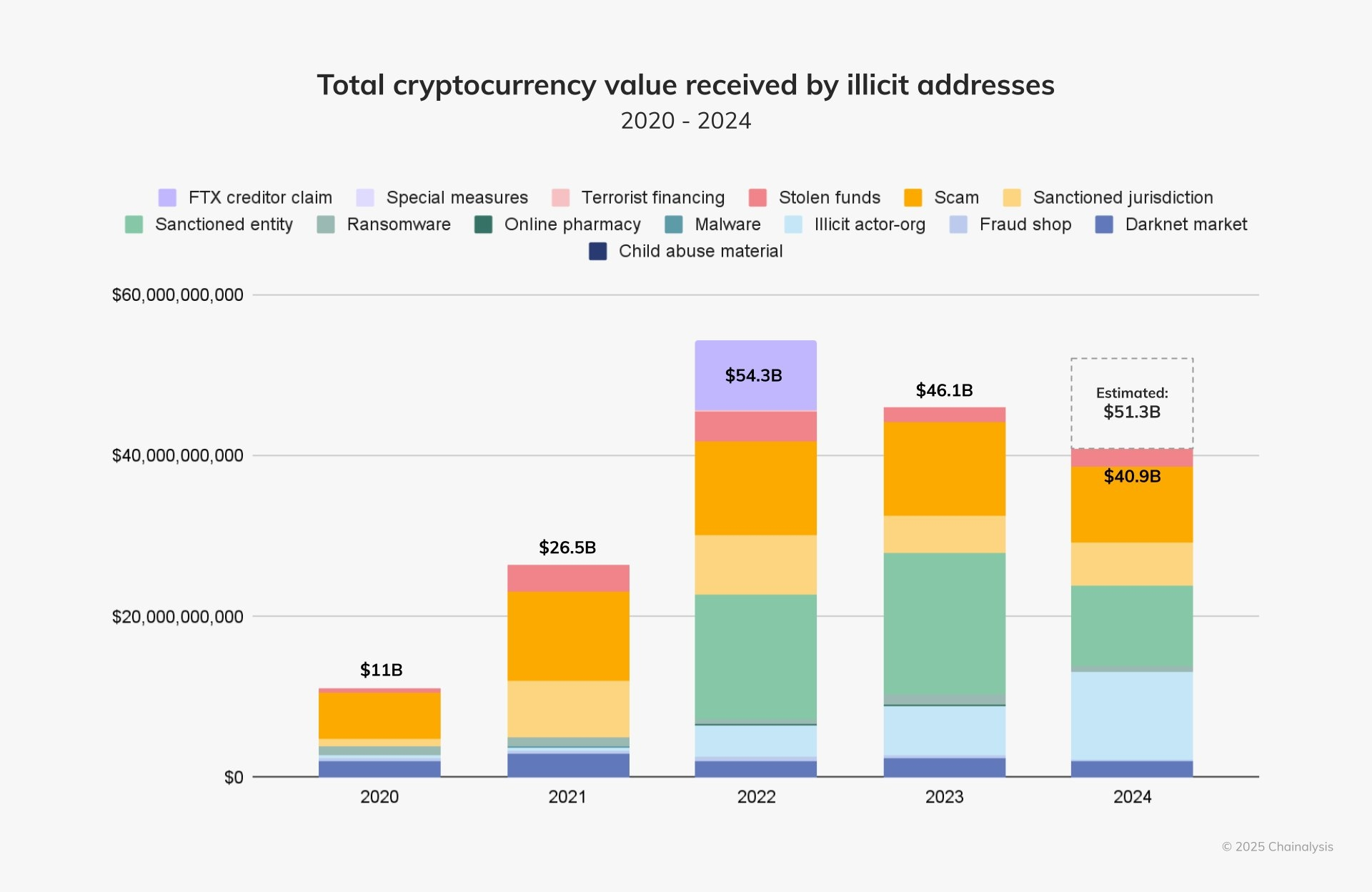

Según Chainalysis, las invasiones domiciliarias relacionadas con criptomonedas y los incidentes de extorsión física han aumentado drásticamente desde 2023. A medida que la riqueza en criptomonedas se vuelve más visible y más concentrada, los atacantes ya no necesitan hackear tu dispositivo. Solo te necesitan a ti.

1. El Modelo de Amenaza Ha Cambiado

Las amenazas en línea ya no son el riesgo principal para los titulares serios. Si alguien te obliga a desbloquear tu billetera bajo coacción, tu billetera de hardware no ofrece resistencia. En ese momento, la seguridad se vuelve psicológica, estructural y física en lugar de técnica.

2. Una Billetera de Engaño Es Su Primera Línea de Defensa

En un escenario de peor caso, necesita algo que pueda entregar de manera segura. Una billetera de hardware secundaria con una frase semilla completamente separada, financiada con una cantidad creíble pero limitada, actúa como una capa sacrificial. El historial de transacciones, activos menores y actividad realista la hacen creíble. Su propósito no es el almacenamiento, sino el engaño.

3. Billeteras Ocultas Agregan Divulgación Controlada

Al algunas billeteras de hardware permiten la creación de billeteras ocultas protegidas por frase. Por lo tanto, un dispositivo puede contener múltiples billeteras, solo una de las cuales es visible bajo presión. Esto permite una divulgación escalonada, dándole opciones en lugar de un único punto de fallo.

4. La Escalación Convincente Preserva el Núcleo

Bajo coerción, los atacantes típicamente escalan hasta que creen haber extraído todo. Un pequeño saldo visible seguido de un saldo de engaño más grande a menudo satisface esa expectativa. Lo que creen que son sus activos completos no es su cartera real.

5. Sus Activos Reales Nunca Deberían Tocar Ese Dispositivo

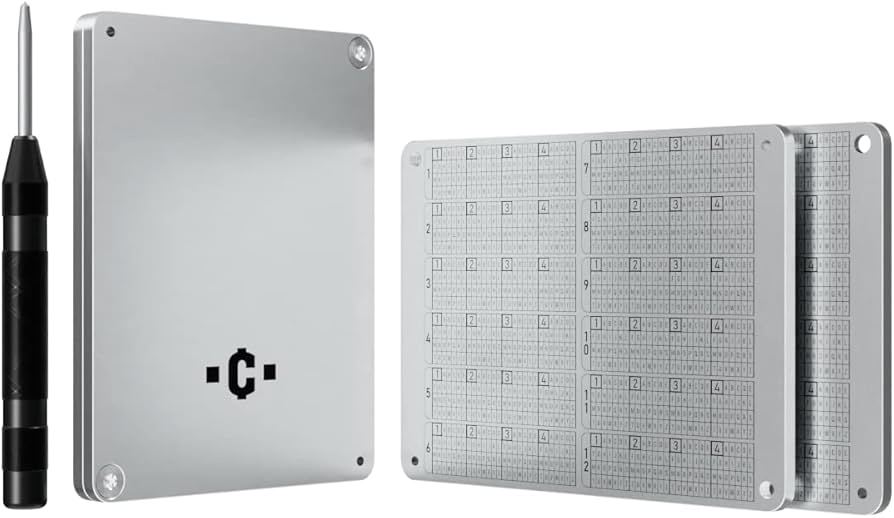

Los activos serios deben generarse y almacenarse completamente fuera de línea, utilizando dispositivos aislados que nunca interactúan con hardware conectado a internet. Las copias de seguridad de semillas deben almacenarse en soluciones metálicas duraderas, a prueba de fuego y agua, nunca digitalmente y nunca en un dispositivo utilizado para actividades diarias.

6. La Ofuscación de la Frase Semilla Elimina el Fallo de Punto Único

Dividir una frase semilla en diferentes ubicaciones, mezclar el orden de las palabras y separar la información del índice asegura que ningún descubrimiento único comprometa la billetera. La información parcial debe ser inútil por diseño.

7. Reducir la Superficie de Ataque Visible

Una vez que la semilla real está asegurada fuera de línea, los dispositivos visibles deben contener solo billeteras de engaño. Si son robados o forzados a abrirse, no revelan nada de valor. Lo que no puede ser descubierto no puede ser tomado.

8. La Seguridad Física Complementa la Seguridad de la Billetera

Las capas de seguridad del hogar, como los sistemas de pánico silenciosos, el almacenamiento de cámaras fuera del sitio y las alertas de movimiento, reducen el tiempo de respuesta y aumentan la disuasión. Las copias de seguridad de semillas nunca deben almacenarse en su residencia.

9. El Silencio Es la Capa Final

Incluso la configuración más avanzada falla si se le presta atención. Compartir públicamente saldos, operaciones o detalles de seguridad crea riesgos innecesarios. La anonimidad sigue siendo el primitivo de seguridad más fuerte.

Perspectiva Final

Si tienes criptomonedas significativas, tu arquitectura de seguridad debe ser tan sofisticada como tu estrategia de inversión. La protección real proviene del engaño por capas, redundancia fuera de línea, separación geográfica y silencio disciplinado.

No pueden tomar lo que no pueden encontrar, y no buscarán lo que no saben que existe.