Resumen Ejecutivo

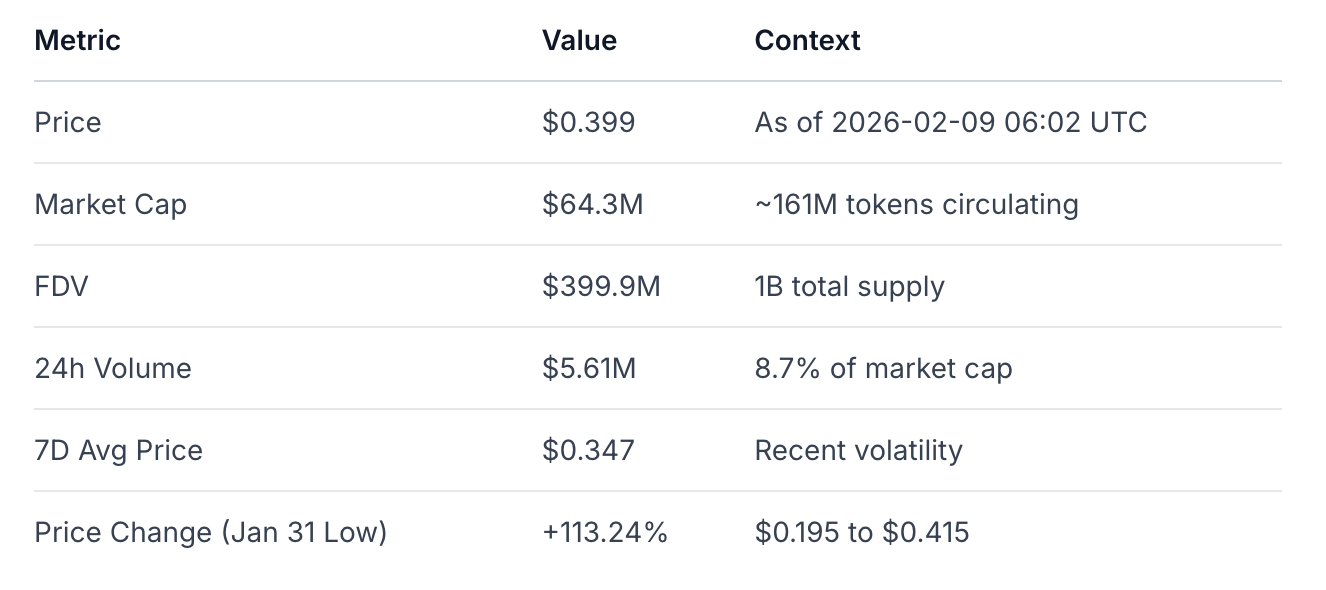

La red representa un enfoque verticalmente integrado para la computación verificable descentralizada, combinando aceleración de hardware personalizado con coordinación blockchain para abordar los problemas estructurales de la centralización de pruebas ZK y los déficits de confianza en la computación de IA. El protocolo ha transitado a la red principal temprana (diciembre de 2025) con capacidad técnica demostrada (más de 7 millones de pruebas generadas) y un interés comunitario sustancial (más de 23,000 solicitudes de verificación). Con la valoración actual (64.3 millones de dólares en capitalización de mercado, 400 millones de dólares en FDV), Cysic se encuentra en un punto de inflexión donde el riesgo de ejecución sigue siendo alto, pero la diferenciación es clara a través de la integración de hardware.

Tesis de Inversión Clave: La propuesta de valor de Cysic se basa en convertirse en la capa de computación verificable predeterminada para rollups ZK y protocolos de IA al resolver el trilema de descentralización, rendimiento y costo a través de hardware especializado y verificación criptográfica. El éxito requiere superar el despliegue de hardware intensivo en capital, demostrar sostenibilidad económica más allá de emisiones subsidiadas y capturar demanda tanto de mercados nativos de cripto como de computación tradicional.

1. Visión General del Proyecto

Cysic Network opera en el sector de infraestructura de cómputo verificable, específicamente dirigido a la generación de pruebas ZK y mercados de cómputo de IA descentralizados. El protocolo funciona como una infraestructura de cómputo descentralizada de pila completa que transforma recursos computacionales en activos verificables y tokenizados. Cysic Documentación

Arquitectura Central: Construido sobre Cosmos CDK como una blockchain de capa-1 utilizando el consenso BFT de CometBFT, Cysic implementa un novedoso mecanismo de Prueba de Cómputo que incorpora tanto tokens apostados como cómputo prometido en el consenso. El sistema está estructurado como una pila modular con cuatro capas: Hardware, Consenso, Ejecución y Producto. Cysic Documentación

Etapa de Desarrollo: Cysic ha progresado a través de múltiples fases de testnet (Fase I lanzada en julio de 2024, Fase II en progreso) y ha transitado a early mainnet en diciembre de 2025. La evidencia incluye trading activo en intercambios importantes (Binance Alpha, Gate.io, Bitget), funcionalidad de explorador de blockchain de mainnet y reclutamiento continuo de operadores de nodos. Cysic Medium

Señales de Capacidad del Equipo: La actividad de GitHub muestra desarrollo continuo con actualizaciones recientes a la implementación de Jolt-B zkVM (enero de 2026) y múltiples repositorios activos para curvas elípticas, bibliotecas de campos finitos y bibliotecas de plantillas ZK. La documentación técnica demuestra una profunda experiencia en criptografía ZK y aceleración de hardware. Cysic GitHub

2. Arquitectura del Sistema y Modelo de Amenaza

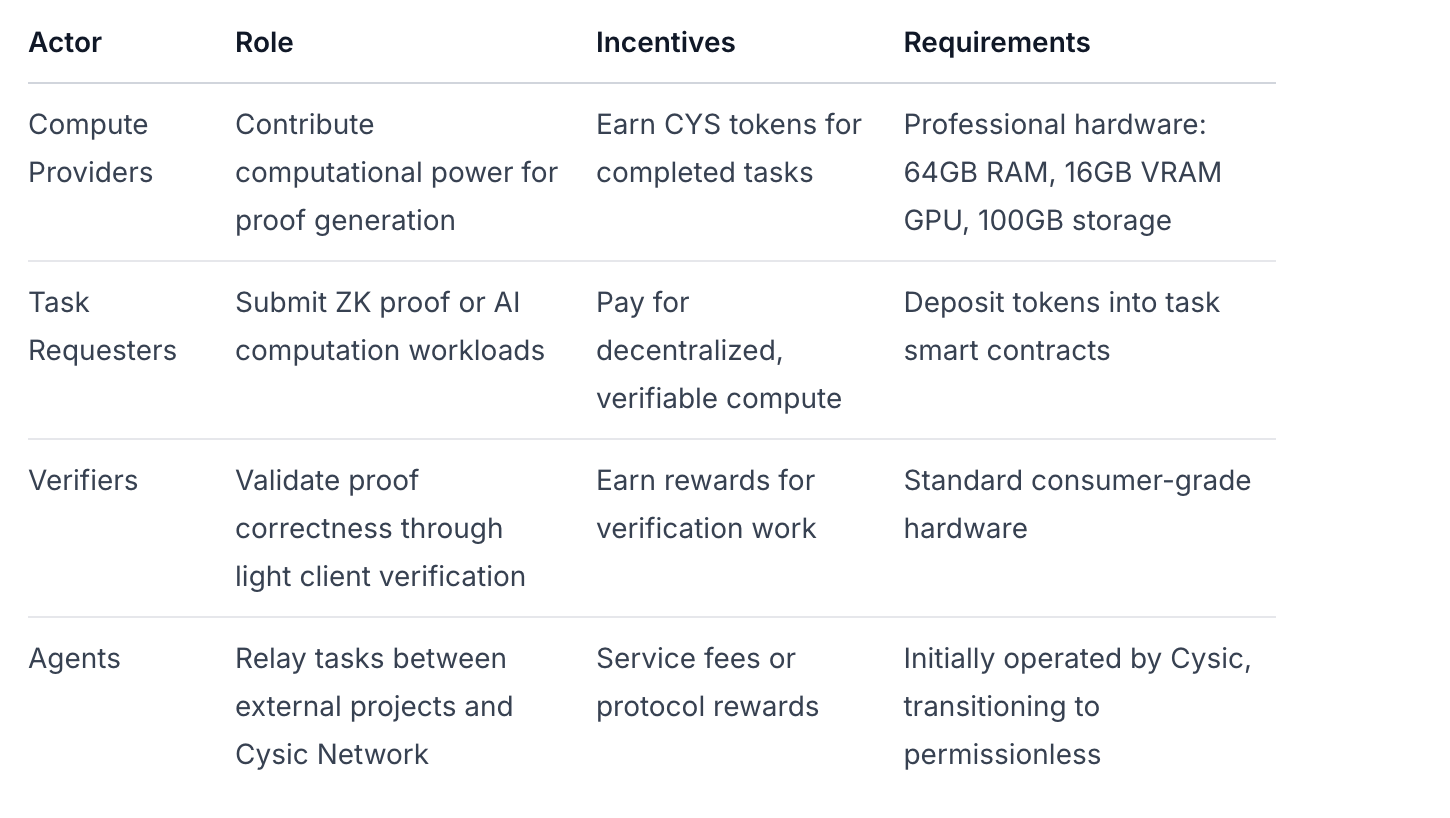

Actores Clave y Responsabilidades

Componentes Arquitectónicos

El sistema emplea un enfoque de múltiples capas:

Capa de Hardware: Infraestructura física que incluye servidores GPU, mineros ASIC y hardware de aceleración ZK personalizado

Capa de Consenso: Mecanismo de Prueba de Cómputo basado en el consenso BFT de CometBFT

Capa de Ejecución: Contratos inteligentes para programación de trabajos, enrutamiento de carga de trabajo y puenteo

Capa de Producto: Módulos específicos de dominio para pruebas ZK, inferencia de IA y cargas de trabajo de minería Cysic Documentación

Modelo de Amenaza y Mitigaciones

Amenazas Primarias:

Proveedores Maliciosos: Presentando pruebas inválidas para sabotear la red o robar recompensas

Mitigación: Verificación de prueba criptográfica + redundancia (múltiples proveedores por tarea) + slashing de staking

Ataques Sybil: Creando múltiples identidades para manipular la asignación de tareas

Mitigación: Selección de Función Aleatoria Verificable ponderada por tenencias de ve-token

Ataques de Colusión: Proveedores y verificadores coordinando para aprobar pruebas inválidas

Mitigación: Comités de validadores grandes (VCMs) con votación distribuida + servicios de AVS

Ataques Económicos: Manipulando mecanismos de recompensas o economía de tokens

Mitigación: Vesting bloqueado por tiempo para equipo/inversores, transición gradual a DAO Cysic Whitepaper

El sistema asume explícitamente condiciones bizantinas (hasta 1/3 de nodos maliciosos) e implementa verificación criptográfica, staking económico y redundancia para mantener la seguridad.

3. Computación Verificable e Infraestructura de Pruebas ZK

Implementación Técnica

Cysic soporta múltiples sistemas de prueba, incluyendo Halo2, Plonky2, Gnark y RapidSnark a través de aceleración GPU y diseños de ASIC personalizados. El flujo de trabajo sigue una tubería estructurada:

Presentación de Tareas: Los proyectos ZK depositan tokens y notifican contratos de agentes

Selección de Proveedores: Los proveedores interesados ejecutan VRF para determinar elegibilidad (probabilidad ponderada por ve-tokens)

Generación de Pruebas: Los tres proveedores más rápidos completan la computación y actualizan el estado de la blockchain

Verificación: Un comité de validadores más grande verifica las pruebas a través de validación de cliente ligero

Liquidación: Pruebas válidas desencadenan la distribución de recompensas; pruebas inválidas desencadenan slashing Cysic Capa ZK

Características de Rendimiento

El protocolo aborda dos desafíos fundamentales de ZK:

Descentralización de Proveedores: Evita puntos únicos de fallo mientras mantiene eficiencia a través de aceleración de hardware

Costo de Verificación/Latencia: Utiliza liquidación de dos etapas (verificación fuera de cadena + liquidación en cadena agregada) para equilibrar costo y latencia

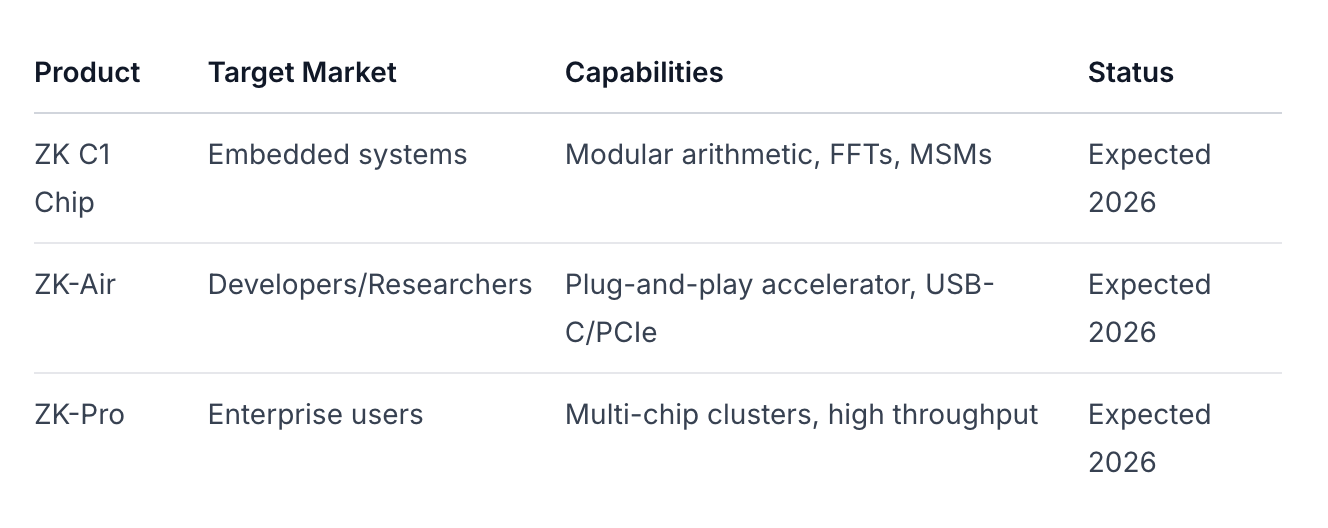

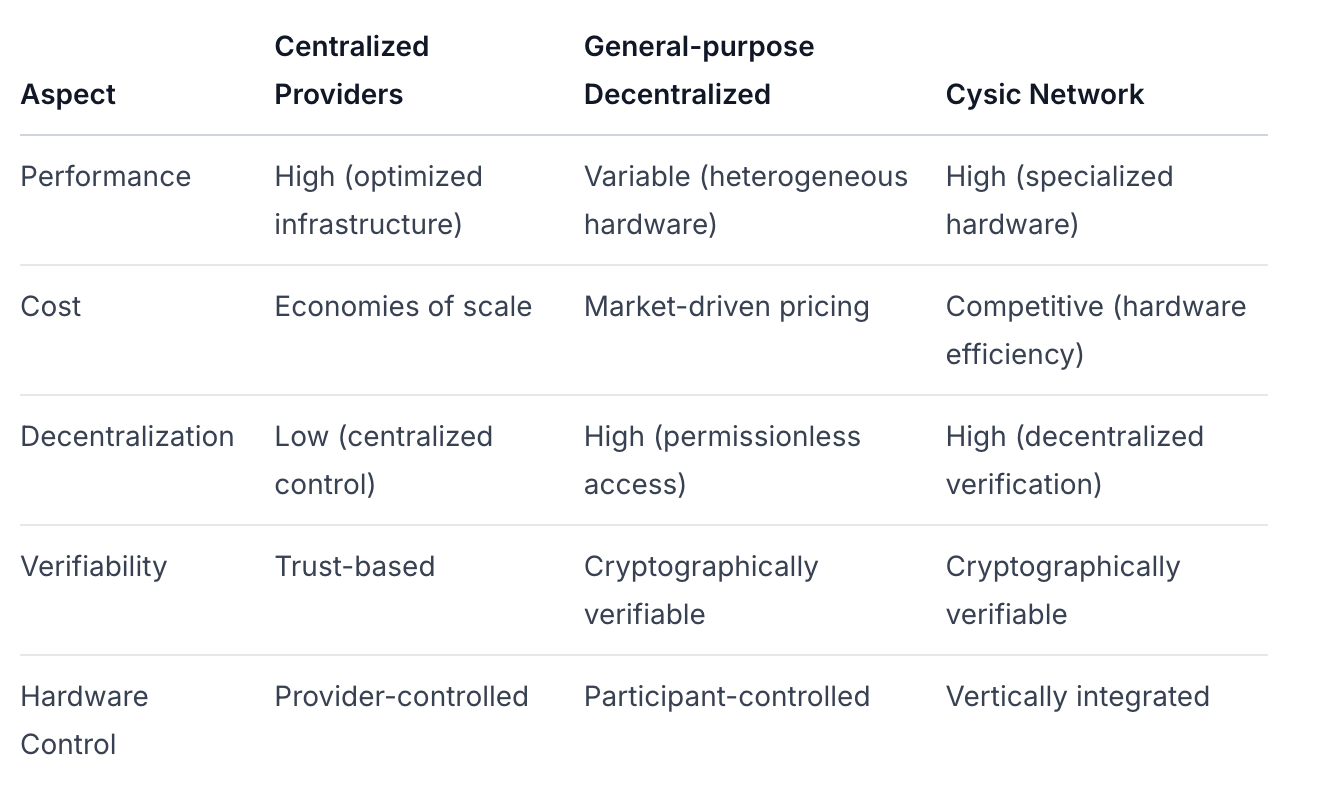

Ventaja Comparativa: A diferencia de los servicios de prueba centralizados (por ejemplo, proveedores de nube tradicionales), Cysic ofrece verificación descentralizada. A diferencia de los mercados nativos de rollup, Cysic proporciona aceleración de hardware y soporte entre protocolos. El desarrollo de ASIC personalizado (chip ZK C1) promete ganancias de eficiencia de 10-100× sobre alternativas basadas en GPU. Cysic Hardware

4. Coordinación de Hardware y Economía de Computación Descentralizada

Estrategia de Integración de Hardware

Cysic emplea una pila de hardware verticalmente integrada:

Requisitos Mínimos para Operadores de Nodos:

Nodos GPU: 64GB RAM, 16GB VRAM, 100GB de almacenamiento, CPU de 8 núcleos

Verificación del Consumidor: Hardware estándar suficiente para tareas de cliente ligero Guía del Proveedor

Coordinación Económica

Los recursos de cómputo se tratan como activos de infraestructura generadores de rendimiento en lugar de mercancías puras. El mecanismo de coordinación implica:

Emparejamiento de Tareas: El mercado empareja cargas de trabajo con proveedores según rendimiento, equidad y fiabilidad

Sistema de Licitación: Los proveedores pujan por tareas con precios ajustables para maximizar ganancias

Recompensas Basadas en Rendimiento: Mayor participación y mejor rendimiento se traducen en prioridad de tarea mejorada y ganancias

Normalización de Recursos: Recursos heterogéneos (ciclos de GPU, hashes de ASIC, ciclos de prueba) se normalizan para precios comparables

Este enfoque crea eficiencia de capital a través de:

Recompensas basadas en utilización en lugar de rendimientos puros de staking

Flexibilidad de hardware (desde dispositivos de consumo hasta sistemas de centros de datos)

Precios dinámicos basados en dinámicas de oferta y demanda

5. Economía del Protocolo y Diseño de Tokens

Utilidad del Token CYS

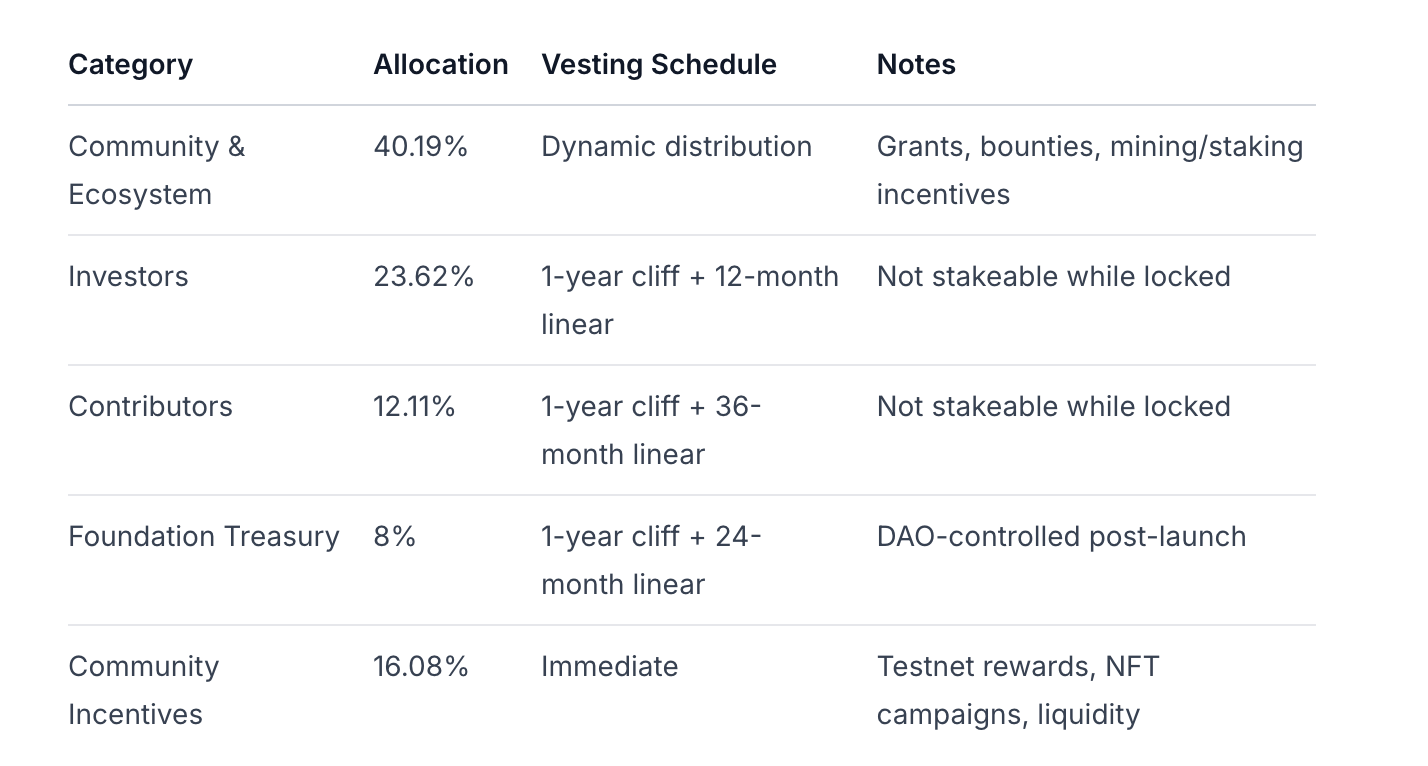

El $CYS token (suministro total de 1 mil millones) cumple tres funciones principales:

Acceso a Cómputo: Los proveedores deben reservar CYS para ejecutar probadores, nodos de IA o tareas de cómputo

Derechos de Gobernanza: Staking de CYS acuña CGT (Token de Gobernanza de Cysic) para votar sobre actualizaciones, parámetros y elección de validadores

Distribución de Recompensas: Los proveedores de cómputo ganan CYS por suministrar hardware; los stakers ganan por asegurar el consenso

Asignación y Emisión de Tokens

Sostenibilidad Económica: Los ingresos del protocolo están directamente relacionados con la demanda real de cómputo a través de tarifas por tarea en lugar de subsidios inflacionarios. Sin embargo, el modelo sigue siendo sensible a la competencia tanto de proveedores de nube centralizados como de redes ZK alternativas en métricas de costo y rendimiento. Tokenomics

Posición Actual en el Mercado

Listados en Intercambios: Trading activo en Binance Alpha, Gate.io, Bitget y Aster; algunos contratos perpetuos fueron eliminados en Bybit y Bitget en enero de 2026, indicando una reevaluación de condiciones de mercado por parte de los intercambios. Datos de Mercado

6. Gobernanza, Seguridad y Capacidad de Actualización

Estructura de Gobernanza

Cysic implementa un modelo de gobernanza de doble token:

CYS: El token base utilizado para staking y acceso a cómputo

CGT: Token de gobernanza acuñado a través del staking de CYS, utilizado para derechos de voto

Controles de Gobernanza:

Actualizaciones del protocolo y parámetros económicos

Elección de productores de bloques y nodos validador

Gestión de fondos comunitarios y propuestas de subvenciones

Control de tesorería (transición a DAO con el tiempo)

Consideraciones de Seguridad

Riesgo de Contratos Inteligentes: Como cadena basada en Cosmos, Cysic hereda el modelo de seguridad de Cosmos SDK y CometBFT. La capa de ejecución utiliza contratos inteligentes compatibles con EVM para la coordinación.

Riesgo Criptográfico: El protocolo se basa en primitivas criptográficas establecidas pero implementa aceleración de hardware personalizada. El diseño de ASIC ZK C1 introduce potenciales vulnerabilidades de canal lateral que requieren auditoría de seguridad rigurosa.

Supuestos de Confianza en Hardware: El modelo de integración vertical crea dependencia en la seguridad del hardware de Cysic. A diferencia de soluciones puramente de software, las vulnerabilidades de hardware podrían requerir retiradas o actualizaciones físicas.

Modos de Fallo: En condiciones adversas, la red podría experimentar:

Desabastecimiento de tareas si actores maliciosos dominan la selección de proveedores

Retrasos en la verificación si los comités de validadores están comprometidos

Inestabilidad económica si la volatilidad del token afecta la economía del staking

7. Señales de Adopción e Integración del Ecosistema

Métricas de Adopción Actuales

Actividad de la Red:

Más de 7 millones de pruebas generadas históricamente (antes del lanzamiento de mainnet)

Más de 23,000 solicitantes para el programa de verificación (20 veces los lugares disponibles)

Mainnet activa con explorador de blockchain operativo Cysic Explorer

Actividad de Desarrollo:

Commits regulares en GitHub a través de múltiples repositorios

Implementación de Jolt-B zkVM actualizada enero de 2026

Mantenimiento y actualizaciones activas de la documentación Cysic GitHub

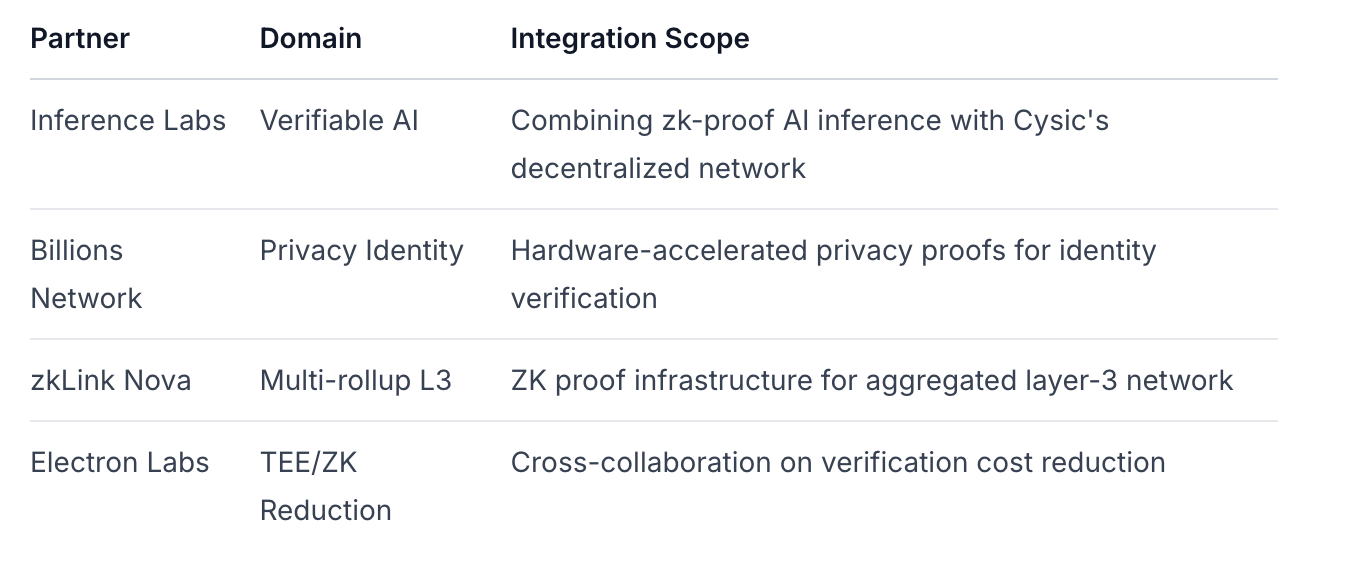

Asociaciones Estratégicas

Priorización de Casos de Uso: La demanda a corto plazo probablemente provenga de:

Rollups ZK: Generación de pruebas escalable para Ethereum L2s

IA Verificable: Ejecución de IA auditable para aplicaciones financieras y de gobernanza

Sistemas de Privacidad: Verificación de identidad y cálculos que preservan la privacidad

8. Trayectoria Estratégica y Ajuste en el Mercado

Ajuste de Solución de Problemas

Cysic aborda tres problemas estructuralmente difíciles:

Centralización de Pruebas ZK: La generación de pruebas actual está dominada por servicios centralizados que crean puntos únicos de fallo y supuestos de confianza

Déficits de Confianza en Cómputo de IA: Los sistemas de IA operan como cajas negras sin pruebas de ejecución verificables

Opacidad del Cómputo en la Nube: La computación en la nube tradicional carece de precios transparentes y mecanismos de verificación

Análisis del Panorama Competitivo

Hitos Clave (Horizonte de 12-24 Meses)

Despliegue de Hardware: Implementación exitosa de los sistemas ZK-Air y ZK-Pro (2026)

Escalado de Rendimiento: Logrando capacidad de generación de pruebas sostenible para rollups importantes

Crecimiento del Ecosistema: Incorporando protocolos adicionales de ZK y IA como solicitantes de tareas

Transición a DAO: Descentralización total de la gobernanza y gestión de tesorería

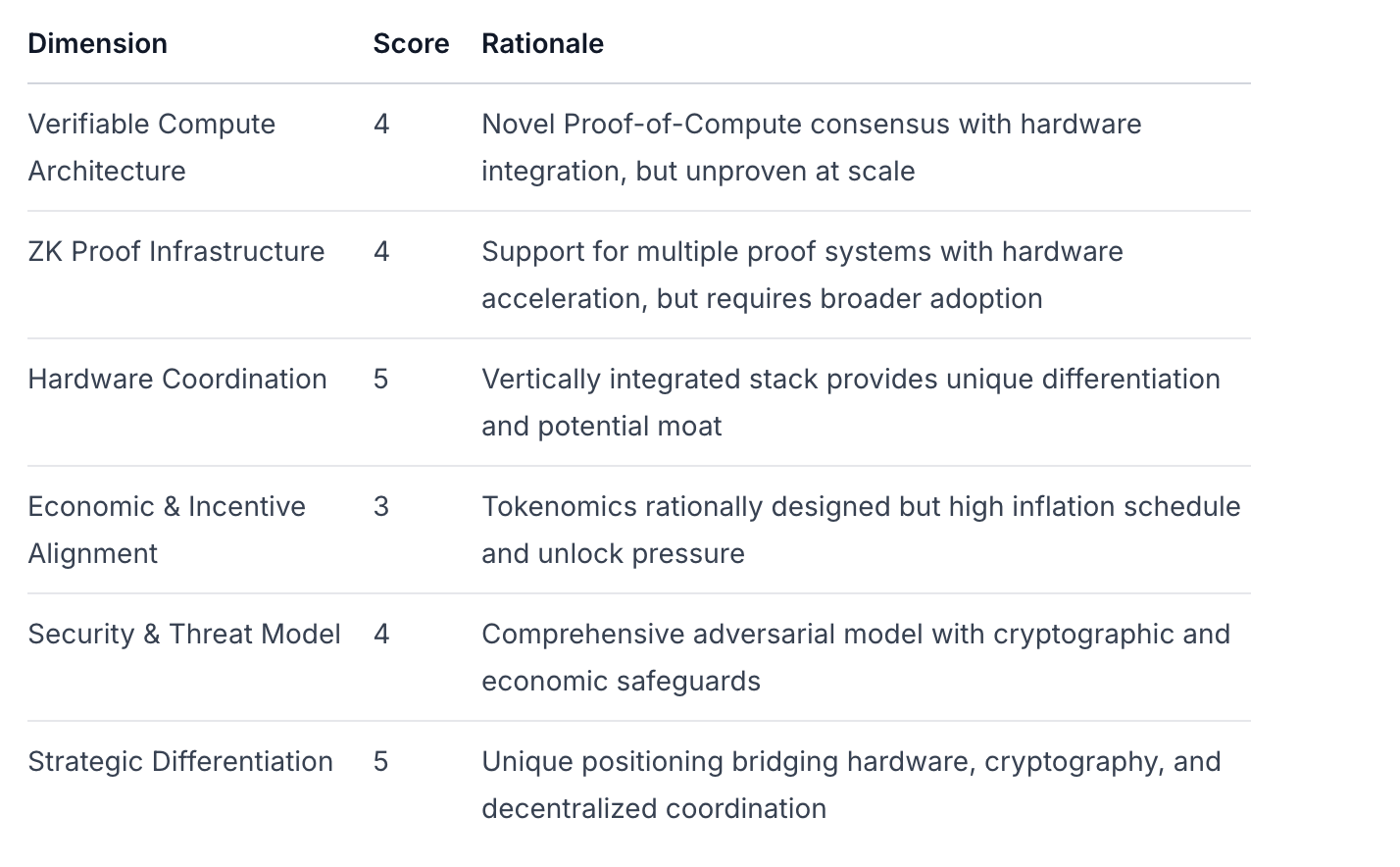

9. Evaluación Final de Inversión

Puntuación de Dimensión (Escala de 1-5)

Puntuación General: 4.2/5

Veredicto de Inversión

Cysic Network presenta una oportunidad de inversión convincente para fondos de cripto de primer nivel con alta tolerancia al riesgo y horizonte a largo plazo. El protocolo demuestra una genuina innovación técnica a través de su enfoque verticalmente integrado para cómputo verificable, abordando limitaciones fundamentales tanto en la generación de pruebas ZK como en la confianza en la computación de IA.

Fortalezas Clave:

Diferenciación Técnica: La integración de hardware proporciona ventajas potenciales de rendimiento y costo

Temporización del Mercado: Aumento de la demanda de cómputo verificable tanto del sector cripto como tradicional

Ejecución del Equipo: Capacidad demostrada en la entrega de sistemas criptográficos complejos

Atracción de la Comunidad: Interés significativo tanto de desarrolladores como de operadores de nodos

Riesgos Clave:

Riesgo de Ejecución: El desarrollo y despliegue de hardware conlleva desafíos técnicos y operacionales sustanciales

Riesgo de Mercado: Requiere adopción simultánea tanto de proveedores de cómputo como de solicitantes de tareas

Riesgo Financiero: Alto FDV ($400M) en relación con la adopción actual, con importantes desbloqueos de tokens por delante

Riesgo Competitivo: Proveedores de nube establecidos y competidores cripto bien financiados que apuntan a mercados similares

Recomendación: Monitoreo estratégico con asignación preparada para inversión basada en hitos. La valoración actual incorpora supuestos significativos de éxito futuro, pero la diferenciación técnica del protocolo y su posición en el mercado justifican una atención cercana. La inversión debe depender de: (1) Despliegue exitoso de hardware y métricas de rendimiento, (2) Aumento del volumen de tareas de protocolos reputables, y (3) Modelo económico sostenible más allá de recompensas inflacionarias.

Cysic representa exactamente el tipo de juego de infraestructura profunda que podría definir la próxima generación de computación descentralizada—si pueden ejecutar su ambiciosa visión.

lee más: https://www.kkdemian.com/blog/cysic_network_cys