Introducción: el misterio de a dónde fueron los 50 mil millones de dólares

En febrero de 2025, se agregó otro peso pesado a la historia de las criptomonedas: el esquema de firma múltiple más confiable de la industria, Safe (Wallet), perdió 1.6 mil millones de dólares en un ataque frontend. Esto no se debió a un profundo exploit de día cero ni a un avance en la computación cuántica, sino a un defecto que ha existido desde el nacimiento de la auto-encriptación: la debilidad de la interfaz de usuario para operar las claves.

Desde 2020, más de 50 mil millones de dólares han desaparecido de carteras que se afirmaban seguras. Los ataques de hackers parecen ser similares: la blockchain no ha sido comprometida, la criptografía no ha sido rota, pero los fondos desaparecen misteriosamente. La verdad inaceptable es que las carteras 'seguras' en realidad no son seguras: la cerradura es lo suficientemente fuerte, pero a menudo guardamos la puerta equivocada.

¿Qué pasa si el problema no radica en la protección de la seguridad, sino en la propia arquitectura subyacente?

1. Los activos están en la cadena, las claves están en las billeteras.

Una aclaración del concepto de "billetera"

En primer lugar, la mayoría de las personas no se dan cuenta de que las billeteras no almacenan activos criptográficos; su Bitcoin no está en Ledger y su Ethereum no está en MetaMask.

Los criptoactivos existen en la blockchain, una bóveda indestructible y transparente. Su autenticidad se puede verificar, pero no existen en ninguna billetera. La bóveda de la blockchain es perfecta: no se puede hackear, es inmutable y existe para siempre. Lo que guardas en tu billetera es la clave para abrir la bóveda, no los activos en sí.

Entender esto transformará nuestra percepción de seguridad:

La Bóveda: los activos residen en una bóveda de blockchain, distribuida en miles de nodos y protegida por consenso matemático.

Clave privada: la única forma de abrir la bóveda; una vez que se filtra esta cadena de caracteres, se pierde el control absoluto sobre los activos.

Clave pública/Dirección: la dirección de un activo en la cadena de bloques; se puede compartir de forma segura, como una dirección de correo electrónico.

Firma digital: Autorización infalsificable: credencial matemática que permite ejecutar una transacción.

Transacción: Una instrucción firmada que permite transferir activos.

Una vez que se entiende esta lógica, los desafíos de seguridad que enfrentan las billeteras se vuelven clarísimos: los activos son muy seguros en la cadena de bloques, y cada hackeo, cada robo, cada pérdida se debe a que alguien explotó una vulnerabilidad para obtener la clave.

La pregunta que ha impulsado la evolución de las billeteras durante 15 años es a la vez simple y compleja: ¿cómo proteger la clave?

Evolución de las tecnologías de gestión de claves de segunda y cuarta generación

La historia de las billeteras cifradas es, en esencia, la historia del ocultamiento de claves. Las innovaciones en la tecnología de billeteras han aprendido de los fracasos de generaciones anteriores, pero también han introducido inevitablemente nuevas vulnerabilidades. Quizás sea hora de evitar problemas desde la perspectiva del diseño arquitectónico.

Primera generación: Monederos de software/Monederos calientes (2009 a la actualidad)

La solución inicial era lógicamente sólida, pero anticuada: cifrar la clave y ocultarla con una contraseña, y luego almacenar la clave privada del usuario en su dispositivo como una frase mnemotécnica (12 o 24 palabras). Se les advertía repetidamente que anotaran la frase mnemotécnica en un papel, la guardaran en un lugar seguro y nunca la perdieran.

Este método, aunque aparentemente sencillo, está plagado de vulnerabilidades. El software puede ser hackeado, el ordenador puede infectarse con virus, el malware del portapapeles puede intercambiar direcciones, los sitios web de phishing pueden robar frases mnemotécnicas y las extensiones del navegador también pueden verse comprometidas. Hasta la fecha, las vulnerabilidades en los monederos electrónicos han causado a los usuarios pérdidas de miles de millones de dólares, y estas pérdidas aumentan a diario.

La clave se almacena en el software y, por lo tanto, es muy vulnerable.

Segunda generación: Monederos de hardware/monederos fríos (2014 a la actualidad)

La respuesta de la industria a esto es el aislamiento físico. Las billeteras de hardware como Ledger y Trezor almacenan las claves sin conexión en hardware dedicado, lejos de internet. Las claves residen en un chip seguro y firman las transacciones internamente, evitando así la exposición a riesgos de seguridad relacionados con el malware.

Pero surgen nuevos problemas. Las billeteras de hardware son extremadamente incómodas de usar; imagínese llevar un dispositivo USB para comprar café. Pueden perderse, robarse o dañarse en la vida diaria. Los ataques a la cadena de suministro pueden implantar código malicioso incluso antes de que el dispositivo llegue al usuario. La conocida filtración de datos de Ledger expuso las direcciones de millones de usuarios, lo que significa que los hackers pueden incluso trasladar sus ataques del mundo online al offline.

El aislamiento brinda seguridad, pero a costa de la disponibilidad.

Tercera generación: Monedero de computación segura multipartita (MPC) (2018 a la actualidad)

Las billeteras de computación segura multipartita utilizan un enfoque diferente: la clave está fragmentada, sin que ningún participante posea la clave completa. Varios participantes deben colaborar para firmar una transacción, pero la clave nunca se reconstruye completamente en un solo lugar.

Los clientes institucionales están muy satisfechos, ya que finalmente pueden obtener el control corporativo de sus billeteras sin el riesgo de las frases mnemotécnicas. Sin embargo, MPC también ha reintroducido algo que el mundo de las criptomonedas intentaba eliminar: la confianza. Los usuarios deben confiar en custodios que pueden conspirar, desaparecer, ser hackeados o simplemente negarse a prestar servicios.

El 14 de octubre de 2025, Privy, proveedor de billeteras MPC, sufrió una interrupción del servidor de dos horas debido a problemas de carga en la red, lo que impidió que cientos de miles de usuarios de billeteras Privy realizaran transferencias. Además, la implementación de billeteras MPC es relativamente compleja y costosa, y, en última instancia, los fragmentos de las claves se confían a terceros. Actualmente, cada vez más agencias reguladoras comienzan a considerar las billeteras MPC como parcialmente custodiadas en lugar de autocustodiadas.

Si bien la confianza descentralizada es mejor que la confianza centralizada, todavía depende de la confianza en las personas.

Cuarta generación: Monedero Passkey (2024 a la fecha)

La billetera de cuarta generación supone un cambio fundamental en su arquitectura. En lugar de ocultar o dividir las claves, las sella en el chip de seguridad del dispositivo, el mismo hardware que protege Apple Pay y Google Pay. Las claves existen, pero nunca se pueden extraer, exportar ni robar. Solo se pueden usar cuando la autenticación biométrica del usuario es correcta.

Sin frases mnemotécnicas, sin dispositivos de hardware, sin terceros.

Cronología de la evolución

2009: Las primeras billeteras Bitcoin, que almacenaban claves localmente.

2014: Ledger lanzó su primera billetera de hardware para el consumidor.

2018: La tecnología MPC comienza a aplicarse en instituciones

2025: Se lanza la primera billetera Passkey de nivel empresarial (zCloak.Money).

2025-2027: Comienza la migración a gran escala a las billeteras Passkey.

Cada generación de billeteras corrige las principales deficiencias de su predecesora, pero también presenta nuevos problemas. Los usuarios siempre se ven obligados a elegir entre seguridad y comodidad, y la billetera Passkey es la primera solución que ofrece ambas a la vez.

III. Defecto fatal: Interfaz débil

Hay un hecho tabú en la industria: las primeras tres generaciones de billeteras compartían una falla fatal no relacionada con el almacenamiento de claves.

Ya sea que los usuarios utilicen billeteras de software, billeteras de hardware o soluciones de computación multipartita (MPC), deben acceder a ellas a través de la infraestructura Web2:

El front-end/aplicación está alojado en un servidor centralizado (que puede ser secuestrado).

Es posible que el DNS se haya visto comprometido (dirigiendo a los usuarios a sitios web falsos).

Es posible que la extensión de su navegador sea reemplazada (con una versión maliciosa).

La interfaz web puede ser vulnerable a ataques de phishing (una copia perfecta puede robar la clave del usuario).

El ataque de 1.600 millones de dólares a Safe (Wallet) demuestra definitivamente este punto: si la interfaz utilizada para acceder a una billetera puede verse comprometida, entonces incluso el almacenamiento de claves más seguro carece de sentido.

El problema actual en la industria es:

Carteras de software de primera generación: la frase mnemotécnica está encriptada con tecnología de grado militar, pero se accede a ella a través de un complemento del navegador o una aplicación que se actualiza/distribuye automáticamente mediante un servidor centralizado.

Carteras de hardware de segunda generación: sus claves se almacenan en un hardware seguro e indescifrable, pero son administradas por un software de escritorio descargado desde un sitio web potencialmente comprometido.

Carteras computacionales seguras multipartitas de tercera generación (MPC): las claves se distribuyen a múltiples participantes mediante técnicas criptográficas avanzadas, pero se guardan en un portal web que proporciona servicios a través de la infraestructura tradicional.

Es como tener una bóveda inexpugnable, pero ponerle una puerta de cartón.

Cada generación de billeteras se obsesiona con proteger la clave, pero descuida la protección de la interfaz de usuario. Los hackers son muy astutos; mientras los equipos de seguridad se dedican a crear cerraduras más avanzadas, los atacantes simplemente reemplazan la puerta.

Este es el problema que resuelven las billeteras de cuarta generación: pueden proteger tanto la clave como la interfaz de usuario simultáneamente.

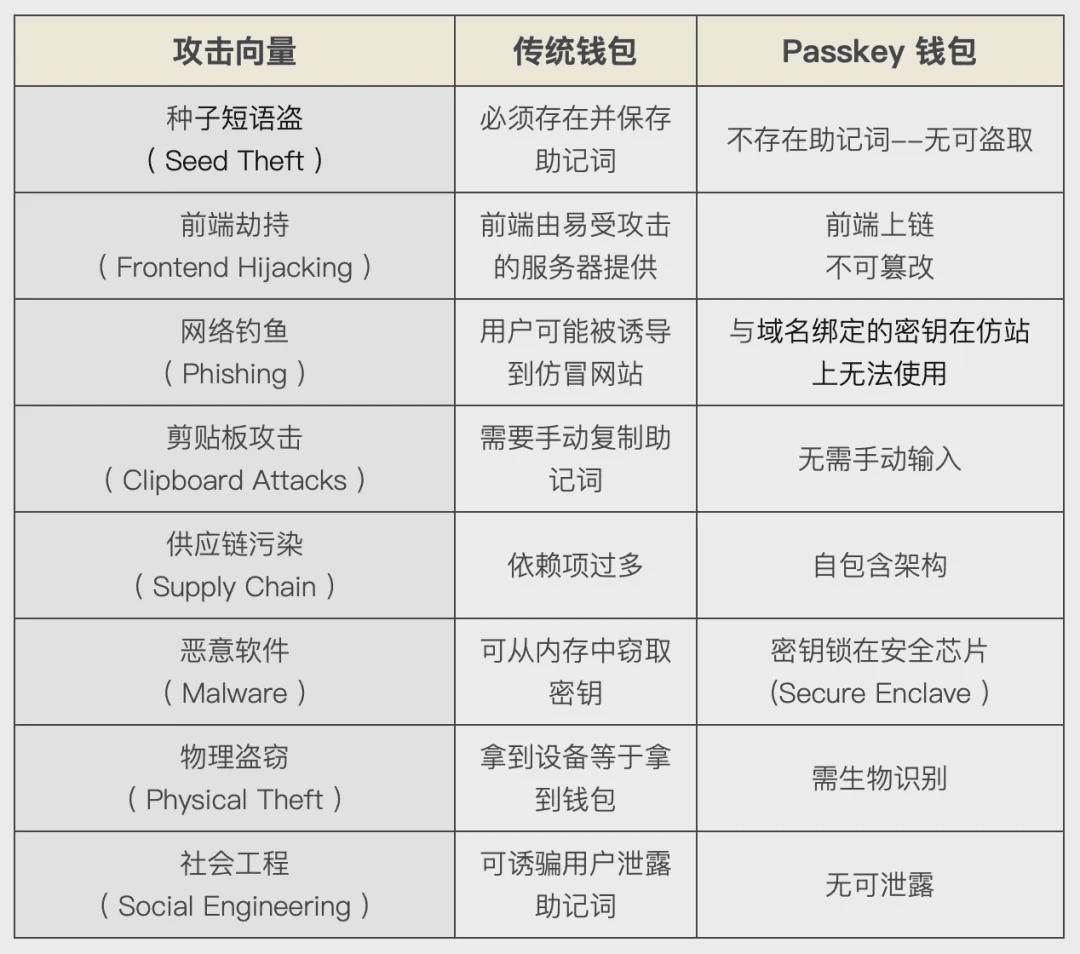

IV. Análisis de patrones de ataques a billeteras

Para comprender por qué las billeteras Passkey son revolucionarias, es fundamental comprender cómo se roban los criptoactivos. Estos ataques, que explotan debilidades arquitectónicas específicas, se pueden clasificar en cuatro tipos.

Ataques de interfaz/front-end

Los ataques más destructivos no se dirigen a la blockchain ni a la billetera, sino a la interfaz en sí. El secuestro de DNS redirige a los usuarios a sitios web falsos con una apariencia idéntica. El ataque Safe (Wallet) mencionado anteriormente funciona así: los atacantes comprometen el frontend de la red e inyectan código malicioso, vaciando la billetera del usuario cuando firma lo que consideran una transacción legítima.

Los ataques a plugins de navegador son igualmente insidiosos. Pueden comprometer cuentas de desarrolladores e implementar actualizaciones maliciosas, o engañar a los usuarios para que descarguen scripts de hackers que reemplazan extensiones seguras con variantes maliciosas. Los usuarios confían en la interfaz familiar, pero desconocen que cada transacción que firman envía sus activos a los atacantes.

Robo de frases semilla

Las 12 o 24 palabras que protegen miles de millones de dólares en criptoactivos son en realidad muy vulnerables y los ataques pueden adoptar muchas formas:

Robo físico: Tomar fotografías o robar frases mnemotécnicas escritas.

Robo digital: el software Tongyi escanea e identifica patrones específicos en frases mnemotécnicas.

Verificación social: Suplantar la identidad del servicio de atención al cliente o soporte técnico para engañar a los usuarios para que "verifiquen" sus frases mnemotécnicas.

Generador de mnemónicos falsificados: genera palabras mnemotécnicas predeterminadas y vulnerables.

Una vez que se filtra una frase mnemotécnica, significa una pérdida completa y permanente que no se puede recuperar, arbitrar ni revocar.

Operaciones de phishing

El phishing de criptomonedas se ha convertido en un sistema de fraude industrializado, con tácticas comunes que incluyen:

Phishing de aprobación: engañar a los usuarios para que concedan permisos de token ilimitados.

Airdrops falsos: crean una sensación de urgencia para dar a los usuarios una falsa sensación de seguridad.

Sitios web clonados: réplicas 1:1 de interfaces de sitios web DeFi populares, que roban las credenciales de los usuarios y frases mnemotécnicas.

En el mundo online, la imitación perfecta es en realidad muy barata, e incluso los expertos pueden ser engañados.

Contaminación de la cadena de suministro

Los sistemas de software modernos son interdependientes, lo que implica innumerables oportunidades de ataque. Un paquete npm filtrado (una biblioteca de dependencias de JavaScript) puede afectar a miles de billeteras, las actualizaciones de firmware de las billeteras de hardware pueden introducir puertas traseras, y el código malicioso que se activa meses después de la instalación puede estar oculto en múltiples capas de dependencias.

El ataque Ledger Connect Kit es un excelente ejemplo: una biblioteca dañada afectó simultáneamente a varias aplicaciones DeFi, lo que provocó que las billeteras se vaciaran en todo el ecosistema.

V. Passkey Wallet hace su debut

¿Qué es una clave de acceso?

Passkey no es una nueva tecnología de cifrado; es un futuro sistema de autenticación de seguridad digital en el que Apple, Google y Microsoft han invertido miles de millones de dólares. Cuando los usuarios usan Face ID para desbloquear sus iPhones, Touch ID para iniciar sesión en GitHub o Windows Hello para acceder a sus sistemas, ya están usando Passkey.

Hoy en día, los principales gigantes tecnológicos y financieros del mundo han adoptado este sistema. Binance, Coinbase y PayPal utilizan Passkey para proteger millones de cuentas, y Amazon, Google y Microsoft lo han convertido en un estándar de seguridad. Esta tecnología, basada en el estándar WebAuthn/FIDO2, ha sido probada en situaciones reales por miles de millones de usuarios.

El nuevo avance radica en el hecho de que esta tecnología madura se aplicará a las billeteras de criptomonedas.

Cómo Passkey transforma el modelo de seguridad:

Autenticación biométrica: el rostro o la huella dactilar del usuario se convierten en el único método de acceso.

Seguridad de vinculación de dominio: cada clave de acceso está vinculada a un nombre de dominio específico, lo que hace que el phishing sea matemáticamente imposible.

Sin secreto compartido: a diferencia de las contraseñas o frases mnemotécnicas, las claves de acceso nunca salen del dispositivo del usuario.

Soporte de hardware: La clave reside en el enclave seguro del dispositivo, el mismo chip que protege las credenciales de pago.

Cuando Apple convirtió Passkey en el estándar en iOS 16, no solo estaban mejorando las contraseñas, sino que las estaban eliminando por completo, y la misma revolución se está extendiendo al espacio de las criptomonedas.

La arquitectura completa

La implementación de billeteras Passkey modernas combina tres capas clave que trabajan juntas para crear una seguridad sin precedentes.

Capa 1: Clave de acceso en el chip de seguridad

La clave privada se genera dentro del chip seguro del dispositivo y existe de forma permanente. No se almacena en el software y es inaccesible incluso para el usuario. Su única función es firmar las transacciones cuando el usuario se autentica.

Capa 2: Frontend inmutable

La interfaz de la billetera Passkey ya no la proporcionan los servidores web tradicionales. En su lugar, todo el frontend se implementa en la blockchain, lo que la hace inmodificable e irremplazable, tan permanente como la propia blockchain.

Capa 3: Ejecución directa de blockchain

Las transacciones fluyen directamente desde los dispositivos certificados a la cadena de bloques, sin servidores intermediarios, claves API o infraestructura centralizada que pueda ser atacada.

Aplicaciones prácticas

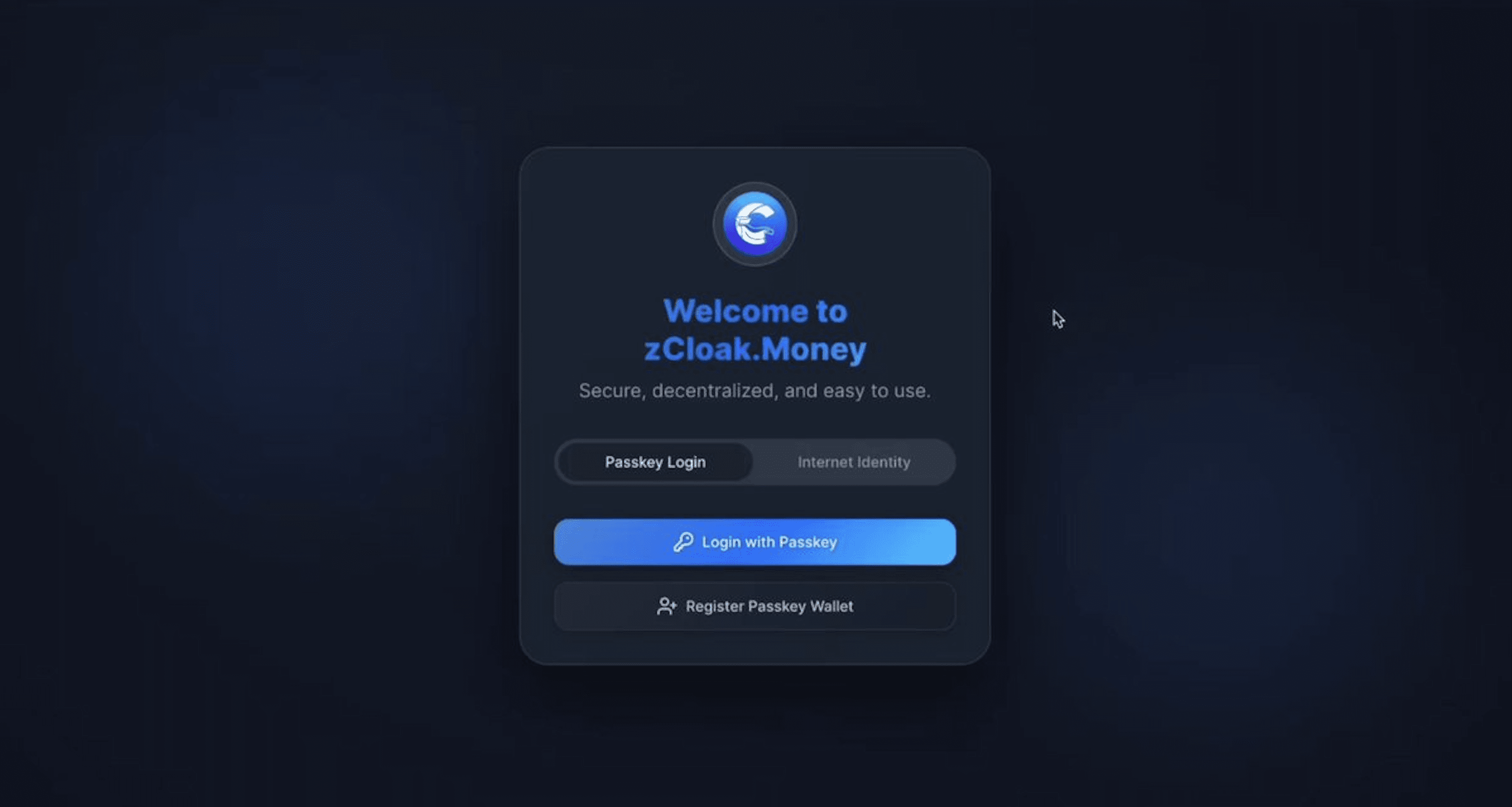

Actualmente, algunos equipos están explorando billeteras Passkey, pero zCloak.Money ya ha implementado una arquitectura completa:

Clave de acceso para autenticación

ICP crea un frontend en cadena

La criptografía de clave de cadena permite el soporte de múltiples cadenas

Este sistema ya se ha puesto en marcha y se encuentra en uso práctico.

El front-end crítico e inmutable

La ingeniosa combinación de Passkey y un front-end inmutable resuelve los problemas en ambos extremos del sistema de seguridad. Las billeteras tradicionales, incluso con las claves más seguras, pueden colapsar por completo si se piratea la interfaz de acceso. Las billeteras Passkey que utilizan front-ends web tradicionales siguen siendo vulnerables al secuestro de DNS o a la intrusión del servidor.

Sin embargo, dado que el frontend en sí reside en la cadena de bloques (inmutable, verificable y permanente), no hay nada que pueda ser secuestrado; la billetera que el usuario ve y opera es en sí misma parte del protocolo.

Esta convergencia tecnológica ha creado un logro sin precedentes: una billetera inhackeable, no a través de defensas más fuertes, sino eliminando por completo los puntos de entrada para los ataques.

VI. Innovación en la arquitectura a nivel inmunitario

Las billeteras con clave de acceso son más que simplemente resistentes a ataques: hacen que la mayoría de estos sean lógicamente imposibles. La seguridad no se logra construyendo muros, sino mediante inmunidad arquitectónica.

Principios técnicos

Esta inmunidad se deriva de diferencias arquitectónicas fundamentales:

La clave de acceso no se puede extraer ni copiar. La clave privada se genera y se vincula permanentemente al chip de seguridad. No hay ninguna función para extraerla, ninguna API para leerla y no se puede acceder a ella ni siquiera con acceso root al dispositivo.

La autenticación biométrica se realiza localmente, y los datos faciales o de huellas dactilares nunca salen del dispositivo del usuario. El chip de seguridad verifica la biometría del usuario, y la firma de claves solo se permite tras encontrar una coincidencia. Es independiente de las solicitudes de red, la autenticación externa y las superficies de ataque.

La vinculación de dominios impide la redirección. Cada clave de acceso está cifrada y vinculada a un dominio específico. Incluso si un atacante crea una copia perfecta del sitio web, la clave de acceso simplemente no puede funcionar allí, lo que imposibilita físicamente el ataque.

El front-end es inmutable e invulnerable. Cuando la interfaz de la billetera existe como un protocolo de blockchain en lugar de un alojamiento de red tradicional, no hay servidores que atacar, DNS que secuestrar ni CDN que contaminar. Esta interfaz es tan inmutable como la propia blockchain.

VII. Momento Tesla

Así como Tesla no construyó un mejor motor de combustión interna sino que eliminó la necesidad de gasolina, las billeteras Passkey ya no requieren frases mnemotécnicas.

Disrupción del modelo

El patrón de la revolución tecnológica es rastreable. Al principio, se ignoró ("Si los caballos corren tan bien, ¿para qué necesitamos coches?"), luego se consideró ajeno a la realidad ("¿Dónde cargamos los coches eléctricos?"), y finalmente, se convirtió en el nuevo estándar para las fuerzas disruptivas ("¿Todavía usan gasolina? ¡Qué primitivo!").

Nos encontramos en un punto de inflexión, en el que las billeteras Passkey han pasado de ser una tecnología innovadora a ser una necesidad.

Perspectiva de la aplicación

Actualmente, los primeros usuarios (empresas nativas de criptomonedas y bóvedas institucionales visionarias) están migrando a billeteras Passkey para obtener una ventaja competitiva a través de seguridad y operatividad superiores.

1-2 años después: las empresas comenzaron a adoptar billeteras Passkey a gran escala, ya que los principales ataques de piratería continuaron afectando a las billeteras tradicionales, las compañías de seguros comenzaron a exigir el uso de billeteras Passkey como condición de suscripción y las juntas directivas comenzaron a preguntarse por qué sus bóvedas no usaban la "billetera más segura".

De 3 a 5 años después: adopción generalizada, el uso de frases mnemotécnicas se convierte en una señal de alerta, al igual que el uso de contraseñas sin autenticación de dos factores (2FA), los nuevos usuarios omiten por completo las frases mnemotécnicas y usan Passkey directamente.

El futuro: Las frases mnemotécnicas desaparecerán, igual que los módems de acceso telefónico o los disquetes. La idea de que antes protegíamos miles de millones de dólares con 24 palabras escritas en papel será tan absurda como esconder dinero debajo del colchón.

La verdad pura y simple

Toda revolución tecnológica sigue este patrón: resistencia, adopción, dominio. Del telégrafo al teléfono, del cine a la tecnología digital, del motor de combustión interna al tranvía, la tecnología superior no prevalece mediante mejoras incrementales, sino volviendo obsoletas las tecnologías anteriores.

Las billeteras con clave de acceso representan más que un simple paso; también encarnan la evolución de los modelos de seguridad de activos digitales.

Conclusión: Es hora de tomar una decisión

La solución está a la vista.

Después de perder 50 mil millones de dólares, la industria de las criptomonedas está en una encrucijada: seguir iterando sobre la misma arquitectura vulnerable (poner una cerradura más fuerte en una puerta de cartón) o adoptar un cambio de mentalidad hacia la seguridad de las billeteras.

La billetera Passkey representa este cambio, no a través de optimizaciones localizadas, sino a través de un cambio arquitectónico radical.

Los gigantes tecnológicos han demostrado que Passkey es el futuro de la verificación de identidad, con la primera implementación cifrada, zcloak.money, ya en línea, lo que demuestra que la seguridad y la conveniencia no son mutuamente excluyentes.

El cambio tecnológico sigue un patrón predecible: lo que hoy parece revolucionario puede convertirse en estándar mañana. La pregunta no es si las billeteras con clave de acceso se convertirán en la norma, sino cuándo.

Ha llegado el momento Tesla para las billeteras de criptomonedas.

La única pregunta es ¿estás listo?

#zCloakNetwork #Passkey钱包 #ICP生态 >#特斯拉

Contenido de IC que te interesa

Avances tecnológicos | Información del proyecto | Eventos globales

Sigue y marca como favorito el canal de IC Binance

Manténgase actualizado con la información más reciente