Radiant Capital affronta un altro colpo nelle conseguenze in corso del cyberattacco di ottobre 2024. L'hacker, che ha svuotato $53 milioni dal protocollo all'epoca, ha ora venduto 3,091 ETH per un valore di $13,26 milioni, trasferendo immediatamente i proventi a un altro portafoglio.

Vendita di ETH per Stablecoin DAI

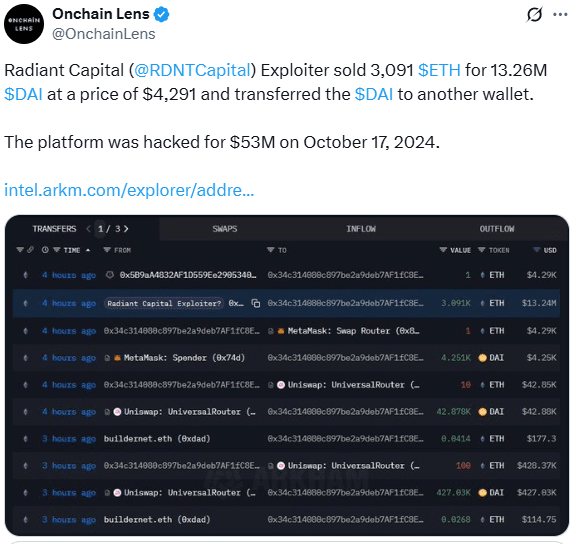

Secondo i dati di Onchain Lens, l'hacker ha convertito le sue partecipazioni in Ethereum in stablecoin DAI a un tasso di $4,291 per ETH, per un totale di $13,26 milioni.

Subito dopo la conversione, l'intero importo è stato trasferito a un nuovo indirizzo di portafoglio — un'azione che suggerisce che l'attaccante stia ancora cercando di coprire le proprie tracce ed evadere il monitoraggio on-chain.

Questa vendita rappresenta solo una frazione dei $53 milioni rubati durante l'exploit del 17 ottobre 2024 sul protocollo di prestito cross-chain Radiant Capital. Sembra che l'hacker stia gradualmente liquidando diverse posizioni in criptovaluta dal furto originale.

Un Attacco Settimane in Preparazione

Le indagini hanno rivelato che l'attacco è stato meticolosamente pianificato ed eseguito in più fasi:

🔹 2 ottobre 2024 – Contratti intelligenti malevoli sono stati implementati su reti blockchain tra cui Arbitrum, Base, BSC ed Ethereum.

🔹 16-17 ottobre 2024 – L'exploit ha preso di mira il meccanismo di sicurezza multisig 3-of-11 di Radiant, mascherato da un aggiustamento di emissioni di routine.

🔹 Gli hacker avevano preparato l'infrastruttura settimane prima, coordinando uno sciopero simultaneo su più reti.

Collegamenti Nordcoreani e Malware macOS

Gli esperti di sicurezza hanno collegato la violazione ad attori sponsorizzati dallo stato nordcoreano che hanno utilizzato un malware macOS specializzato chiamato INLETDRIFT.

Questo malware ha concesso agli attaccanti accesso backdoor e ha abilitato attacchi man-in-the-middle sui processi di firma delle transazioni. Gli sviluppatori hanno visto dettagli legittimi delle transazioni sui loro schermi mentre comandi malevoli venivano eseguiti sui loro portafogli hardware.

Come l'Hacker è Entrato

La catena di attacco è iniziata l'11 settembre 2024, quando uno sviluppatore di Radiant Capital ha ricevuto un messaggio Telegram falsificato. L'attaccante si è spacciato per un ex appaltatore fidato, chiedendo un feedback su un “Rapporto di Analisi del Penpie Hack.”

Il messaggio è stato seguito da un'email contenente un file ZIP che suppostamente conteneva un'analisi in PDF. In realtà, conteneva un file .app malevolo con il malware INLETDRIFT. Il sito di hosting per il file era stato creato per apparire identico al dominio dell'appaltatore legittimo.

Quando aperto, il file sembrava visualizzare contenuti di analisi genuini mentre installava segretamente accesso backdoor. Questo ha permesso all'attaccante di collegarsi ai server di comando e controllo ed eseguire un exploit coordinato su più reti blockchain contemporaneamente.

#cryptohacks , #RadiantCapital , #CyberSecurity , #Ethereum , #CryptoNews

Rimani un passo avanti – segui il nostro profilo e rimani informato su tutto ciò che è importante nel mondo delle criptovalute!

Avviso:

,,Le informazioni e le opinioni presentate in questo articolo sono destinate esclusivamente a scopi educativi e non devono essere considerate come consulenza per investimenti in alcuna situazione. Il contenuto di queste pagine non deve essere considerato come consulenza finanziaria, per investimenti o di qualsiasi altro tipo. Ci teniamo a sottolineare che investire in criptovalute può essere rischioso e può portare a perdite finanziarie.“