Come accennato nell'ultimo lungo tweet, il grande sviluppo di "Inscription" ha promosso la prosperità dell'ecosistema BTC, ma ha anche rafforzato la concorrenza per le risorse della rete BTC, i costi elevati e il prevedibile aumento di BTC in futuro, che ha è in aumento la determinazione degli attori dell’ecosistema BTC ad entrare.

Ciò ha spinto le persone ad iniziare a discutere del piano di espansione di BTC, che ha attirato anche l'attenzione della community e degli investitori.

Naturalmente, le persone hanno notato molto tacitamente il piano di espansione dell'aggiornamento diretto di BTC L1. Le discussioni più radicali non sono altro che rimuovere i sigilli di alcuni script OP e continuare a sfruttare il potenziale residuo di BTC sotto Taproot (come le discussioni su CTV e. GATTO).

In termini di sviluppo e risultati teorici del rollup e dell'aggiornamento di ETH, BTC Layer2 è diventato il filo conduttore delle discussioni sull'espansione e la soluzione più rapida ed efficace sarà lanciato anche nei prossimi due o tre mesi e diventerà la narrativa mainstream assoluta di pubblicità.

A causa dell'elevato grado di centralizzazione della governance di BTC, non esiste una "chiesa" che guidi la comunità, quindi anche il suo design L2 è fiorente. Questo articolo inizia con il tipico BTC L2 e i relativi protocolli per dare un'occhiata alle possibilità di BTC espansione.

Qui, BTC L2 è approssimativamente suddiviso in catene laterali, rollup, livelli DA, indici decentralizzati, ecc. Progetti che ritengo simili vengono messi insieme per illustrare che il piano di espansione di BTC non può ancora essere definito di conseguenza, e la mia classificazione effettiva non è rigorosa.

Questo articolo si concentra sulla discussione dal punto di vista delle soluzioni di implementazione parziale. Molti progetti sono ancora in fase cartacea. Nella competizione per le risorse di secondo livello, la tecnologia e la sicurezza determinano il limite inferiore del progetto. classe economica e persino biglietti. Tutto è possibile. Se si tratta di speculazione patrimoniale, deve solo raggiungere un livello transitorio.

Ma dal punto di vista degli asset, una è la capacità di L2 di creare asset, sia introducendo iscrizioni o trainando il mercato da sola, che non può essere valutata solo da un punto di vista tecnico. In secondo luogo, se sarà in grado di attrarre i depositi BTC di L1 sarà il nucleo , in confronto, questo attribuisce grande importanza alla sicurezza del bridge Dopotutto, "Non è la mia chiave, non è il mio Bitcoin" è la dottrina fondamentale, che è molto rilevante per la progettazione della soluzione.

L’adozione dell’ecosistema BTC supererà l’ETH in futuro? Magari posso darti qualche riferimento.

Innanzitutto, dobbiamo introdurre la tecnologia front-end, i due cambiamenti apportati dall'aggiornamento Taproot:

La firma Schnorr introduce un metodo di firma delle puntate per BTC con un massimo di 1000 partecipanti, che costituisce la base per molti bridge L2;

MAST consente di combinare un gran numero di script UTXO tramite alberi Merkle per implementare una logica più complessa, che fornisce la possibilità per sistemi di prova L2;

Tapscript ha aggiornato lo script Bitcoin per consentire una serie di script di verifica per determinare se l'UTXO può essere occupato, il che offre la possibilità di prelievi L2, tagli e altre operazioni.

1 catena laterale

Il vantaggio delle catene laterali è che producono rapidamente risultati e sono dominati dal rapido sviluppo della logica aziendale. La loro sicurezza è fondamentalmente legata solo alla rete stessa. È un "biglietto" sul treno della sicurezza BTC è la catena incrociata di BTC. Il bridge è l'unico punto di connessione.

BEVM

In effetti, la maggior parte di BTC L2, come BEVM, esalta l'idea delle sidechain nell'espansione di ETH.

BEVM distribuisce un indirizzo multi-etichetta su L1 di BTC attraverso le funzionalità di Taproot ed esegue una catena laterale EVM. Un contratto intelligente che accetta richieste di prelievo di BTC viene distribuito nel GAS di BEVM utilizza BTC a catena incrociata.

Durante la ricarica, l'operatore del bridge sincronizza i dati BTC e avvisa la catena laterale. Il nodo BEVM esegue anche un light client e sincronizza l'intestazione del blocco BTC per verificare la ricarica Quando preleva denaro, il custode del bridge firma e dopo l'incasso un certo numero di firme (soglia), può essere emessa la transazione di ritiro di BTC, che realizza l'interoperabilità patrimoniale tra la catena laterale e BTC.

Diversamente dalle tradizionali soluzioni RSK e STX, BEVM utilizza la multi-firma BTC di Taproot per implementare le firme di soglia. La teoria del bridge manager può essere maggiore, il che aggiunge una certa tolleranza agli errori alla catena incrociata BTC e la rende più decentralizzata.

Tuttavia, BEVM non utilizza alcuna sicurezza di BTC e realizza solo l'interoperabilità delle risorse BTC. I suoi nodi gestiscono la propria opinione pubblica interna ed EVM e non caricano prove nella rete BTC, quindi non esiste DA L1.

Le proprietà di resistenza alla censura delle transazioni della rete si basano sulla rete stessa, quindi se un nodo rifiuta di prenotare la transazione di prelievo di BTC, non sarai più in grado di ottenere BTC da L1, il che rappresenta un potenziale rischio.

Il vantaggio di questo metodo è che può essere implementato e verificato rapidamente. La firma multipla Taproot implementata dalla stessa BEVM fa anche un ulteriore passo avanti nella sicurezza del bridge. Attualmente è una delle poche catene laterali BTC online sul main rete.

Protocollo cartografico

Map è anche una catena laterale di iscrizione dell'architettura EVM. Sceglie di collegare in catena BRC20 di BTC L1 all'EVM per eseguire alcuni servizi di livello inferiore.

Map esegue un indicizzatore BRC20 migliorato. Gli utenti eseguono il cross-chain BRC20 da BTC e devono inviare una nuova transazione per inserire la catena di destinazione, l'indirizzo di destinazione e altre informazioni in json, in modo che venga indicizzato da Map e venga visualizzato sulla catena laterale Quando ritirando BRC20, le transazioni BTC vengono emesse dal comitato di firma secondo il meccanismo Map Pos.

Il registro BRC20 funziona effettivamente su un indice e BTC L1 è essenzialmente la sua fonte di dati disponibile.

Approfittando delle tariffe più basse delle catene laterali, lo strumento Mint di BRC20 LessGas e il mercato di iscrizione SATSAT vengono eseguiti sulla catena di mappatura, e la catena incrociata di BRC20 viene eseguita tramite Roup. Con l'iscrizione come idea centrale, è piuttosto distintiva e ha ha attirato un gruppo di utenti.

Map utilizza il classico meccanismo di consenso PoS e carica i dati dei checkpoint su BTC L1 per migliorarne la sicurezza. Tuttavia, oltre a difendersi dagli attacchi a lungo raggio, Map non utilizza ancora le garanzie di sicurezza di BTC in termini di prelievi e status resistenti alla censura. verifica delle modifiche e dati Non vi è alcun miglioramento nell'affidabilità.

Catena Merlin BitmapTech

Per la sidechain di BTC rilasciata da BRC420, Merlin Chain ha scelto di utilizzare la soluzione MPC del portafoglio Cobo per realizzare il cross-chain di BTC. Questa sembra essere una scelta relativamente conservativa: il numero di firmatari di MPC è molto piccolo, in confronto al numero di BTC dopo l'aggiornamento di Taproot Ci sono ancora alcune lacune nella sicurezza, ma fortunatamente MPC è stato dimostrato da molto tempo.

Merlin utilizza l'astrazione dell'account di Particle Network e può continuare a utilizzare portafogli e indirizzi Bitcoin per interagire con le catene laterali senza modificare le abitudini degli utenti. In confronto, consentire agli utenti Bitcoin di tornare a Metamask per l'interazione è questo design pigro e semplicistico .

BRC420 e Bitmap sono abbastanza popolari e hanno accumulato un'ampia base di utenti Merlin continua a sviluppare attività attorno alle iscrizioni, supporta più risorse di iscrizione su catene incrociate L1 e fornisce servizi di iscrizione per nuove iscrizioni su catene laterali.

ckBTC

ckBTC è una soluzione di crittografia pura in ICP che realizza l'integrazione cross-chain di BTC e non si basa su alcun bridge o custodia di terze parti.

ICP è una blockchain L1 che opera in modo indipendente. Il consenso è garantito dal suo esclusivo schema di firma della soglia BLS. La tecnologia ChainKey legata alla firma della soglia dell'algoritmo di consenso consente all'intera rete ICP di gestire congiuntamente un indirizzo di firma della soglia BTC e accettare BTC And attraverso la firma aggregata sotto consenso, i BTC sotto questo indirizzo vengono controllati per realizzare prelievi.

ICP utilizza anche il modello di account per copiare tutti gli UTXO di BTC nella propria rete. I contratti intelligenti nella rete possono leggere lo stato di BTC, che è approssimativamente equivalente a tutti i nodi che eseguono BTC nella rete ICP.

Poiché questa firma di soglia è direttamente fortemente legata all’algoritmo decisionale della rete ICP, la sicurezza di ckBTC è correlata solo alla rete ICP e alla rete BTC, senza introdurre ulteriori presupposti di fiducia di terze parti.

Pertanto, lo schema di firma della soglia ChainKey utilizzato dall'ICP di ckBTC è attualmente l'idea di ponte BTC più sicura. Tuttavia, per i prelievi, se la rete IC è inattiva o rifiuta le transazioni, non è possibile forzarli a prelevare denaro da BTC L1. , In quanto L1 indipendente, la sicurezza di ICP è garantita da sola e non ha nulla a che fare con BTC.

2. Disponibilità dei dati

BTC è la fonte di dati attendibile più solida al mondo, quindi diventa molto naturale utilizzare la fonte dei dati attendibili di Bitcoin.

Allo stesso modo, con la base teorica del DA di Celestia, l'archiviazione dei dati di BTC, sebbene molto costosa, crea anche una base di consenso come livello DA.

In sostanza, gli Ordinali e l'intera ecologia dell'iscrizione utilizzano effettivamente BTC come DA. Quasi tutti i "BTC L2" trasmetteranno dati a BTC, ma prima era un formalismo, che rappresentava una bella visione, e alcuni erano più interessanti.

Si sta per sposare

Nubit è un protocollo DA che espande gli scenari di disponibilità dei dati per BTC. Ha attirato l'attenzione grazie alla partecipazione di Bounce Finance e domo al suo finanziamento.

In poche parole, Nubit organizza una catena DA simile a Celestia eseguendo il consenso POS e carica regolarmente i dati DA di Nubit, come intestazioni di blocco, radici dell'albero Merkle delle transazioni, ecc., su BTC L1.

In questo modo, Nubit stesso memorizza il suo DA in BTC L1 e Nubit vende lo spazio di archiviazione sulla propria catena come DA agli utenti e ad altre catene di rollup (le bambole nidificanti DA non hanno capacità di contratto intelligente e devono avere un file sistema basato sulla sua build di rollup DA.

Gli utenti caricano i dati sul livello DA di Nubit. Dopo che i dati sono stati confermati dal consenso POS di Nubit, entreranno nello stato di "conferma soft" e Nubit caricherà la radice dei dati della catena su BTC L1 dopo un periodo di tempo e la transazione BTC. è completato. Successivamente, i dati inizialmente caricati dall'utente su Nubit entreranno nello stato di conferma finale.

Successivamente, gli utenti devono andare al tag BTC L1 per caricare i dati, che viene utilizzato per interrogare i dati originali nell'albero Merkle del nodo completo Nubit.

Il consenso PoS della rete Nubit è stato inizialmente supportato dall'impegno POS BTC di Babylon (che verrà introdotto di seguito). Gli utenti pagano le tariffe di stoccaggio tramite BTC, quindi Nubit utilizza la rete Lightning per accettare BTC. Non ci sono problemi di bridge nello stato cancellare il canale Per effettuare un prelievo di emergenza, non è necessario effettuare transazioni con la stessa rete PoS di Nubit.

Sembra che Nubit sia una versione ecologica Bitcoin di Celestia. Non aggiunge complesse funzioni di contratto intelligente. Viene utilizzato anche per i pagamenti BTC sulla rete Lightning più decentralizzata. Sebbene la rete Lightning sia abbastanza affidabile, l'utente l’esperienza è scarsa. Non è sufficiente a sostenere l’entrata e l’uscita di ingenti fondi (problema degli anziani del canale statale).

La relazione tra i livelli Nubit e BTC è relativamente debole. La sicurezza della catena stessa non è garantita da BTC e i dati su BTC sono verificati solo dal client del nodo Nubit. Perché i dati di rollup e di iscrizione devono passare al livello di confezionamento Nubit invece di essere caricato direttamente su BTC? Questa potrebbe essere la domanda più importante a cui Nubit deve rispondere e le sue commissioni potrebbero non essere un fattore chiave.

Il più grande vantaggio rispetto a BTC DA potrebbe essere che DA di Nubit supporta il campionamento dei dati (DAS) per i nodi leggeri, cosa che non è possibile sulla rete BTC. Ciò significa che la verifica di DA non richiede più agli utenti di scaricare l'intero nodo di BTC.

Inscription, che non è più interamente basato su Bitcoin, può ancora ottenere il consenso della comunità? Il tentativo di Nubit di utilizzare il DA della propria catena per sostituire il DA della catena BTC L1 potrebbe non affrontare dubbi tecnici, ma un'enorme sfida per il consenso della comunità. Naturalmente, questa è anche un'enorme opportunità.

VedaVeda

Il protocollo VedaVeda legge gli ordinali specifici masterizzati su BTC L1, lo utilizza come richiesta di transazione e lo esegue nell'EVM sotto la catena BTC. L'utente firma una transazione conforme a EVM su BTC L1 tramite la chiave privata BTC, quindi conia esso sull'iscrizione BTC.

Il nodo EVM di Veda eseguirà la scansione del blocco BTC Una volta confermata la transazione da BTC, l'EVM eseguirà la richiesta e genererà un cambiamento di stato. In effetti, questo utilizza BTC come pool di transazioni in sospeso di Veda EVM.

Tuttavia, poiché le prestazioni di BTC sono molto inferiori a quelle dell'EVM di ETH e i dati scritti sui blocchi BTC sono limitati entro un certo periodo di tempo, Veda EVM deve essere in grado di eseguire tutte le richieste EVM caricate su BTC.

BTC è l'origine dati di tutti gli stati Veda. Chiunque può ripristinare lo stato completo di EVM scansionando le richieste Veda in tutti i blocchi BTC. Pertanto, Veda EVM può essere considerato attendibile in modo ottimistico senza complessi presupposti di sicurezza.

Tuttavia, Veda non può espandere le prestazioni di BTC. Veda può essere considerata come una rete Ethereum con un intervallo di blocco di 10 minuti, TPS di 5, ma con decine di migliaia di nodi e un'enorme potenza di calcolo POW espande solo le funzioni di BTC ., aggiungendo funzionalità di contratto intelligente, che sostanzialmente non risolvono il problema della concorrenza sulle risorse.

Babilonia

Babylon è un insieme di protocolli che aiutano altre blockchain a condividere la sicurezza di BTC. Ciò include due parti, il servizio di pegno di Bitcoin e il servizio di timestamp di Bitcoin.

Babylon consente di fornire sicurezza economica alla catena PoS impegnando BTC (simile al Restake di ETH). Il processo di staking è completamente gestito in modo crittografico e non necessita di fare affidamento su bridge e custodi di terze parti.

I promettenti BTC possono inviare una transazione con due output UTXO su BTC per realizzare l'impegno. Il primo UTXO viene scritto con uno script di blocco temporale. Dopo la scadenza, il promettente può utilizzare la propria chiave privata per sbloccare BTC e l'altro UTXO viene trasferito ad A. viene ottenuto l'indirizzo Bitcoin temporaneo e le coppie di chiavi pubblica e privata di questo indirizzo soddisfano gli standard crittografici di "Firma monouso estraibile EOTS".

Quando uno staker BTC esegue un nodo della catena POS, dopo aver verificato l'unico blocco valido, utilizza la chiave privata EOTS per firmarlo. Se lo staker (che è anche il verificatore di questa catena POS) rimane onesto, solo un blocco valido verrà firmato alla volta. blocco, riceverà la ricompensa del validatore della catena POS. Se tenta di fare del male e firma due blocchi alla stessa altezza allo stesso tempo, la sua chiave privata EOTS verrà dedotta e. chiunque può usarla. Questa chiave privata viene utilizzata per trasferire i BTC impegnati nella catena BTC e realizzare la confisca, esortando così il promettente a rimanere onesto.

Babylon fornisce anche un servizio di timestamp BTC, il che significa caricare i dati del checkpoint di qualsiasi blockchain sull'op_return di BTC per aumentare la sicurezza.

Nubit sopra prevede di utilizzare il servizio di pegno di BTC di Babylon per migliorare la sicurezza. Babylon utilizza una soluzione di crittografia pura per gestire depositi, prelievi e confische di BTC. La sicurezza è molto elevata, ma per le catene che utilizzano servizi di pegno, che è limitata a livello economico e rispetto al metodo Rollup dell'ETH esiste ancora una certa distanza in termini di verificabilità.

Sebbene il servizio timestamp carichi i dati L2 su BTC, il controllo diretto di tutti i blocchi BTC richiede il download dell'intero nodo, che ha una soglia elevata. Allo stesso tempo, BTC L1 non ha contratti intelligenti e non può verificare la correttezza di questi dati.

Tre roll-up

Attraverso Ordinals, Bitcoin può archiviare vari dati e diventare un database altamente sicuro. Il caricamento dei dati di prova di Rollup sulla rete BTC può effettivamente garantire che non possano essere manomessi, ma ciò non può garantire la validità e la correttezza delle transazioni interne di Rollup.

Il problema principale di BTC Rollup è la verifica. La maggior parte dei BTC Rollup può scegliere il metodo Rollup sovrano (verifica lato client). Il verificatore sincronizza tutti i dati di Rollup fuori catena e li controlla da solo.

Ma questo non può sfruttare la capacità più potente di Bitcoin, ovvero il consenso POW di centinaia di migliaia di nodi, per garantire la sicurezza del Rollup. Lo stato ideale è ovviamente quello di consentire alla rete BTC di verificare attivamente la prova del Rollup. come ETH e rifiutare dati di blocco non validi.

Allo stesso tempo, è anche necessario garantire che gli asset in Rollup possano essere ritirati senza fiducia nella rete BTC nelle circostanze più estreme. Anche se il nodo/ordinante di Rollup è inattivo o rifiuta di accettare transazioni, può comunque farlo essere ritirati attraverso un canale di fuga sicuro.

Per BTC, che non dispone di contratti intelligenti ed esegue solo script, potrebbe essere possibile utilizzare la capacità di MAST di combinare gli script in circuiti logici per ottenere la verificabilità. Sebbene sia difficile, è l'idea più nativa di BTC.

BitVM

BitVM è il protocollo di ridimensionamento più popolare su BTC ed è un rollup ottimistico di BTC.

BitVM propone in modo innovativo un modo per condurre sfide di frode su BTC. Il prover e lo sfidante depositano entrambi la stessa quantità di BTC in una transazione per le scommesse (come input) e l'output della transazione conterrà una logica. I circuiti e gli script BTC possono essere visti come. Le porte logiche che elaborano la logica più semplice sono i componenti più basilari dei computer.

Se i circuiti delle porte logiche vengono combinati tra loro ad albero, possono formare un circuito che contiene una logica specifica (puoi immaginare il computer umanoide di Qin Shihuang nel Problema dei tre corpi).

BitVM scrive una prova di frode in un circuito composto da un gran numero di script BTC. La struttura del circuito di questa prova è determinata in base a una serie di nodi impacchettati dal sequenziatore in Rollup. Lo sfidante può caricare continuamente valori hash su questa frode circuito di prova e il verificatore Eseguono continuamente lo script corrispondente e rivelano l'output per verificare che i risultati siano corretti.

Nell'ambito di una serie di transazioni, lo sfidante può continuare a sfidare il prover finché il prover non conferma che ogni gate del circuito è corretto. Da questo la rete BTC completa la verifica del Rollup e il prover può ricevere i propri fondi lo sfidante otterrà il BTC promesso dal prover.

Per dirla in modo facile da comprendere, la relazione tra BitVM e BTC è come l'OP per la rete ETH. La sua sicurezza è la più alta tra tutti i piani di espansione. Il numero di transazioni che BitVM genererà è molto elevato, il costo è elevato e viene eseguito da entrambe le parti coinvolte Prima della verifica on-chain, è richiesta una grande quantità di pre-firma, il che significa che sono necessari molti calcoli off-chain.

Naturalmente, a differenza dell'Optimistic/ZK Rollup di ETH, BitVM non dispone di un canale di prelievo di BTC di emergenza. Almeno un nodo onesto nella rete L2 può completare l'uscita normale.

Tuttavia, questa è già la massima garanzia di sicurezza che BTC L2 può ottenere attualmente. DA viene caricato e BTC L1 verifica la validità dei dati di Rollup. La fiducia del bridge BTC è ridotta al minimo, ma manca un "canale di fuga di emergenza". "

Pertanto, l'implementazione di BitVM sembra lontana, ma la recente discussione nella comunità BTC sullo sblocco dello script op_cat potrebbe portare nuove possibilità allo sviluppo di BitVM. Il codice operativo op_cat può collegare due stringhe e supporta fino a 520 byte la concatenazione dei dati consente calcoli più complessi su Bitcoin.

Ad esempio, BitVM può usarlo per connettere centinaia di porte logiche in serie sotto lo stesso script. Ciò consente a BitVM di elaborare più circuiti binari in meno transazioni, ottenendo un tasso di crescita quasi centuplicato molti progetti L2, e sulla base di questo, hanno proposto nuove idee per sfide “a prova di frode” su BTC.

Rete dei bisonti

Bison Network è un rollup sovrano ZK-STARK (verifica del cliente) basato su Bitcoin Il cosiddetto rollup sovrano, ovvero L1 viene utilizzato come blocco di annunci dei dati (DA) del rollup la transazione è corretta. La transazione di rollup verificata dal nodo stesso di Rollup.

Bison ha inviato il certificato ZK di Rollup a BTC Ordinals. Gli utenti possono scaricare il certificato da BTC ed eseguire i propri client per verificare le transazioni Rollup. Se devono verificare lo stato completo di Rollup, devono sincronizzare l'intero nodo.

La caratteristica di Bison risiede nell'implementazione del bridge BTC L1. Quando un utente deposita BTC su Bison Rollup, il BTC verrà diviso in più portafogli multi-firma che contengono BTC. Questi portafogli multi-firma supportano tutti DLC (Discreet Log Contracts ), questa tecnologia si basa sull'aggiornamento Taproot ed è un semplice contratto logico che utilizza script multi-firma e time-locking BTC.

Quando gli utenti depositano BTC, devono collaborare con la rete Bison per firmare transazioni di esecuzione rilevanti per tutte le situazioni future, come:

Trasferimento di denaro ad altri

Ritiro sulla rete principale BTC

Quando nessuno ritira il prodotto per molto tempo

Dopo la firma, queste transazioni non verranno pubblicate nel blocco BTC. Se la transazione vuole essere eseguita, ha bisogno di un oracolo per guidarla. Ci sono tre controllori del portafoglio multi-firma, vale a dire l'utente, il Bison Rollup e l'oracolo. Ottienine due qualsiasi Con una firma, puoi ottenere il controllo di questi BTC.

Il DLC è come un'istruzione if-do su Bitcoin. La macchina oracolo inserisce le condizioni dell'if e la parte di esecuzione del do consiste nell'inviare le transazioni firmate nelle tre situazioni precedenti.

La macchina Oracle qui è collegata al contratto bridge di Bison Rollup Se il bridge riceve la richiesta dell'utente di trasferire BTC ad altri, la macchina Oracle firmerà la transazione nella situazione ① prima dell'invio e il controllo dell'indirizzo multi-firma sarà effettuato. dato alla rete Bison e ulteriore assegnazione; se viene ricevuta la richiesta dell'utente, ② viene inviato e il controllo viene trasferito all'utente; se non viene ricevuto alcun messaggio per un lungo periodo, il blocco temporale scade e il controllo ritorna all'utente.

Di conseguenza, Bison ha realizzato l'estrazione di BTC da Rollup e ha creato un semplice canale di fuga. Tuttavia, il punto debole del sistema qui è l'oracolo. Se vengono trasmesse informazioni errate, le risorse dell'utente andranno perse, quindi l'introduzione della parte decentralizzata, come Chainlink.

Il "ponte trustless" implementato da DLC consiste nello sfruttare il potenziale degli script BTC. DLC.link lo utilizza per attraversare BTC verso catene come ETH e STX, sebbene Bison Rollup ottenga una semplice "fuga" introducendo una nuova terza parte, Channel ", ma non ha ancora implementato la verifica Rollup BTC L1.

Rete B²

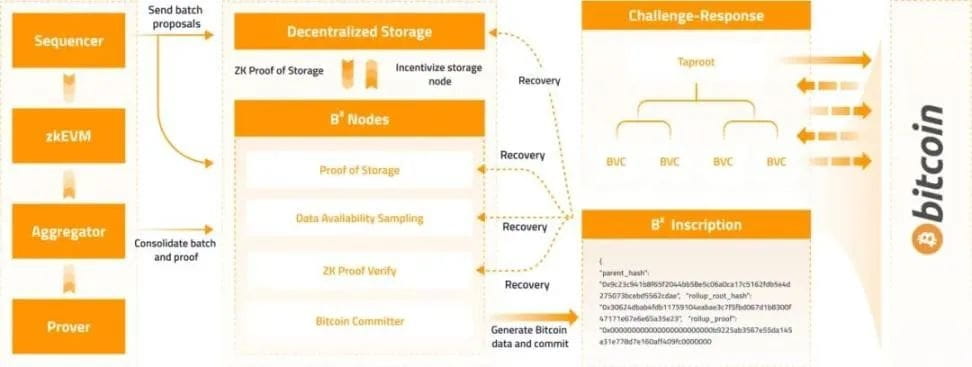

B² Network è un ZK Rollup misto con "Commitment Challenge" su BTC. La rete è divisa in due livelli, il livello Rollup e il livello DA. Il livello Rollup utilizza zkEVM per eseguire la logica del contratto intelligente L'accettazione, lo smistamento e l'imballaggio, l'output della prova ZK, supportano l'astrazione del conto dell'indirizzo BTC e la lettura sincrona dei dati BTC L1 (saldo BTC e BRC20).

Il livello DA fornisce l'archiviazione dei dati per Rollup. Il nodo di archiviazione esegue la verifica ZK fuori catena sulla transazione Rollup. Dopo aver completato la verifica, il nodo del livello DA scrive i dati Rollup nell'iscrizione Ordinals di BTC, che include la posizione del Rollup. dati nel livello DA, la radice dell'albero Merkel della transazione, i dati di prova ZK e l'hash della precedente iscrizione di prova BTC, la verifica della prova è il nucleo.

In ETH, il contratto bridge verifica direttamente la prova ZK su L1, ma non esiste una funzione di contratto intelligente su BTC. A causa della complessa logica della verifica ZK, il circuito logico di verifica non può essere realizzato combinando gli script BTC (il costo è enorme e). potrebbe superare il limite superiore del blocco BTC).

Pertanto, B² introduce più calcoli off-chain nella verifica, trasformando la verifica diretta di L1 rispetto a ZK in una sfida "a prova di frode" simile a Optimistic.

B² scompone la prova di ZK in diversi script e sovrappone questi script per formare un albero binario Mast. Il nodo B² invia BTC attraverso questa transazione come ricompensa per la sfida della frode.

Una volta confermata la transazione contenente la "Fraud Proof Challenge" su BTC L1, lo sfidante può scaricare i dati originali dal livello DA ed eseguire lo script di cui sopra off-chain.

Se l'output finale dell'esecuzione non è coerente con quello inviato dal nodo B², significa che il nodo sta facendo del male. Allo stesso tempo, il rollup può ottenere il controllo dei BTC bloccati nella root dello script la transazione verrà ripristinata. Se non vi è alcuna contestazione entro il tempo di blocco, il nodo può eseguire la restituzione del BTC bloccato, il rollup ha ricevuto la conferma finale.

Nella rete B², la prima transazione che ha inviato BTC ha confermato che la prova ZK non può essere manomessa Sebbene BTC non sia ancora in grado di verificare la transazione ZK, implementando la "prova di frode" nella seconda transazione, la verifica L1 è stata completata indirettamente validità delle transazioni in Rollup e aumenta la sicurezza Questa è davvero una brillante innovazione.

B² Network ha introdotto l'astrazione dell'account, consentendo a tutti di utilizzare direttamente i portafogli BTC per interagire con Rollup senza modificare le abitudini degli utenti, ma utilizza ancora molti metodi per prelevare risorse BTC da L2. Il metodo di firma del bridge di indirizzi non introduce un "canale di fuga".

SatoshiVM

SatoshiVM è anche un Rollup ZK basato su BTC La sua logica è simile alla rete B² Dopo aver generato la prova ZK nel Rollup, il prover carica i dati di prova sulla rete BTC e quindi invia una sfida "a prova di frode" contenente BTC The la sfida ha successo. Coloro che vincono verranno ricompensati con BTC.

La differenza è che SatoshiVM ha aggiunto due blocchi temporali alla sfida "Fraud Proof", corrispondenti all'ora di inizio della sfida e al mondo di fine della sfida. In questo modo, confrontando quanti blocchi ha aspettato il trasferimento di BTC, può essere la prova ZK si è distinto personalmente. Che sia corretto ed efficace, la parte del ponte a catena incrociata in realtà utilizza solo una soluzione multi-firma e non ha punti salienti.

Catena

Chainway è un rollup sovrano BTC ZK che non solo utilizza Bitcoin come livello di pubblicazione dei dati, ma utilizza anche i dati BTC come fonte per produrre prove ZK.

Il prover di Chainway deve scansionare ogni blocco BTC senza perdere un colpo, leggere l'intestazione del blocco dal blocco BTC, la precedente prova ZK e la "transazione forzata" incisa nel blocco per generare una prova ZK completa, in ogni blocco BTC, Chainway invierà una transazione per masterizzare ZK Proof, formando così una prova ricorsiva.

Nel blocco BTC, la "transazione forzata" incisa sotto forma di iscrizione Ordinale è il "metodo di invio delle transazioni resistente alla censura" impostato da Chainway.

Se il nodo Chainway Rollup va giù, o continua a rifiutarsi di accettare transazioni di prelievo da parte degli utenti, l'utente può incidere la richiesta di prelievo direttamente nel blocco Bitcoin Il nodo deve includere queste "transazioni forzate" nel blocco Rollup, altrimenti non lo farà essere in grado di generare prove fallirà se i vincoli del circuito ZK vengono soddisfatti.

Nell'ultimo tweet, Chainway afferma di essersi ispirato a BitVM. Hanno trovato un modo per verificare la prova ZK su Bitcoin per ottenere la liquidazione di BTC L1. Ovviamente, l'attuale progettazione di Chainway si basa sulla verifica locale lato client del Rollup sovrano .

Sebbene le "transazioni forzate" risolvano in una certa misura il problema della censura anti-nodo delle transazioni Rollup, non possono ancora raggiungere un vero regolamento degli asset BTC L1.

Protocollo QED

Il protocollo QED è un rollup ZK su BTC e funziona in base a zkevm A differenza di altri rollup zk, QED non sceglie di generare una prova zk per l'intera transazione di rollup, ma crea solo una prova ZK per la transazione di prelievo dal rollup a BTC L1.

Similmente all'idea di BitVM, il protocollo QED organizza gli script in circuiti logici per verificare la prova ZK delle transazioni di prelievo su BTC L1. Questo tipo di circuito logico conterrà 1.000 UTXO. Sebbene venga raggiunta la verifica diretta, il costo è enorme.

4. Programmazione orientata agli indici

Se si traccia la fonte, Brc20 è essenzialmente una sorta di BTC L2. Tutti i dati delle transazioni di Brc20 sono registrati su BTC e il registro viene effettivamente eseguito nell'indicizzatore fuori catena.

Sebbene l'attuale registro Brc20 sia completamente centralizzato, raramente ci preoccupiamo della sua sicurezza, perché tutti i record delle transazioni sono registrati in modo immutabile negli ordinali della rete BTC e chiunque può recuperarli scansionando lo stato della rete BTC.

Tuttavia, questa espansione aggiunge solo nuove funzionalità a BTC e non aiuta ad espanderne le prestazioni.

Se il registro nell’indicizzatore è decentralizzato, è possibile innovare una catena di iscrizioni? In effetti, l'attività di follow-up basata su sats lanciata da unisat_wallet si basa su questa idea. Swap e pool vengono implementati nel suo indicizzatore. Se si desidera ottenere un consenso sulla sicurezza dei fondi, la decentralizzazione è un processo inevitabile.

Esistono anche L2 di sola lettura come RoochNetwork che non ottengono affatto asset da L1, ma eseguono solo indici e nodi completi BTC leggendo solo i dati per l'utilizzo da parte dei contratti intelligenti sulla loro catena.

Cinque finalmente

Naturalmente ci sono molti progetti che non ho presentato, in parte perché le loro descrizioni non sono chiare, in parte perché le mie energie sono limitate e il settore sta cambiando rapidamente. Nuovo BTC L2 nasce ogni secondo, ma ciò che rimane invariato è l'inevitabile sviluppo dell’ecosistema BTC verso il trend del secondo strato.

BTC è un treno su cui tutti vogliono salire. Dal punto di vista del piano, le catene laterali sono solo passeggeri che hanno acquistato i biglietti. Usano solo ponti incrociati per connettersi con BTC, ma possono essere utilizzati al più presto.

I progetti di tipo DA stanno cercando di costruire una versione BTC di Celestia ed Eigenlayer. Hanno abbastanza espedienti e ci sono opportunità nell'ampio consenso della modularità.

Caricando DA e utilizzando gli script BTC per implementare alcuni semplici meccanismi sulla catena BTC (per lo più prendendo in prestito le idee di Bit Commitment di BitVM), i rollup sono appena entrati nel compartimento di sicurezza BTC con mezzo piede Chi ha detto di fare affidamento su Che ne dici di un'autoverifica Rollup sovrano che non è un Rollup? (Tutto grazie a Celestia per la sua CX a lungo termine su Sovereign Rollup).

Il fiore all'occhiello di BTC L2 è l'uso della logica dello script BTC per verificare la prova del caricamento di Rollup. Attualmente, solo BitVM e AVM di Atomicals ci stanno provando. Questo è infinitamente vicino alla relazione di sicurezza tra ETH e il suo Rollup sembra che a livello implementativo sia ancora fuori portata, ma lo sblocco di nuovi operatori come op_cat sembra accelerarne ulteriormente i progressi, e BitVM potrebbe essere implementato prima di quanto tutti si aspettino.

Contenuti IC che ti interessano

Progresso tecnologico |. Informazioni sul progetto |

Raccogli e segui il canale IC Binance

Rimani aggiornato con le informazioni più recenti