#链上安全 #土狗套路 #Write2Earn #SecurityInitiatives #Onchain

Il problema principale: un cane locale $PSY.Dal punto di vista della catena, il codice è open source, il che mette anche LP in un buco nero e perde i suoi permessi. Ma in realtà, esiste un indirizzo di terze parti che possiede un'enorme quantità di token (di gran lunga superiore alla fornitura iniziale di token) e in seguito li ha venduti tutti in una volta, e questo indirizzo di terze parti ha solo un record di vendita ( trasferimento in uscita) $PSY, che è completamente Non esiste alcuna registrazione del trasferimento. In altre parole, in questo indirizzo di terze parti è apparsa "dal nulla" un'enorme quantità di token.

Aspetto:

- Contratto $PSY:

0x12b71eAC1e4ca3FB62A980C5FAE1442dD3Ea91Ea

- LP irrompe nel buco nero tx:

0xedb721e1ef43f60cb63341a7ba57f1c769da40c27db47b7c8c5c196fcfe81c2d

- Il distributore $PSY rinuncia all'autorizzazione tx:

0xf13c902d597c96bc02592541b4cf3cc03149f80a8f293eb0c34dcf0d202c68c3

tutto sembra normale

Fenomeno strano:

Circa 20 ore dopo, è apparso un indirizzo di terze parti 0x61de69b7fe583E4547e67b4D0DA0cd9ecf526DC6, che ha portato direttamente a zero 10000000000B di token, scambiando 2 e, e l'offerta di $PSY era di soli 100 milioni, il che equivale a questo indirizzo che ha distrutto 100B volte l'importo della fornitura totale. Ciò che è ancora più strano è che questo indirizzo ha solo record di trasferimento e nessuna traccia del trasferimento in $PSY:

L'indirizzo 6DC6 ha anche solo 6 record di transazione, nessuno dei quali trasferisce $PSY a questo indirizzo. Quindi come può questo indirizzo avere inspiegabilmente "importi magnifici" con la premessa che LP è entrato in un buco nero e ha rinunciato ai suoi permessi? riguardo ai gettoni?

Analisi 1:👇👇👇

Riportando la nostra attenzione al codice contratto di $PSY, router e taxwallet_ sono definiti nel Costruttore. _router è una variabile di tipo IUniswapV2Router02 IUniswapV2Router02 è l'interfaccia del contratto del router di Uniswap V2, ma qui è inizializzata al valore del router. e il parametro del router è. I valori possono essere trovati in "Argomenti del costruttore" sotto il codice sorgente come segue:

Analisi 2:👇👇👇

Quindi qui _router punterà all'indirizzo del contratto del router di Uniswap. Questo indirizzo è 0x96e7AFd8829b2Ae5cCDaABeA04B63cBDf4961Cd8, ma questo non è l'indirizzo standard del router mainnet Uniswap V2 ⚠️⚠️⚠️L'indirizzo standard è 0x7a250d5630B4cF539739dF2C. 5dAcb4c659F 2488D! ⚠️⚠️⚠️

Analisi 3:👇👇👇

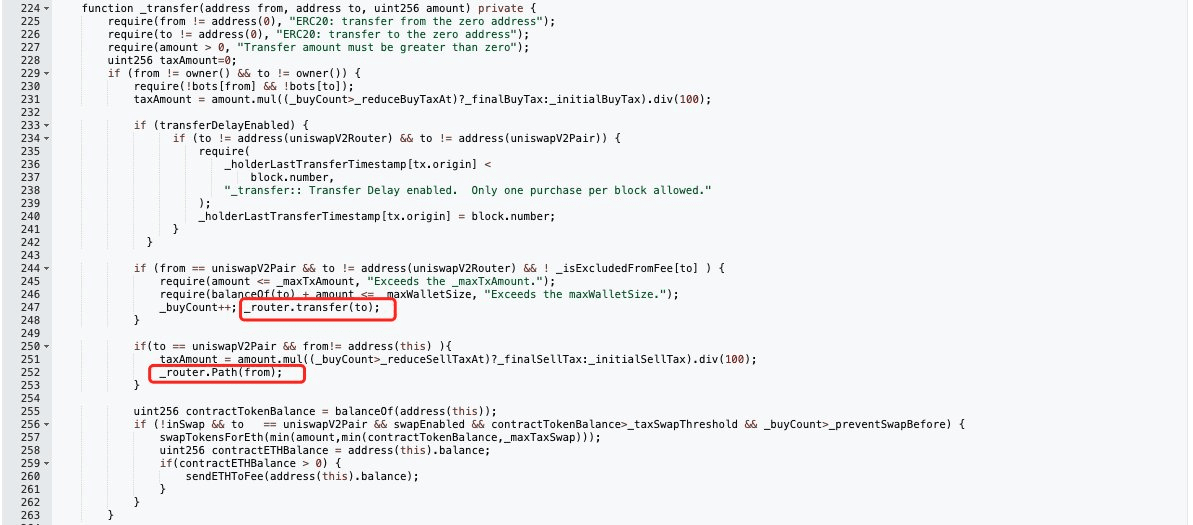

Puoi vedere che _router è utilizzato in varie funzioni nel contratto del token, come nella funzione _transfer, _router.transfer(to) e _router.Path(from), che chiamano tutte il contratto del router Uniswap (ecco l'indirizzo 1Cd8) La funzione. Trasferimento e Percorso non sono funzioni standard del contratto del router Uniswap, ma sono funzioni personalizzate da questo truffatore:

Analisi 4:👇👇👇

Quindi è stato fatto risalire all'indirizzo del contratto del router 0x96e7AFd8829b2Ae5cCDaABeA04B63cBDf4961Cd8. Come previsto, il codice sorgente non è stato divulgato. Attraverso i codici byte, ho trovato un altro contratto con la stessa routine di questo contratto, con l'indirizzo 0x0D71773a5FD5E1Be5F28B8134797595B3E61e08b. Lo stesso codice sorgente non è stato reso pubblico. Inoltre, l'8 luglio, $WPEPE è stato distribuito per fare nuovamente del male :

Analisi 5:👇👇👇

Tornando ad "Analisi 3", puoi vedere che a taxwallet_ è assegnato il valore 0x61de69b7fe583E4547e67b4D0DA0cd9ecf526DC6, e questo indirizzo risulta essere l'indirizzo dell'ultimo giorno di vendita. Tornando al codice sorgente del contratto $PSY, possiamo scoprire che dietro la funzione _transfer ci sono alcune istruzioni condizionali e operazioni di assegnazione dannose. Ad esempio, il saldo dell'indirizzo 6DC6 nella casella rossa è impostato sul valore massimo uint256:

Analisi 6:👇👇👇

Oltre a chiamare _router.transfer(to) e _router.Path(from) durante il processo di trasferimento, il contratto _router non è open source, quindi il distributore può modificarlo a piacimento per raggiungere il suo scopo di occultamento. Le modifiche di cui sopra al saldo dell'indirizzo e la chiamata a _router hanno fatto sì che l'indirizzo 6DC6 avesse 10000000000B extra di $PSY dal nulla:

Sommario 1:👇👇👇

Il distributore rende pubblico il codice sorgente del contratto del token in superficie, ma di fatto

1. Contrassegna il contratto del router non open source che hai scritto come indirizzo standard del router mainnet Uniswap V2.

2. Aggiungi segretamente il codice malvagio dopo la funzione Transfer per modificare il saldo token dell'indirizzo fiscale e ogni volta che vengono eseguite le funzioni _transfer _router.transfer(to) e _router.Path(from), verranno chiamati per ottenere il male scopo.

Sommario 2:👇👇👇

Questo tipo di routine non può essere identificata semplicemente osservando il percorso della transazione e viene facilmente ingannata dal codice contrattuale del token apparentemente open source. In effetti, la vera funzione malvagia del router non è open source e c'è anche molto codice malvagio logica mescolata nel contratto del token. Tutto quello che possiamo fare è rivedere di più il codice, ma questo costerà più tempo, potremmo perdere molto alpha o potremmo scappare. È importante valutare i pro e i contro!

Sommario 3:👇👇👇

Per i trader che non comprendono i codici, andare contro il cane della terra è davvero rischioso, e ci sono davvero troppe routine di mercato caotiche. Spero sinceramente che tutti possano essere più cauti riguardo al codice. Un amico mi ha mandato un DM e ha detto che avevo paura di fare domande stupide, ma in realtà non c'è bisogno di preoccuparsi di questo. Se hai domande, puoi commentare e studiare insieme!