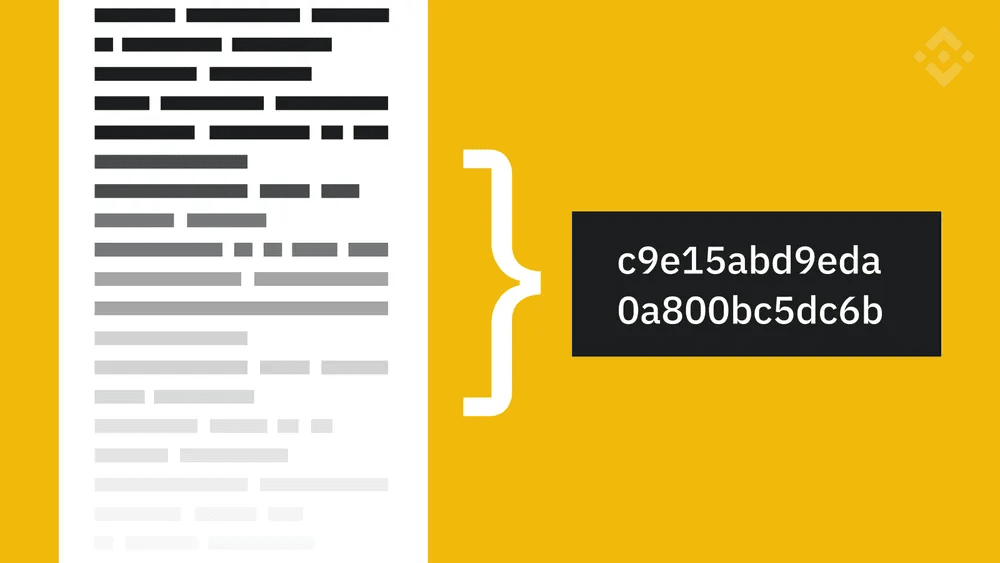

Skrócenie to proces przekształcania danych wejściowych dowolnego rozmiaru w dane wyjściowe o stałej długości przy użyciu matematycznego wzoru zwanego funkcją skrótu. Wynik, zwany zazwyczaj skrótem lub digestem, działa jak odcisk palca cyfrowego dla danych oryginalnych. Nawet najmniejsza zmiana wejścia powoduje całkowicie inny wynik, co czyni skrócenie potężnym narzędziem w zakresie bezpieczeństwa, weryfikacji i integralności danych.

Choć nie wszystkie funkcje skrótu są kryptograficzne, funkcje skrótu kryptograficzne są podstawą współczesnej bezpieczeństwa kryptograficznego i systemów blockchain. Bez nich kryptowaluty i rozproszone księgi nie działałyby tak, jak powinny.

Deterministyczne i jednostronne z projektu

Funkcje haszujące są deterministyczne, co oznacza, że to samo wejście zawsze generuje ten sam wynik. Jeśli wejście się nie zmienia, hash również się nie zmienia. Ta niezawodność sprawia, że hashe są idealne do zadań weryfikacji.

Większość algorytmów haszujących stosowanych w kryptowalutach to również funkcje jednostronne. Łatwo obliczyć hash z wejścia, ale bardzo trudno odzyskać wejście tylko na podstawie hashu. Odwrócenie procesu wymaga ogromnych zasobów obliczeniowych i czasu, co nadaje haszowaniu jego właściwości bezpieczeństwa.

Ogólnie rzecz biorąc, im trudniej odgadnąć oryginalne wejście na podstawie hasha, tym bardziej bezpiecznym uznaje się algorytm haszujący.

Stały rozmiar wyjścia, niezależnie od wejścia

Każdy algorytm haszujący generuje wyniki o stałym rozmiarze. Na przykład SHA-256 zawsze generuje 256-bitowy wynik, niezależnie od tego, czy wejście to pojedyncze słowo, czy cała baza danych.

To zachowanie prowadzi do jednej z najważniejszych cech hashowania: wrażliwości na zmiany. Mała zmiana wejścia, np. zmiana jednej litery z wielkiej na małą, prowadzi do zupełnie innego hashu. Jednak jeśli ponownie hashujemy to samo wejście, wynik będzie dokładnie taki sam za każdym razem.

Ta kombinacja spójności i niemożliwości przewidzenia to właśnie sprawia, że haszowanie jest tak przydatne do sprawdzania integralności i systemów bezpieczeństwa.

Dlaczego haszowanie ma znaczenie

Funkcje haszujące są szeroko stosowane w tradycyjnych systemach komputerowych, od indeksowania baz danych po porównywanie plików. W kryptografii ich znaczenie znacznie wzrasta.

Funkcje kryptograficzne hashujące są używane do sprawdzania integralności danych, uwierzytelniania wiadomości i generowania cyfrowych odcisków palców. Zamiast przechowywać lub przesyłać duże zbiory danych, systemy mogą haszować dane i porównywać digesty. Jeśli hashe się zgadzają, dane są identyczne.

W systemach blockchain haszowanie staje się jeszcze ważniejsze. Sieci takie jak Bitcoin silnie polegają na haszowaniu do zabezpieczenia transakcji, łączenia bloków i stosowania reguł konsensusu. Każdy blok odwołuje się do hasza poprzedniego, tworząc nieprzerwaną łańcuchową strukturę kryptograficznych połączeń.

Wyjaśnienie funkcji kryptograficznych haszujących

Funkcja kryptograficzna haszująca została zaprojektowana tak, aby odpierać ataki nawet wtedy, gdy przeciwnik dysponuje dużą mocą obliczeniową. Złamanie takiej funkcji zwykle oznacza próbę wykonania ogromnej liczby zgadnięć, aż zostanie znaleziony pasujący wejściowy ciąg.

Trzy podstawowe właściwości definiują bezpieczną funkcję kryptograficzną haszującą.

Odporność na kolizje oznacza, że jest praktycznie niemożliwe znalezienie dwóch różnych wejść, które dałyby ten sam hash. Choć kolizje muszą istnieć teoretycznie, ponieważ wyjścia są skończone, a wejścia nieskończone, ich znalezienie powinno trwać niewyobrażalnie długo i wymagać ogromnych zasobów obliczeniowych.

Odporność na preobrazowanie oznacza, że podany hash jest niemożliwy do odtworzenia oryginalnego wejścia. Ta właściwość pozwala na ochronę wrażliwych informacji, takich jak hasła, bez ujawniania danych podstawowych.

Odporność na drugi preobraz oznacza, że jeśli znamy jedno wejście i jego hash, powinno być niemożliwe znalezienie innego, różnego wejścia, które dałoby ten sam hash.

Razem te właściwości zapewniają, że funkcje haszujące można zaufać w środowiskach nieprzyjaznych, gdzie atakujący aktywnie próbują manipulować danymi.

Haszowanie i wydobycie Bitcoin

Haszowanie odgrywa kluczową rolę w wydobyciu Bitcoin. Wydobywcy zbierają transakcje do kandydatki bloku i wielokrotnie haszują dane bloku, zmieniając małą zmienną znaną jako nonce. Ich celem jest znalezienie hasha spełniającego wymóg trudności sieci, zazwyczaj wyrażony jako hash zaczynający się od określonej liczby zer.

Ten proces nie polega na znajdowaniu kolizji. Zamiast tego wydobywcy poszukują dowolnego ważnego hasha, który spada poniżej zdefiniowanego progu. Istnieje wiele możliwych ważnych hashów, a wydobywcy potrzebują tylko znaleźć jeden.

W miarę jak do sieci dołącza więcej mocy obliczeniowej, globalna szybkość haszowania wzrasta. Aby utrzymać stabilność produkcji bloków na poziomie około dziesięciu minut na blok, protokół Bitcoin automatycznie dostosowuje trudność wydobycia. Gdy moc haszująca rośnie, wydobycie staje się trudniejsze. Gdy spada, staje się łatwiejsze.

Ponieważ wydobycie wymaga znacznych nakładów energii i inwestycji sprzętowych, próbę oszustwa w systemie jest ekonomicznie irracjonalna. Koszt ataku na sieć zwykle przekracza wszelkie możliwe korzyści.

Hashowanie poza wydobyciem

Haszowanie jest również szeroko stosowane poza wydobyciem w systemach blockchain. Transakcje są haszowane i organizowane w drzewach Merkle, co pozwala węzłom efektywnie weryfikować duże zbiory transakcji. Adresy portfeli i identyfikatory są generowane za pomocą technik haszujących, co przyczynia się do prywatności i bezpieczeństwa.

Te mechanizmy pozwalają blockchainom skalować weryfikację bez utraty zaufania ani przejrzystości.

Wnioski końcowe

Funkcje haszujące są jednymi z najważniejszych narzędzi w informatyce, szczególnie gdy pracuje się z ogromnymi ilościami danych. Po połączeniu z kryptografią haszowanie zapewnia bezpieczeństwo, integralność i uwierzytelnianie w zwartej i wydajnej formie.

W sieciach blockchain funkcje kryptograficzne hashujące nie są opcjonalnymi funkcjami, ale fundamentem infrastruktury. Zapewniają one bezpieczeństwo historii transakcji, umożliwiają dezentralizowane porozumienie i sprawiają, że ataki są ekonomicznie niemożliwe. Dla każdego, kto chce głębiej zrozumieć technologię blockchaina, opanowanie koncepcji haszowania jest niezbędnym krokiem.