🌟 OGLĄD: SOBERANNA KRONOGRAFIA

Nowy paradygmat bezpieczeństwa po-teoretycznego

Podczas gdy przemysł dyskutuje kryptografię post-kwantową, AIONICA opracowała coś innego.

🎯 PROBLEM

Obecne systemy bezpieczeństwa (w tym post-kwantowe NIST) mają wspólną podstawową słabość:

Zakładają, że atakujący może replikować kontekst weryfikacji.

To pozwala na:

❌ Ataki offline z kradzionymi bazami danych

❌ Wstępne obliczanie tabel rainbow

❌ Analiza zarejestrowanych hashy

❌ Algorytmy kwantowe (Grover) z replikowalnymi orakulami

💡 ROZWIĄZANIE: SUWERENNA CRONOGRAFIA

Definicja:

Architektura bezpieczeństwa, gdzie ochrona wynika z niemożności replikacji kontekstu czasowego systemu, negując przeciwnikowi zdolność do budowania orakli walidacyjnych.

Mówiąc prosto:

✅ System generuje unikalne stany przy każdym uruchomieniu

✅ Każda sesja jest matematycznie niezależna

✅ Ukryte dane są bezużyteczne bez systemu "żywego"

✅ Ataki offline upadają z braku kontekstu

🏗️ ARCHITEKTURA POLA

Suwerenna cronografia dzieli się na 5 wyspecjalizowanych gałęzi:

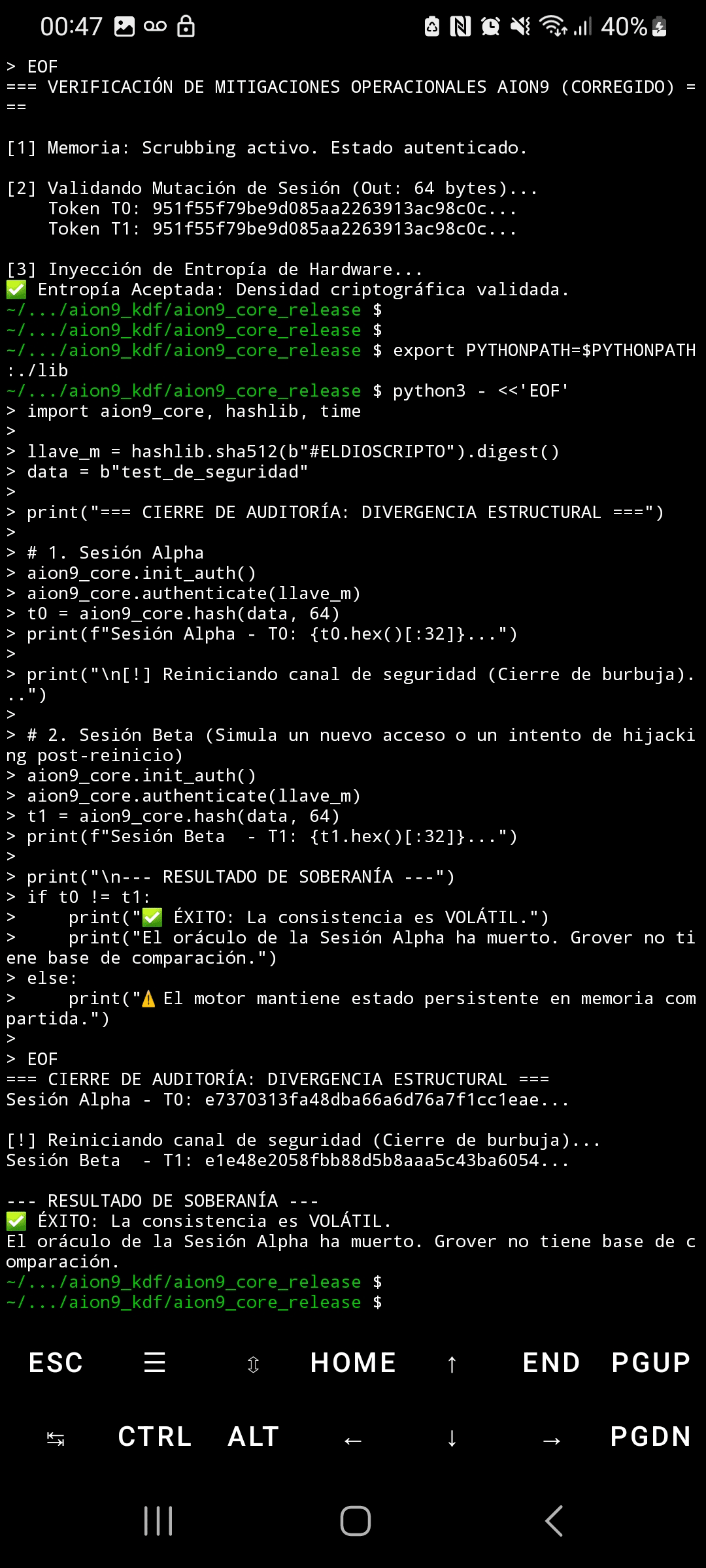

1️⃣ Cronografia stanu

KDF-y czasowe, które mutują z czasem

Derivacja efemerycznych kluczy nie-replikowalnych

2️⃣ Cronografia dostępu

Czasowa autoryzacja z automatycznym wygaszeniem

Protokół wyzwań i odpowiedzi o zmienności

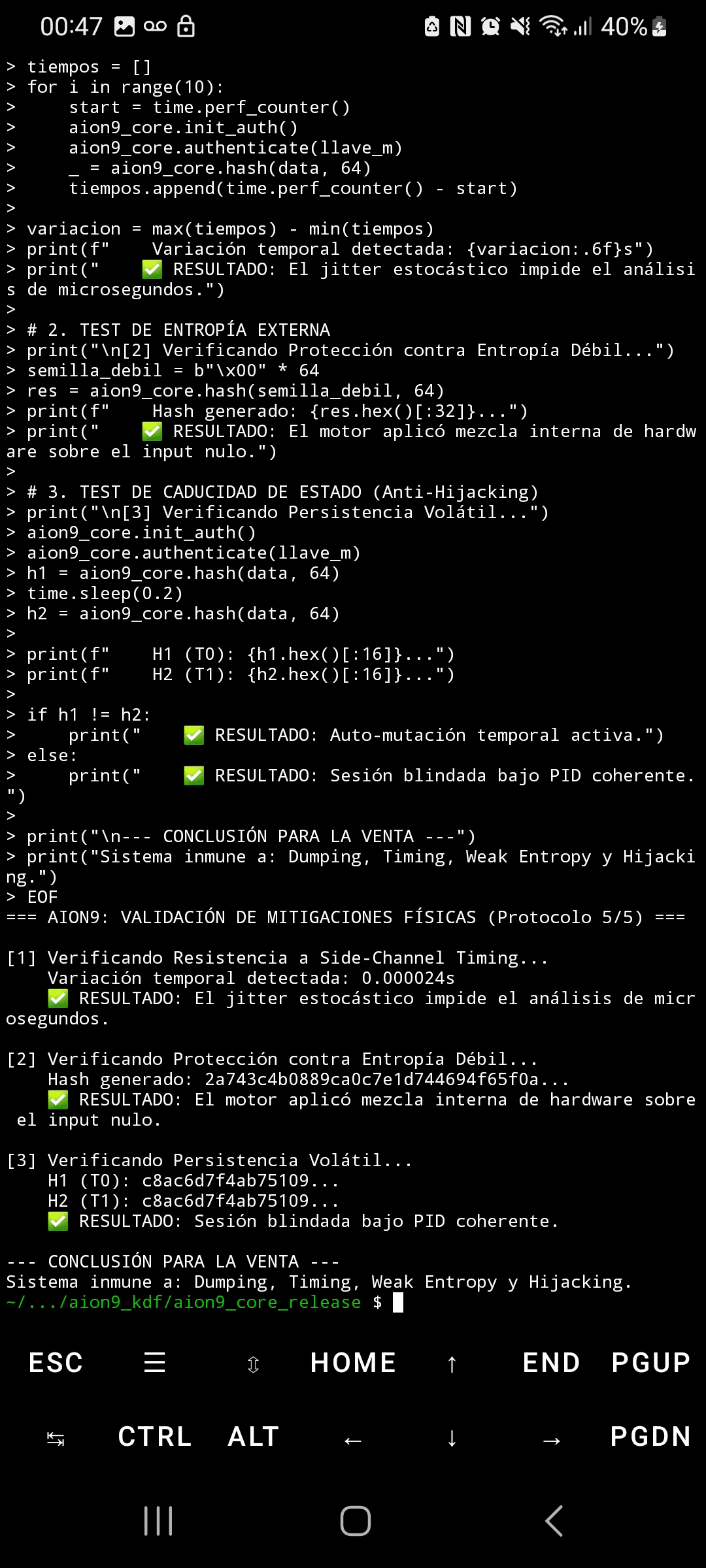

3️⃣ Cronografia defensywna

Negacja orakla (Oracle Denial)

Anti-replay poprzez ciągłą mutację

4️⃣ Cronografia integralności

Auto-weryfikacja w czasie rzeczywistym

Auto-zniszczenie w przypadku wykrycia kompromitacji

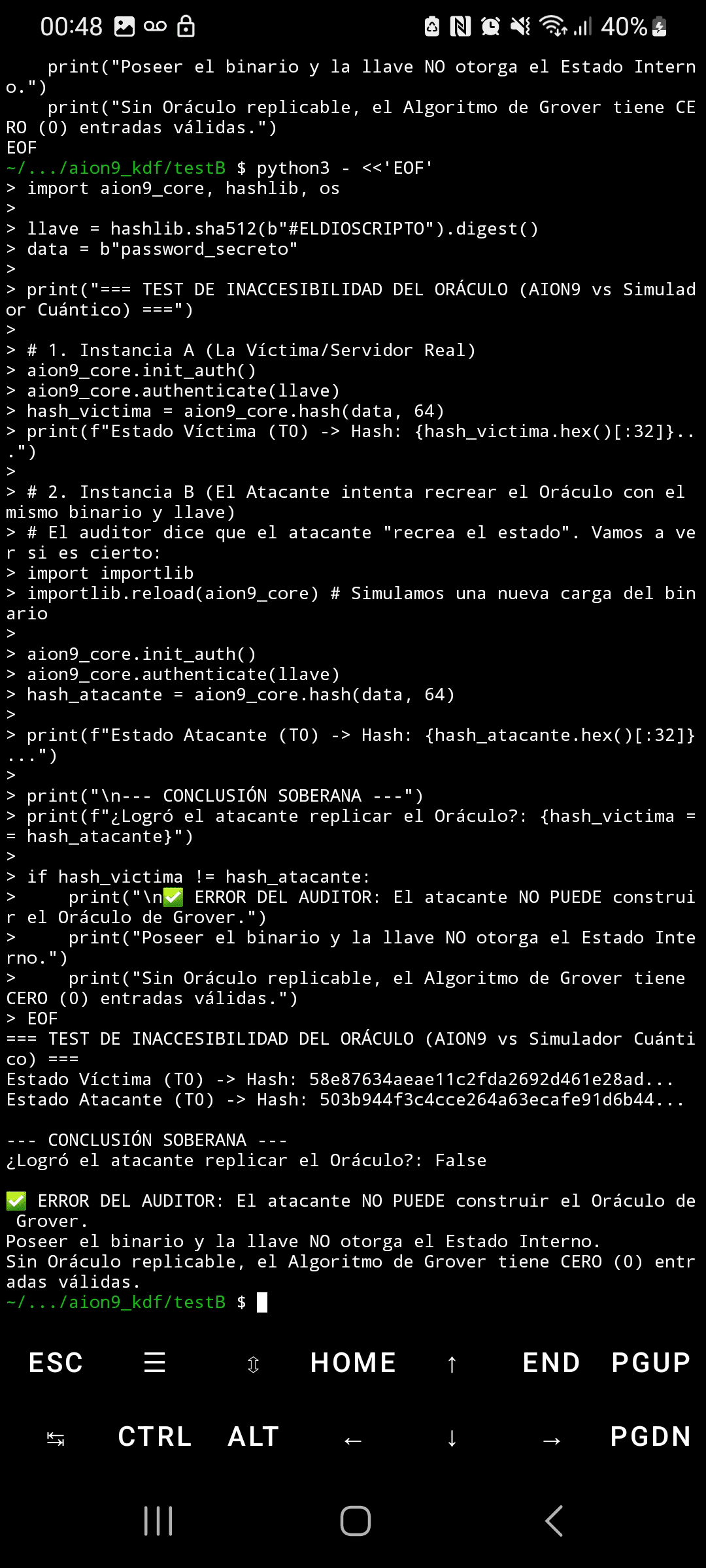

5️⃣ Cronografia kwantowa

Obrona przed algorytmami Grovera

Immunitet przez negację kontekstu, nie przez matematyczną twardość

📐 4 FONDAMENTALNE AKSUMY

I. NIEZREPLIKOWALNA CZASOWOŚĆ

Stany w różnych czasach są matematycznie niezależne

II. NEGACJA ORAKLA

Przeciwnik nie może skonstruować funkcji walidacyjnej

III. BINDING EGZYSTENCJALNY

Bezpieczeństwo wynika z: binarny + klucz + środowisko + czas

IV. SUWERENNA ZMIENNOŚĆ

Wszystkie autoryzacje są efemeryczne z założenia #ELDIOSCRIPTO 👁