Rok 2025 został zapisany w historii rynku kryptowalut jako najgorszy rok w zakresie incydentów bezpieczeństwa. Choć rok rozpoczął się stosunkowo spokojnie, ataki stopniowo nasilały się i, co ważniejsze, zmieniały swoją strukturę. Według danych złożonych przez firmę ds. bezpieczeństwa PeckShield całkowite straty przekroczyły 4,04 miliarda dolarów, co oznacza wzrost o 34,2% w porównaniu do poprzedniego roku.

Na porównanie, szacowane straty w 2024 roku wyniosły około 3,01 miliarda dolarów. Wcześniejsze lata były dominowane przez pojedyncze wykorzystania luk, natomiast 2025 rok został zdefiniowany przez bardzo celowe i zaawansowane ataki skierowane przeciwko centralnym wymianom, kontraktom inteligentnym oraz nawet zespołom rozwojowym Web3.

Hakowanie i oszustwa: dwa główne wektory ataku

Ogólna strata w 2025 roku może zostać podzielona na dwie główne kategorie.

Incidenty bezpośredniego hakowania odpowiadają za około 2,67 miliarda dolarów, co oznacza wzrost o 24,2% w stosunku do poprzedniego roku. Jeszcze bardziej dramatyczny był wzrost strat związanych z oszustwami, które osiągnęły 1,37 miliarda dolarów, czyli ogromny wzrost o 64,2% w porównaniu do poprzedniego roku.

W tym samym czasie wysiłki odzyskiwania środków stały się mniej skuteczne. Choć w 2024 roku odzyskano prawie 488,5 miliona dolarów dzięki śledzeniu transakcji i zamarzaniu tokenów, w 2025 roku ta liczba spadła do zaledwie 334,9 miliona dolarów. Atakujący jasno stali się szybsi, bardziej koordynowani i lepiej zorientowani w ukrywaniu przepływów środków.

Hakowanie Bybit: wydarzenie decydujące dla 2025 roku

Jednym z najważniejszych incydentów tego roku był hakerstwo na giełdzie Bybit, które samo w sobie spowodowało straty przekraczające 1,4 miliarda dolarów, głównie w Ethereum. To jedno zdarzenie znacząco wpłynęło na roczne statystyki i stało się symbolem szerszej rzeczywistości: nawet duże platformy centralizowane nie są bezpieczne przed zaawansowanymi atakami.

Korea Północna i jej dominacja w wykorzystaniach Web3

Według danych z Hacken, grupy hakerów z Korei Północnej odpowiadały za aż 52% całkowitych zysków z ataków na Web3 w 2025 roku. Druga połowa roku okazała się szczególnie niebezpieczna, z wyraźnym przyspieszeniem ataków na protokoły DeFi, szczególnie nowo uruchomionych decentralizowanych giełd (DEX).

W przeciwieństwie do poprzednich lat, wykorzystanie mostów (bridges) było rzadsze, ponieważ mosty między łańcuchami stały się mniej istotne dla aktywności ekosystemu. Zamiast tego atakujący opierali się na bardziej dojrzałych infrastrukturach do mycia i wymiany środków. Tornado Cash nadal był ulubionym narzędziem do środków opartych na Ethereum, podczas gdy zaawansowane routery DEX umożliwiały szybką konwersję i rozproszenie skradzionych środków.

Wady kontraktów inteligentnych i ryzyko z klonowanymi protokołami

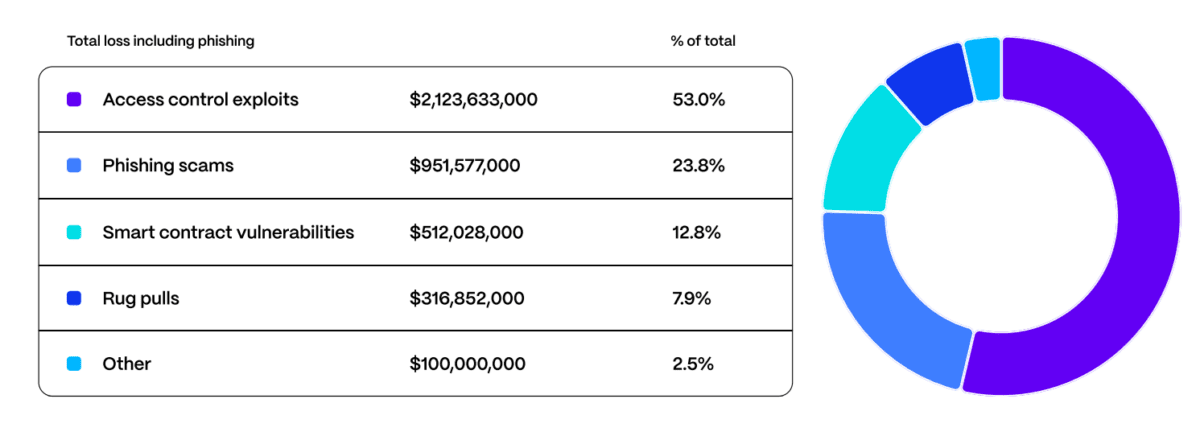

Wady w kontraktach inteligentnych odpowiadały za około 12,8% wszystkich wykorzystań. Ataki nie były ograniczone do dużych protokołów – mniejsze skrytki i kontrakty były często celem, gdy identyfikowano znane i stosunkowo proste luki.

Ryzyko było dodatkowo zwiększane przez powszechną praktykę klonowania kontraktów inteligentnych w projektach Web3. Gdy w jednej implementacji odkryto lukę, hakerzy mogli szybko zreplikować atak na wiele platform.

Ataki zmieniają się od infrastruktury do ludzi

Jednym z najważniejszych trendów 2025 roku była decyzyjna zmiana od masowych kampanii phishingowych w kierunku bardzo celowych ataków na jednostki. Hakerzy coraz częściej skupiali się na zespołach rozwojowych Web3, które często kontrolują portfele wielosygnowe, wysokie wartości skrytek i uprawnienia administracyjne do kontraktów inteligentnych.

Nowym, szczególnie skutecznym wektorem ataku były fałszywe kampanie rekrutacyjne na stanowiska developerskie. Atakujący udawali legitymne projekty, publikowali ogłoszenia o poszukiwanych programistach i rozprowadzali złośliwe oprogramowanie w trakcie procesu rekrutacji. Złośliwe oprogramowanie często było maskowane jako link do spotkania lub dokument techniczny i po uruchomieniu uzyskiwało dostęp do prywatnych kluczy przechowywanych na skompromitowanym systemie.

Portfele wielosygnowe stają się krytycznym punktem słabym

Błędy kontroli dostępu stały się jednym z najważniejszych systemowych wątpliwości. Aż 53% wszystkich ataków było powiązanych z bezpośredniem dostępem do portfeli wielosygnowych. Pozostałe straty wynikały z połączenia błędów użytkownika i wad kontraktów inteligentnych, szczególnie nieautoryzowanego wypuszczania, wypłat lub manipulacji tokenami DeFi.

Ten wzorzec kontynuował się w 2026 roku. Pierwszy duży hakerstwo nowego roku, związane z protokołem TrueBit, następował podobnym schematem, pozwalając atakującemu nieautoryzowanego wypuszczenia i wypłatę tokenów oraz skradnięcie do 26 milionów dolarów.

Wnioski: 2025 jako ostrzeżenie dla całego sektora kryptowalut

Wydarzenia 2025 roku wykazały, że bezpieczeństwo kryptowalut nie dotyczy już tylko kodu – dotyczy fundamentalnie ludzi, procesów i zarządzania dostępem. Atakujący dostosowywali się szybciej niż systemy obronne i decyzyjnie skupiali się na najbardziej słabych punktach ekosystemu: kluczowych osobach i warstwach kontroli operacyjnej.

#CryptoSecurity #CryptoScams #CryptoFraud #CryptoNews #cybercrime

Bądź krok przed nimi – śledź nasz profil i bądź na bieżąco z ważnymi wydarzeniami w świecie kryptowalut!

Uwaga:

,,Informacje i poglądy przedstawione w tym artykule mają jedynie charakter edukacyjny i nie mogą być traktowane jako porady inwestycyjne w żadnym przypadku. Treść tych stron nie powinna być uznawana za poradę finansową, inwestycyjną ani jakąkolwiek inną formę porady. Ostrzegamy, że inwestowanie w kryptowaluty może być ryzykowne i prowadzić do strat finansowych.