Într-un caz recent, un client de-al meu a fost înșelat de un e-mail fals MetaMask pentru a-și da fraza seed. Atacatorul a câștigat rapid controlul total asupra portofelului utilizatorului. Dar, în termen de 30 de minute, am intervenit pentru a reduce daunele. Prin mutarea fondurilor, blocarea accesului la gaze și desfășurarea unui script nodejs simplu, am reușit să limitez pierderile. Iată cum s-a întâmplat — și ce poți învăța din asta.

Povestea completă de Simon Tadross – citește mai mult pe simontadros.com

Prins de un e-mail fals MetaMask

Clientul meu a primit un e-mail fals MetaMask spunând că portofelul său a fost spart și că trebuia să își reseteze parola. Arăta oficial — logo MetaMask, ton urgent — dar era o înșelătorie. MetaMask nu trimite niciodată e-mailuri în care să ceară parole sau fraze seed. În panică, au dat clic și au introdus cele 12 cuvinte pe un site de phishing.

Asta era tot ce avea nevoie atacatorul. Aveau acces complet.

30 Minute pentru a Acționa Rapid

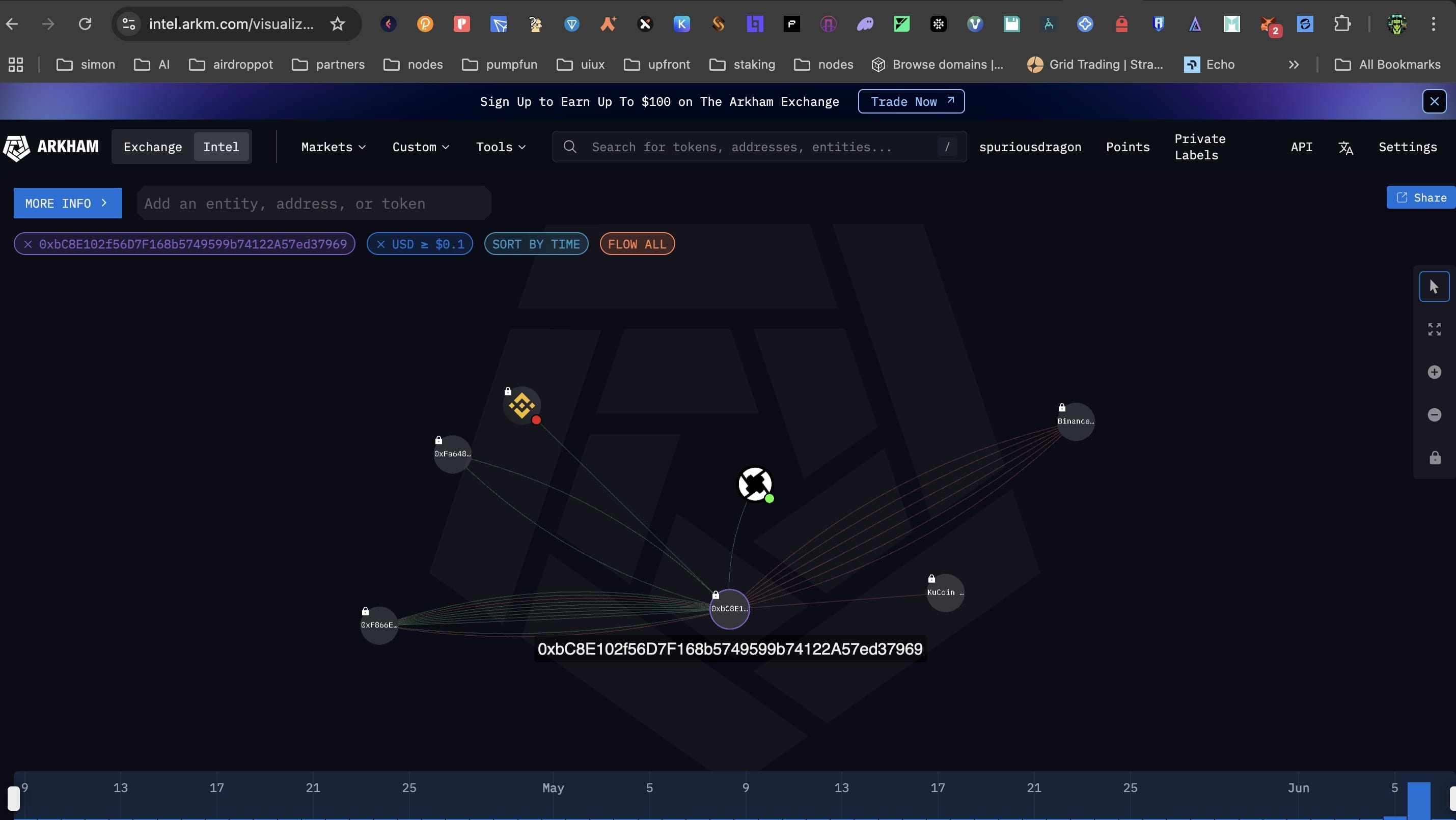

Treizeci de minute mai târziu, clientul meu m-a contactat. Primul pas a fost să monitorizez portofelul hackuit: 0xf866...16e. Am văzut că activele erau parțial blocate în Venus Protocol și că unele BNB erau încă disponibile. Am transferat rapid tot BNB pentru a preveni atacatorul de la plata taxelor de tranzacție.

Următorul pas a fost să lansez un bot simplu care verifica soldul portofelului și trimitea imediat orice nou BNB sau token-uri către o adresă sigură. Scriptul (partajat aici: GitHub – counter-hacking-venus) monitoriza portofelul hackuit și muta instantaneu orice BNB sau token-uri către o adresă sigură.

Cum Venus Protocol ne-a câștigat timp

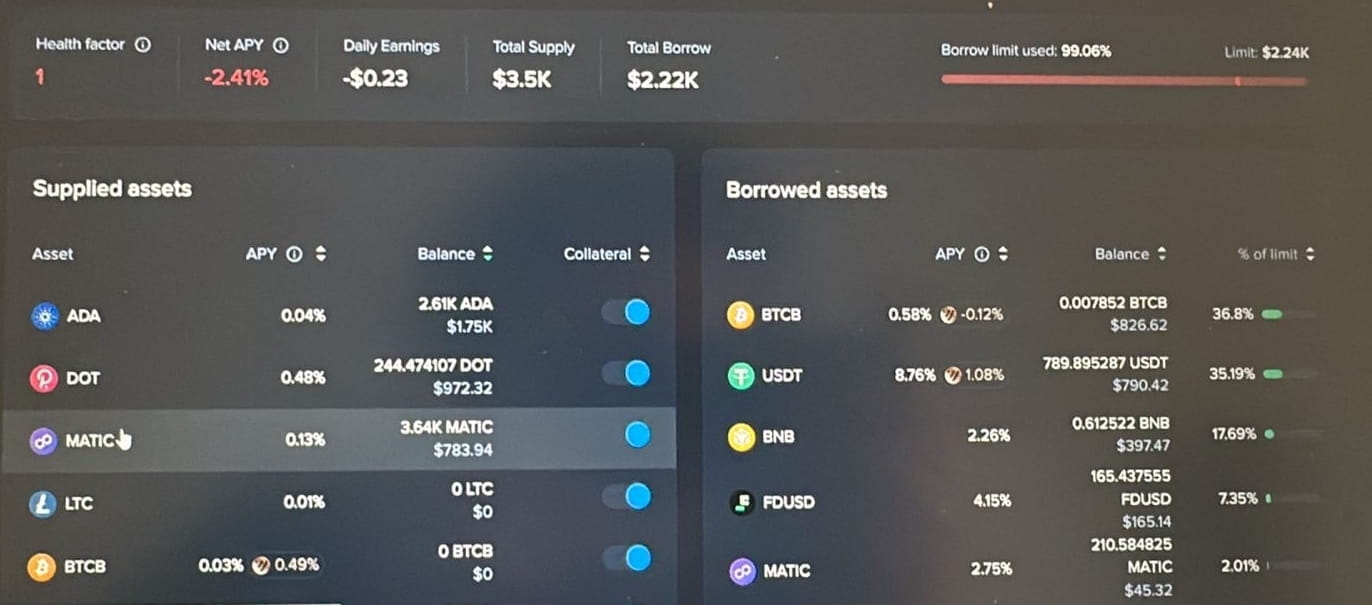

Atacatorul nu a putut accesa multe dintre fonduri pentru că erau blocate în Venus, o platformă de împrumut. În Venus, utilizatorii furnizează token-uri ca și colateral și împrumută împotriva acestora. Dar dacă raportul datoria-colateral devine prea mare, activele tale devin eligibile pentru lichidare — ceea ce durează timp.

Aceasta însemna că atacatorul nu putea doar să retragă totul. A trebuit să aștepte lichidarea sau să returneze manual datoria, dar le lipsea abilitățile sau instrumentele pentru a acționa rapid, mai ales cu botul meu interceptând orice nou sold. Nu a trebuit să ne bazăm pe trucuri din mempool — lipsa lor de expertiză a lucrat în favoarea noastră.

Să-l depășim pe atacator cu cod

După ce am blocat retragerile BNB, am țintit token-uri care ar deveni disponibile odată ce erau returnate — precum ADA, DOT și MATIC. Am suspendat temporar botul pentru a înșela atacatorul să încerce să retragă. Odată ce au făcut-o, am strâns imediat token-urile.

Atacatorul folosea de asemenea un alt portofel pentru a finanța taxele de gaz: 0xbC8E...969. Am urmărit și contracarat fiecare mișcare.

Ce am învățat (ca să nu trebuiască să o faceți)

Nu împărtășiți niciodată fraza dvs. seed. Nici măcar cu suportul MetaMask — ei nu vor cere niciodată.

Verificați de două ori linkurile și domeniile de email. Nu faceți clic pe prompturi urgente fără a verifica expeditorul.

Folosiți boți și scripturi. Automatizarea ne-a oferit un avantaj și a ajutat la limitarea atacului.

Protocolele DeFi pot încetini atacatorii. Regulile Venus au prevenit drenarea instantanee a colateralului.

Rezultatul: Nu Totul a Fost Pierdut

Atacatorul a scăpat cu aproximativ 40% din active, dar 60% au fost salvate datorită acțiunii rapide și automatizării inteligente. Experiența arată că, chiar și în cele mai rele scenarii, poți riposta.

Vreți mai multe analize de securitate și povești de apărare DeFi? Vizitați simontadros.com.

https://bscscan.com/address/0xbC8E102f56D7F168b5749599b74122A57ed37969

https://github.com/spuriousdrag0n/counter-hacking-venus

#ada #venus #dot @AceShooting