Примечание редактора: В эпоху все более скрытых угроз программного обеспечения в цепочке поставок, открытие Keenadu от Kaspersky подчеркивает, как вредоносное ПО может проникать в устройства на нескольких этапах — от предустановленного программного обеспечения до приложений из официальных магазинов. Этот брифинг разбирает, что такое Keenadu, как он работает и на что должны обращать внимание потребители и продавцы, поскольку мобильные устройства становятся все более интегрированными с умными экосистемами. Хотя исследование является техническим, вывод ясен: регулярные обновления устройств и надежные уровни безопасности остаются важными для опережения развивающихся угроз.

Ключевые моменты

Keenadu — это вредоносное ПО для Android, которое может быть предустановлено в прошивку, встроено в системные приложения или загружено из официальных магазинов.

Используется для мошенничества с рекламой и может дать злоумышленникам полный контроль над устройством в некоторых вариантах.

По состоянию на февраль 2026 года зарегистрировано более 13,000 зараженных устройств; России, Японии, Германии, Бразилии и другим.

Варианты включают встроенные в прошивку бэкдоры, импланты системных приложений и вредоносные приложения в Google Play.

Некоторые зараженные приложения в Google Play были удалены; риск сохраняется с другими магазинами приложений и APK.

Почему это важно

Предустановленное вредоносное ПО угрожает пользователям в самый ранний момент настройки устройства, обходя типичные защиты и увеличивая риск для мобильных экосистем. Случай Keenadu подчеркивает необходимость строгой проверки цепочки поставок и проактивных решений безопасности, которые контролируют целостность прошивки и приложений.

Что смотреть дальше

Текущие обновления от Лаборатории Касперского о вариантах и векторах распространения Keenadu.

Мониторинг новых устройств, затронутых через цепочки поставок прошивки или магазины приложений.

Руководство для пользователей по применению обновлений прошивки и использованию надежного программного обеспечения безопасности для обнаружения таких угроз.

Раскрытие: Содержимое ниже является пресс-релизом, предоставленным компанией/представителем PR. Оно опубликовано для информационных целей.

Лаборатория Касперского находит предустановленное вредоносное ПО Keenadu для Android на устройствах

Лаборатория Касперского обнаружила новое вредоносное ПО для устройств Android, которое получила название Keenadu. Это вредоносное ПО распространяется в нескольких формах – оно может быть предустановлено непосредственно в прошивку устройств, встроено в системные приложения или даже загружено из официальных магазинов приложений, таких как Google Play. В настоящее время Keenadu используется для мошенничества с рекламой, при этом злоумышленники используют зараженные устройства в качестве ботов для доставки кликов по ссылкам на рекламу, но оно также может использоваться для злонамеренных целей, некоторые варианты даже позволяют полностью контролировать устройство жертвы.

По состоянию на февраль 2026 года решения по мобильной безопасности Лаборатории Касперского обнаружили более 13,000 зараженных устройств с Keenadu. Наибольшее количество атакованных пользователей наблюдалось в России, Японии, Германии, Бразилии, Нидерландах, Турции и других странах.

Интегрировано в прошивку устройства

Подобно бэкдору Triada, который Лаборатория Касперского обнаружила в 2025 году, некоторые версии Keenadu интегрированы в прошивку нескольких моделей планшетов Android на одной из стадий цепочки поставок. В этом варианте Keenadu является полностью функциональным бэкдором, который предоставляет злоумышленникам неограниченный контроль над устройством жертвы. Оно может заразить каждое приложение, установленное на устройстве, устанавливать любые приложения из APK-файлов и давать им любые доступные разрешения. В результате вся информация на устройстве, включая медиафайлы, сообщения, банковские реквизиты, местоположение и т. д., может быть скомпрометирована. Вредоносное ПО даже отслеживает поисковые запросы, которые пользователь вводит в браузере Chrome в режиме инкогнито.

Когда интегрирован в прошивку, вредоносное ПО ведет себя иначе в зависимости от нескольких факторов. Оно не активируется, если язык, установленный на устройстве, является одним из китайских диалектов, и время установлено на один из китайских часовых поясов. Оно также не запустится, если на устройстве не установлены Google Play Store и Google Play Services.

Встроено в системные приложения

В этом варианте функциональность Keenadu ограничена – оно не может заразить каждое приложение на устройстве, но поскольку оно существует внутри системного приложения (которое имеет повышенные привилегии по сравнению с обычными приложениями), оно все равно может устанавливать любые побочные приложения, которые выбирают злоумышленники, без ведома пользователя. Более того, Лаборатория Касперского обнаружила Keenadu, встроенное в системное приложение, ответственное за разблокировку устройства по лицу пользователя. Злоумышленники потенциально могут получить данные лица жертвы. В некоторых случаях Keenadu был встроен в приложение домашнего экрана, которое отвечает за интерфейс домашнего экрана.

Встроено в приложения, распространяемые через магазины приложений Android

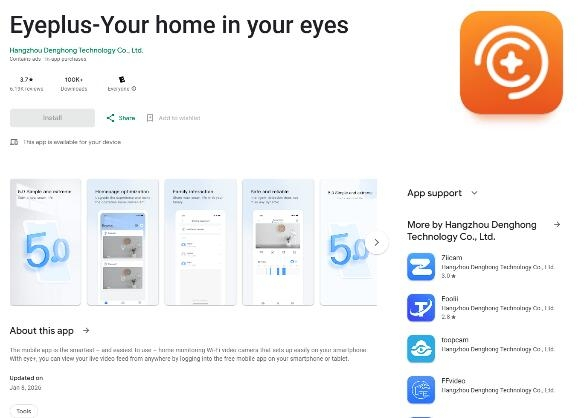

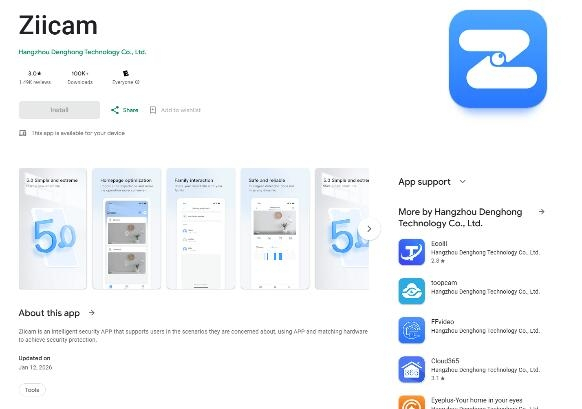

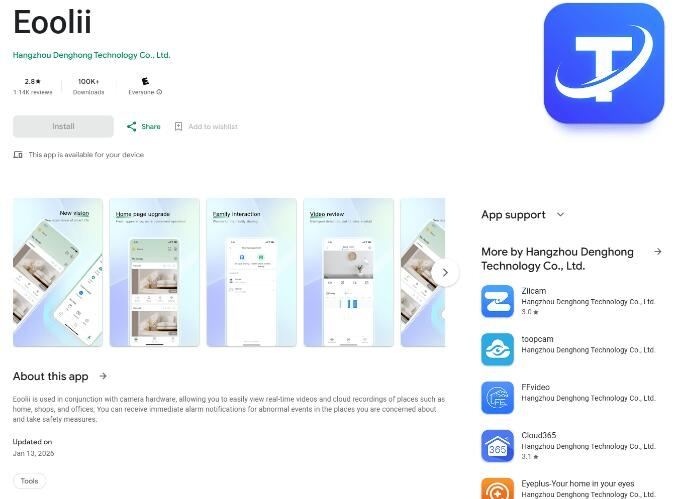

Эксперты Лаборатории Касперского также обнаружили, что несколько приложений, распространяемых в Google Play, заражены Keenadu. Это приложения для камер умного дома, и они были загружены более 300,000 раз. На момент публикации эти приложения были удалены из Google Play. При запуске приложений злоумышленники могут открывать невидимые вкладки веб-браузера внутри приложений, которые могут использоваться для просмотра различных веб-сайтов без ведома пользователя. Предыдущие исследования других исследователей кибербезопасности также показали, что аналогичные зараженные приложения распространялись через отдельные APK-файлы или через другие магазины приложений.

Зараженные приложения в Google Play

Как показали наши недавние исследования, предустановленное вредоносное ПО является актуальной проблемой на нескольких устройствах Android. Без каких-либо действий со стороны пользователя устройство может быть заражено сразу из коробки. Важно, чтобы пользователи понимали этот риск и использовали решения безопасности, которые могут обнаруживать этот тип вредоносного ПО. Продавцы, вероятно, не знали о компрометации цепочки поставок, которая привела к проникновению Keenadu в устройства, так как вредоносное ПО имитировало законные системные компоненты. Важно проверять каждую стадию производственного процесса, чтобы гарантировать, что прошивка устройства не заражена», — комментирует Дмитрий Калинин, исследователь безопасности в Лаборатории Касперского.

Смотрите пост на Securelist для получения дополнительной информации.

Рекомендации:

Используйте надежное решение безопасности, чтобы своевременно получать уведомления о подобных угрозах на вашем устройстве.

Если вы используете устройство с зараженной прошивкой, проверьте наличие обновлений прошивки. После обновления выполните сканирование устройства с помощью решения безопасности.

Если системное приложение заражено, мы рекомендуем пользователям прекратить его использование и затем отключить его. Если заражено приложение-лаунчер, мы рекомендуем отключить стандартный лаунчер и использовать сторонние лаунчеры.

О Лаборатории Касперского

Лаборатория Касперского — это глобальная компания в области кибербезопасности и цифровой конфиденциальности, основанная в 1997 году. С более чем миллиардом защищенных на сегодняшний день устройств от новых киберугроз и целевых атак, глубокая угроза интеллекта и экспертиза безопасности Лаборатории Касперского постоянно трансформируются в инновационные решения и услуги для защиты отдельных лиц, бизнеса, критической инфраструктуры и правительств по всему миру. Комплексное портфолио безопасности компании включает в себя ведущую защиту цифровой жизни для персональных устройств, специализированные продукты и услуги безопасности для компаний, а также решения Cyber Immune для борьбы с сложными и развивающимися цифровыми угрозами. Мы помогаем миллионам людей и почти 200,000 корпоративных клиентов защитить то, что для них имеет наибольшее значение. Узнайте больше на www.kaspersky.com.

Эта статья была первоначально опубликована как Лаборатория Касперского находит предустановленное вредоносное ПО Keenadu для Android на Crypto Breaking News — вашем надежном источнике новостей о криптовалютах, новостях о биткойнах и обновлениях блокчейна.