Основное преимущество технологии блокчейна заключается в ее децентрализованной и открытой прозрачной механизме учета, который обеспечивает сохранение высокой аудируемости и целостности транзакций без необходимости доверять третьим сторонам. Однако прозрачность также имеет свои ограничения, так как она подразумевает жертву финансовой конфиденциальности пользователей. На публичном блокчейне каждая транзакция, каждый баланс адреса и история записываются навсегда и доступны для всех.

Для индивидуумов отсутствие конфиденциальности означает, что потребительские привычки, источники дохода, портфели инвестиций и даже межличностные сети могут быть проанализированы на блокчейне. В реальном мире полное раскрытие финансовой информации может привести к конкурентным недостаткам в бизнесе и создать риски безопасности, такие как целенаправленный вымогательство в отношении людей с высоким уровнем благосостояния. Стремление к конфиденциальности не является лишь способом избежать регулирования, а исходит из сущностной потребности в контроле над финансовой информацией, что является ключом к обеспечению безопасности личной собственности и коммерческих тайн.

Дилемма, необходимость и парадигма конфиденциальности блокчейна

С развитием технологий анализа цепочек, технологии конфиденциальности блокчейна начинают переходить от пассивного противодействия к активной криптографической защите.

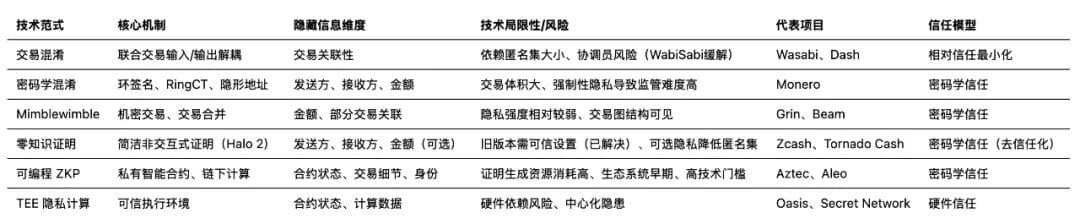

Ранние технологии конфиденциальности в основном сосредоточивались на смешивании связей, целью которого было разрушение причинной связи между входами и выходами транзакций. Протокол CoinJoin является представителем таких технологий, который затрудняет внешним наблюдателям определение реального направления движения средств, смешивая несколько транзакций.

Более продвинутые технологии реализуют скрытие элементов, скрывая на уровне протокола три основных элемента транзакции: идентичность отправителя, идентичность получателя и сумму транзакции.

Кольцевые подписи и доказательства нулевых знаний являются типичными примерами таких технологий. Monero скрывает отправителя с помощью кольцевых подписей, тогда как Zcash скрывает все элементы транзакции с помощью доказательств нулевых знаний.

Последняя парадигма — это универсальные вычисления с конфиденциальностью, которые больше не ограничиваются скрытием данных транзакций, а защищают конфиденциальность сложных вычислений и состояния смарт-контрактов с помощью криптографических методов. Такие конфиденциальные публичные цепочки, как Aztec Network и Aleo, исследуют это направление.

С точки зрения защиты конфиденциальности, технологии конфиденциальности блокчейна в основном решают четыре типа проблем.

① Конфиденциальность идентичности — это базовая потребность, предотвращающая связывание истинных идентичностей сторон транзакции. Прозрачные данные, такие как Bitcoin, имеют очевидные недостатки в этой области, компании, занимающиеся анализом, такие как Chainalysis, могут легко связывать адреса с реальными личностями.

②Торговая конфиденциальность, скрытие суммы транзакции, типа активов и других конкретных деталей. Это крайне важно для защиты коммерческой тайны и личной финансовой конфиденциальности. Инвестиционная стратегия компании или финансовое состояние частного лица не должны быть предметом публичного анализа.

③ Защита конфиденциальности сети включает в себя такие метаданные, как IP-адреса, географическое положение и другие сетевые метаданные. Даже если данные на цепочке не содержат этой информации, утечки метаданных на уровне сети все равно могут привести к деанонимизации. Анализируя релейные паттерны транзакций в P2P сети Bitcoin, можно сопоставить адреса с IP, достигая в некоторых случаях точности более 50%.

④ Защита данных конфиденциальности — это конфиденциальность данных в процессе выполнения смарт-контрактов. Это ядро программируемой конфиденциальности, позволяющее проводить сложные вычисления, защищая данные. Приложения конфиденциального DeFi исследуют эту область.

Технология конфиденциальности переходит от зависимости от анализа на цепочке к фундаментальной защите с использованием криптографических механизмов.

Псевдонимность Bitcoin и противостояние отслеживанию на цепочке

Bitcoin часто неправильно понимается как анонимная валюта, но на самом деле это псевдонимная система. Хотя транзакционные записи связаны только с адресами кошельков, состоящими из буквенно-цифровых символов, а не с настоящими именами пользователей, эти транзакции навсегда существуют в публичной блокчейн-сети и могут быть отслежены в любое время. Дизайн прозрачности обеспечивает целостность системы Bitcoin, но ценой этого является жертва анонимности.

Псевдонимность Bitcoin является системной уязвимостью. Когда пользователи многократно используют один и тот же адрес Bitcoin, любой может отслеживать транзакционные потоки, связанные с этим адресом, что упрощает анализ потоков средств. Более того, если пользователь покупает Bitcoin через централизованные биржи, соблюдая KYC, его истинная личность будет напрямую связана с адресом кошелька, создавая четкую цепочку отслеживания.

Эти характеристики делают Bitcoin одной из наиболее прослеживаемых криптовалют.

Правоохранительные органы используют анализ блокчейна для отслеживания и разрушения рынка «Шелкового Пути», идентифицируя его создателя Росса Ульбрихта. Во время атаки программ-вымогателей на Colonial Pipeline ФБР вернуло биткойн-активы на сумму около 2.3 миллиона долларов. Эти случаи подтверждают эффективность отслеживания на цепочке в реальном мире.

Основная суть анализа на цепочке заключается в кластерном анализе, который направлен на связывание на первый взгляд не связанных адресов транзакций с одним и тем же субъектом или пользователем. Профессиональные аналитические платформы (такие как Chainalysis, Elliptic, CipherTrace) отслеживают движение средств субъектов на основе этой технологии.

В модели UTXO (неизрасходованные выходы транзакций) Bitcoin одна транзакция часто порождает «сдачу», возвращающуюся на новый адрес. Алгоритмы кластеризации могут сгруппировать несколько адресов входов как принадлежащие одному владельцу, обнаруживая эту схему транзакций. Аналитики дальше используют факторы поведения, такие как время транзакции, типичная сумма перевода и повторяющиеся паттерны, для повышения точности и надежности кластерного анализа.

Аналитические инструменты компаний, таких как Chainalysis, уже способны идентифицировать связанные адреса с довольно высокой точностью. Точность кластеризации на некоторых аналитических платформах может достигать более 80%, что достаточно эффективно для правоохранительных и соблюдающих сценариев.

Глубокие атаки на анонимность не только зависят от данных публичного реестра, но и используют утечки метаданных на уровне P2P сети Bitcoin.

Используя информацию о релейных транзакциях для прямого отображения адресов Bitcoin на IP-адреса, инициировавшие транзакции. Исследователи анализируют аномальные релейные паттерны в реальном времени (такие как одиночные релейные транзакции или аномальные повторные передачи), чтобы вывести IP-адрес инициатора транзакции.

Это исследование собрала данные, создав собственный клиент Bitcoin и используя эвристический алгоритм для отображения IP, продемонстрировав эффективность атаки. Даже при высоких требованиях к точности (например, 90%), можно обнаружить сотни очень определенных (адресов Bitcoin, IP) пар, а если снизить требования к точности до 50%, можно обнаружить более 1000 пар. Следует отметить, что подавляющее большинство пар происходят из аномального потока транзакций.

Защита конфиденциальности Bitcoin не только имеет системные недостатки на уровне реестра, но и сталкивается с утечками метаданных на сетевом уровне. Даже самые осторожные пользователи, если они не защищают уровень сетевой передачи (например, используя Tor), могут раскрыть личность инициатора транзакции.

Эффективные технологии конфиденциальности должны изначально включать механизмы против утечки метаданных в проектирование протоколов.

Защита конфиденциальности на сетевом уровне требует многоуровневой защиты: использование Tor или VPN для скрытия IP-адреса, использование зашифрованного соединения для предотвращения анализа трафика и использование таких протоколов, как Dandelion++, для улучшения механизма распространения транзакций с целью уменьшения утечки метаданных. Конфиденциальные монеты, такие как Monero, интегрировали эти защитные меры на уровне протокола, в то время как пользователи Bitcoin должны активно настраивать свои системы для получения аналогичной защиты.

Смешивание транзакций и разъединение входов/выходов

Для борьбы с кластерами атак на анализ на цепочке ранние решения конфиденциальности сосредоточились на смешивании связей, где протокол CoinJoin является наиболее ярким представителем технологий.

CoinJoin — это особая транзакция Bitcoin, которая позволяет нескольким участникам совместно создать единую транзакцию. Каждый участник предоставляет свои средства в качестве входов и предоставляет новые адреса в качестве выходов. Основная цель заключается в том, чтобы, смешивая средства нескольких сторон в одной транзакции, разрушить детерминированную связь между входами и выходами, чтобы внешние наблюдатели не могли определить, какой вход «оплатил» какой выход.

Ограничения традиционного протокола CoinJoin очевидны. Ранние реализации часто требовали от участников предоставления одинаковой суммы, чтобы обеспечить эффект затруднения, что ограничивало гибкость. Если пользователь хочет смешать 0.5 биткойна, ему нужно найти других пользователей, которые также хотят смешать 0.5 биткойна, что в реальном использовании очень неудобно.

Более важным является вопрос доверия к координатору. Необходимо доверять координатору для организации транзакций. Хотя координатор не может украсть средства, он может записывать связанные данные о входах и выходах, тем самым разрушая конфиденциальность. Если координатор подвергнется атаке или сотрудничает с другими учреждениями, конфиденциальность пользователей будет полностью раскрыта.

Протокол WabiSabi, разработанный кошельком Wasabi, является значительным шагом вперед для технологии CoinJoin, достигнув ключевых прорывов в смешивании переменных сумм и минимизации доверия. Кроме Wasabi Wallet, Samourai Wallet также является важной реализацией CoinJoin, предлагающей функции смешивания Whirlpool и поддерживающей смешивание с различными суммами.

Протокол WabiSabi реализует разъединение координатора смешивания с помощью системы криптографических доказательств и технологий изоляции сетевой идентичности. Даже если координатор может видеть адреса входов и выходов, он не может связать их, тем самым эффективно разрушая связь между входами и выходами, гарантируя анонимный набор. Это значительно повышает устойчивость CoinJoin к связыванию и цензуре.

PrivateSend, предоставляемая Dash, является опциональной функцией конфиденциальности, использующей технологию смешивания CoinJoin, которая направлена на достижение более высокой скорости и более простого пользовательского опыта.

Реализация Dash зависит от своей уникальной сети основных узлов. Основные узлы — это серверы, которые запускают полную копию блокчейна Dash, обеспечивая производительность и функциональность за счет залога в 1000DASH и получая 45% блока награды в качестве вознаграждения за предоставление услуг PrivateSend и InstantSend.

Модель смешивания на основе экономических стимулов приносит риски централизации. Хотя требование залога в 1000DASH направлено на предотвращение переполнения сети, оно также может привести к централизации прав на управление мастерами, что позволяет нескольким субъектам контролировать большую часть мастеров. Централизация прав управления может увеличить вероятность сговора операторов мастеров для записи или проверки транзакций смешивания.

Dash жертвует частью децентрализации ради скорости и удобства смешивания, что делает его модель конфиденциальности структурно менее устойчивой, чем решения, такие как WabiSabi, которые полагаются исключительно на криптографию и P2P изоляцию. Ключевым моментом эволюции WabiSabi является устранение зависимости от доверия к координатору, что достигается за счет криптографических мер по реализации разъединения входов и выходов на уровне протокола, тем самым избегая централизованных рисков, связанных с экономическими стимулами в Dash.

Криптографические прорывы с полным скрытием элементов

Более мощная защита конфиденциальности требует скрытия всей ключевой информации о транзакции. Некоторые проекты обращаются к более сложным криптографическим технологиям.

Monero является представителем обязательной конфиденциальности, стремящейся скрыть отправителя, получателя и сумму транзакции.

Monero использует технику кольцевой подписи для достижения анонимности отправителя.

Основная идея кольцевой подписи: подписывающий выбирает набор других выходов транзакций из блокчейна (называемых «приманками» или «смешанными выходами»), скрывая свой настоящий выход в этом кольце. Проверяющий может подтвердить, что подпись принадлежит одному из членов кольца, но не может определить, кто именно.

Подписывающий использует свой собственный закрытый ключ и открытые ключи других членов кольца для генерации подписи, так что проверяющему невозможно различить настоящего подписывающего. Размер кольца непосредственно влияет на силу конфиденциальности: чем больше кольцо, тем лучше скрываются реальные выходы, но и вычислительные накладные расходы также возрастают.

Monero в настоящее время по умолчанию использует кольцо из 11 выходов, но пользователи могут вручную увеличить размер кольца для повышения конфиденциальности.

Monero не отправляет средства на фиксированные, публичные адреса. Вместо этого отправитель генерирует одноразовый скрытый адрес для каждой транзакции. Этот адрес создается с помощью открытых ключей отправителя и получателя, но только получатель может распознать и потратить эти средства.

Получатель генерирует пару ключей (ключ просмотра и ключ расхода) и отправляет ключ просмотра отправителю. Отправитель использует ключ просмотра получателя и свой собственный закрытый ключ для генерации уникального скрытого адреса. Получатель, сканируя блокчейн, использует ключ просмотра для идентификации своих транзакций, а затем использует ключ расхода для разблокировки средств.

Даже если один и тот же получатель получает несколько транзакций, каждая из них использует разные адреса, что делает их невозможными для связи.

Кольцевые конфиденциальные транзакции (RingCT) решили проблему публичности сумм транзакций в ранних версиях Monero. Он использует криптографические обязательства (Pedersen Commitment) для скрытия суммы транзакции, одновременно позволяя сети проверять, что сумма входов равна сумме выходов.

Отправитель генерирует обязательство по сумме для каждого входа и выхода, эти обязательства математически гарантируют, что сумма входов равна сумме выходов, но не раскрывают конкретную сумму. Проверяющие узлы просто проверяют математические отношения обязательств, не зная фактической суммы.

Эта функция стала обязательной для всех транзакций в сети Monero с сентября 2017 года.

Несмотря на то, что Monero предлагает сильную защиту конфиденциальности по умолчанию, его объем транзакций и время генерации доказательства относительно велики, что ограничивает масштабируемость. Типичный объем транзакции Monero составляет около 2-3 КБ, что значительно больше, чем около 250 байт для Bitcoin.

Кроме того, его обязательная конфиденциальность также подвержена более строгому регуляторному контролю, некоторые биржи и регуляторы проявляют осторожность по отношению к Monero.

Zcash является первой криптовалютой, широко использующей доказательства нулевых знаний, основной технологией которой являются zk-SNARKs.

zk-SNARKs позволяют доказателю доказать проверяющему, что утверждение является истинным, не раскрывая никакой информации, кроме информации о действительности этого утверждения. Проще говоря, это может доказать «я знаю ответ», не требуя говорить сам ответ.

В Zcash использование zk-SNARKs позволяет полностью зашифровать транзакции на блокчейне, одновременно проверяя их действительность с помощью сетевых консенсусных правил. Это означает, что Zcash может доказать, что права собственности на активы и правила транзакций были проверены, не зная отправителя, получателя и конкретной суммы транзакции.

Математическая основа zk-SNARKs включает в себя концепции продвинутой криптографии, такие как эллиптические кривые, билинейные пары и полиномиальные обязательства. Его рабочий процесс таков:

Преобразуйте утверждение, требующее доказательства, в систему полиномиальных ограничений; доказатель использует конфиденциальную информацию для генерации компактного доказательства, подтверждающего, что он знает решение, удовлетворяющее ограничениям; проверяющий использует публичные параметры для быстрой проверки действительности доказательства без необходимости знать конфиденциальную информацию.

Ключевые характеристики zk-SNARKs включают: отсутствие раскрытия какой-либо информации, проверяющий может лишь подтвердить истинность утверждения, но не может получить никакой дополнительной информации; небольшой объем доказательства (обычно несколько сотен байт), высокая скорость проверки (обычно всего несколько миллисекунд), что делает их очень подходящими для быстрой проверки консенсуса на цепочке; доказатель должен отправить проверяющему только одно сообщение, без необходимости многократной двусторонней связи, что подходит для асинхронной сетевой среды.

Zcash использует модель опциональной конфиденциальности, предлагая два типа адресов. Прозрачные адреса: аналогично Bitcoin, транзакции и балансы публично видны. Конфиденциальные адреса: скрывают отправителя, получателя и сумму транзакции.

Дизайн опциональности направлен на повышение удобства использования Zcash и гибкости соблюдения. Однако этот компромисс также создает новые проблемы: если значительное количество пользователей продолжает использовать прозрачные адреса, группа пользователей, использующих защищенные адреса (анонимный набор), будет относительно небольшой, что может привести к их различению и отслеживанию, тем самым ослабляя общую эффективность защиты конфиденциальности.

Уровень использования защищенных адресов в сети Zcash на протяжении долгого времени оставался на низком уровне, что действительно ограничивало реальную эффективность защиты конфиденциальности. В отличие от этого, обязательная конфиденциальность Monero, хотя и сталкивается с регуляторным давлением, но имеет более широкий анонимный набор и более эффективную защиту конфиденциальности.

Технология zk-SNARKs в начале столкнулась с основной проблемой: доверительной установкой.

Ранние схемы zk-SNARKs требовали генерации набора публичных параметров, то есть «публичных параметров» системы. Если секретные случайные числа (или «токсичные отходы»), использованные для генерации этих параметров, не были полностью уничтожены, злонамеренные стороны, обладающие этими секретными параметрами, смогут создавать поддельные действительные доказательства, что в контексте Zcash позволит злоумышленникам создать бесконечное количество поддельных монет.

Чтобы решить эту проблему доверия, Zcash на ранних этапах использовал сложный ритуал многопользовательских вычислений (MPC) для генерации публичных параметров и обеспечения уничтожения секретных случайных чисел. Несмотря на то, что проект был тщательно разработан, зависимость от доверия к начальному процессу установки остается потенциальной уязвимостью в модели децентрализованного доверия Zcash.

Команда Zcash успешно решила эту проблему, введя протокол Halo 2 на основе рекурсивных доказательств.

В ходе обновления сети Network Upgrade 5 (NU5) в мае 2022 года Zcash принял протокол Orchard для защиты платежей, использующий систему доказательства Halo 2.

Протокол Halo 2 является zk-SNARKs без необходимости в доверительной установке, который достигает безопасных доказательств через рекурсивное комбинирование доказательств без необходимости в публичной справочной строке, эффективно устраняя потребность в доверительной установке.

Введение Halo 2 решает основные слабости технологий ZKP в модели децентрализованного доверия, делая Zcash более безопасным и обладающим большим потенциалом децентрализации децентрализованным конфиденциальным примитивом. Другие проекты, основанные на ZKP, также будут ссылаться на это решение.

Mimblewimble был предложен анонимными разработчиками в 2016 году как относительно простой протокол конфиденциальности. Grin и Beam — два конфиденциальных монетных проекта, основанных на протоколе Mimblewimble.

Mimblewimble достигает защиты конфиденциальности с помощью двух основных технологий. Конфиденциальные транзакции используют обязательства Pedersen для скрытия суммы транзакции, аналогично RingCT Monero, но с более простой реализацией. Объединение транзакций осуществляется с помощью механизма CoinJoin для разъединения входов и выходов.

Уникальность Mimblewimble заключается в его возможности объединения транзакций: несколько транзакций могут быть объединены в одну большую транзакцию, не раскрывая промежуточные состояния. Это позволяет блокчейну более эффективно сжимать исторические данные, сохраняя конфиденциальность. Размер блокчейна Grin по сравнению с Bitcoin может быть сжат примерно на 90%, что является значительным преимуществом для долгосрочных блокчейнов.

Преимущества протокола Mimblewimble заключаются в его простоте и масштабируемости. По сравнению с кольцевыми подписями Monero, объем транзакций по протоколу Mimblewimble меньше, а скорость проверки выше. Однако его сила защиты конфиденциальности относительно слаба: хотя суммы скрыты, структура графа транзакций остается видимой, что позволяет с помощью продвинутых аналитических технологий делать выводы о связях транзакций. Кроме того, протокол Mimblewimble требует, чтобы отправитель и получатель транзакций взаимодействовали для завершения построения и подписания транзакции, что увеличивает сложность использования и делает его менее удобным для обычных пользователей. Хотя это можно сделать асинхронно (например, через передачу файлов), это все равно требует координации обеих сторон, что делает невозможным однонаправленную и мгновенную отправку транзакций, как в Bitcoin.

Grin и Beam различаются в реализации: Grin использует общественно-ориентированную модель разработки, акцентируя внимание на децентрализации и справедливом запуске; Beam же использует корпоративное управление, обеспечивая более совершенную инфраструктуру и пользовательский опыт. Основной проблемой, с которой сталкиваются обе стороны, является то, что их сила защиты конфиденциальности не так высока, как у Monero, и относительно небольшая группа пользователей ограничивает размер анонимных наборов.

Применение нулевых знаний и регуляторный шторм: глубокий анализ дела Tornado Cash

Технология zk-SNARKs, помимо использования в конфиденциальных монетах, также широко применяется в услугах смешивания на Ethereum, наиболее известной из которых является протокол Tornado Cash.

Tornado Cash — это неуправляемый протокол смешивания на цепочке, направленный на размывание источников средств на Ethereum. Его основная механика заключается в использовании zk-SNARKs для разрушения связи между адресом депозита и адресом вывода.

После внесения средств в смарт-контракт (депозитный пул) пользователи получают «секретный код». При выводе средств пользователю не нужно раскрывать адрес депозита, он просто предоставляет доказательство нулевых знаний, подтверждающее, что он имеет действующий секретный код, не раскрывая самого кода или другой информации о депозите. Этот механизм делает операции вывода полностью анонимными на цепочке и разрывает связь с исходным адресом депозита.

Как децентрализованное приложение, развернутое на Ethereum, основная ценность Tornado Cash заключается в его неуправляемом характере: средства хранятся смарт-контрактом, а не централизованным субъектом, теоретически протокол не может быть закрыт или подвергнут цензуре.

В августе 2022 года Управление по контролю за зарубежными активами Министерства финансов США (OFAC) наложило санкции на 38 адресов смарт-контрактов Ethereum, связанных с Tornado Cash, что стало первым случаем, когда правительство США наложило санкции на само приложение смарт-контракта.

Санкции немедленно оказали значительное и постоянное негативное влияние на деятельность платформы. После введения санкций недельный объем транзакций Tornado Cash на Ethereum, BNB Smart Chain и Polygon резко сократился, как и разнообразие пользователей и общая степень использования протокола. Особенно заметно, что пул средств с высокой стоимостью (такие как 100 ETH, 100 BNB или 100k MATIC) пострадал от самых резких и длительных падений. Это указывает на то, что крупные фонды или институциональные пользователи очень чувствительны к рискам соблюдения норм.

Несмотря на то, что основной смарт-контракт Tornado Cash развернут на неизменном блокчейне Ethereum, сам протокол не может быть закрыт, однако каналы доступа и взаимодействия пользователей выявляют серьезные уязвимости централизованного контроля.

После введения санкций основные провайдеры узлов Ethereum (такие как Infura и Alchemy) быстро прекратили поддержку запросов на транзакции на адреса Tornado Cash. Поскольку наиболее широко используемый кошелек Ethereum MetaMask по умолчанию зависит от Infura, пользователи MetaMask также были запрещены взаимодействовать с Tornado Cash, если они не изменят конфигурацию узлов вручную или не запустят свою инфраструктуру. Кроме того, официальный сайт Tornado Cash (интерфейс пользователя) также был быстро снят с публикации.

Регуляторы реализуют сдерживание, нацеливаясь на централизованные точки доступа к инфраструктуре. Хотя код основных протоколов остается активным, регулирующие органы эффективно «ограничивают использование протокола пользователями», отключая удобный доступ для большинства пользователей. Будущие решения конфиденциальности должны одновременно решать вопросы криптографической безопасности на уровне протоколов и устойчивости к цензуре на уровне доступа.

Неизменность протокола Tornado Cash была подтверждена, смарт-контракты все еще существуют и доступны. Однако санкции выявили системный риск для всей экосистемы DeFi: уязвимость стабильных монет.

Централизованные эмитенты стабильных монет (такие как USDC и USDT) быстро заморозили активы, связанные с Tornado Cash, после введения санкций. Это действие выявило централизованные возможности контроля токенов. Более того, поскольку основные децентрализованные стабильные монеты (такие как DAI и FRAX) сильно зависят от USDC в качестве залога (обычно более двух третей), заморозка представляет собой серьезную системную угрозу для финансовой стабильности всей DeFi экосистемы.

Перед введением санкций недельный объем транзакций Tornado Cash оставался активным и стабильно рос, пул средств с высокой стоимостью (100+ ETH) оставался активным, и пользователи могли получить доступ через такие удобные каналы, как Infura и MetaMask. После введения санкций недельный объем транзакций резко и постоянно снизился, при этом падение высоких пулов было самым крутым и медленным для восстановления, что отражает высокую чувствительность крупных фондов и институциональных пользователей к рискам соблюдения норм. Большинство сторонних сервисов прекратили доступ, хотя смарт-контракты сами продолжают работать, но фронт-энд недоступен, что подтверждает неизменность базового блокчейна, а также выявляет уязвимости децентрализованных приложений.

Отмена санкций: юридическое подтверждение технологической нейтральности

В ноябре 2024 года Апелляционный суд пятого округа США вынес знаковое решение: основной смарт-контракт Tornado Cash не соответствует традиционному юридическому определению «имущества» или «субъекта», из-за его неизменности и отсутствия контроля со стороны实体, и поэтому санкции Министерства финансов выходят за рамки законных полномочий. Суд посчитал, что децентрализованные смарт-контракты как код сами по себе не должны рассматриваться как «имущество», которое можно подвергать санкциям.

На основе данного решения Министерство финансов США официально отменило санкции против Tornado Cash 21 марта 2025 года, исключив его и связанные адреса смарт-контрактов из списка специально обозначенных граждан (SDN). Это решение знаменует собой важный поворот в отношении регуляторов к децентрализованным технологиям и инструментам конфиденциальности.

Значение отмены санкций выходит далеко за пределы самого Tornado Cash. Во-первых, это подтверждает принцип технологической нейтральности: открытый код и децентрализованные протоколы как технологические инструменты сами по себе нейтральны и не должны подвергаться наказанию за злоупотребление. Этот принцип имеет решающее значение для всей отрасли DeFi, поскольку он предоставляет юридический прецедент для других децентрализованных проектов, четко определяя юридическую границу между технологическими инструментами и использованием инструментов для незаконных действий.

Во-вторых, это решение подчеркивает юридический статус децентрализованных протоколов. Суд признал, что полностью децентрализованные, неизменные и не контролируемые физическими лицами смарт-контракты по своей природе отличаются от традиционных объектов или имущества, которые могут быть подвержены санкциям. Это предоставляет важную юридическую справочную структуру для будущих аналогичных дел.

В-третьих, отмена санкций отражает усилия регуляторов найти баланс между защитой конфиденциальности и соблюдением норм. Хотя регуляторы все еще должны бороться с незаконными действиями, использующими инструменты конфиденциальности, они также осознают важность технологических инноваций и защиты конфиденциальности пользователей. Этот баланс имеет решающее значение для долгосрочного развития технологий конфиденциальности.

Тем не менее, стоит отметить, что, хотя протокол сам по себе был освобожден от санкций, разработчики Tornado Cash все еще сталкиваются с юридическими вызовами. Разработчик Алексей Пертсев был приговорен к 5 годам и 4 месяцам тюремного заключения в Нидерландах за отмывание денег в мае 2024 года, а соучредитель Роман Шторм по-прежнему находится под судом. Это вызвало широкую дискуссию о том, должны ли авторы открытого кода нести ответственность за злоупотребления их инструментами, отражая сложную юридическую среду, в которой находятся разработчики технологий конфиденциальности.

С точки зрения реакции рынка, после отмены санкций цена родного токена Tornado Cash, TORN, значительно возросла, отражая уверенность рынка в будущем развития этого протокола. Более того, это событие предоставляет важные юридические и регуляторные ссылки для всей отрасли конфиденциальных технологий, показывая, что при правильной юридической структуре технологии конфиденциальности могут сосуществовать с требованиями регулирования.

Будущее технологий конфиденциальности: программируемая конфиденциальность и парадигма ZKP публичных цепочек

Технология нулевых знаний быстро развивается, расширяя область применения от простого скрытия транзакций до широких вычислений конфиденциальности, защищая сложные состояния и процессы вычислений смарт-контрактов.

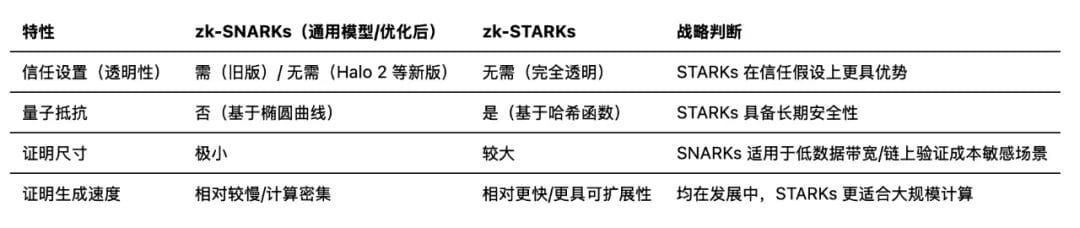

zk-STARKs обладают явными стратегическими преимуществами по сравнению с традиционными zk-SNARKs. STARKs зависят от криптографических хэш-функций, а не от эллиптических кривых, поэтому не требуют доверительной установки, что устраняет риск злонамеренного изменения начальных параметров и усиливает децентрализацию и системное доверие. Безопасные предположения на основе хэш-функций обеспечивают zk-STARKs квантовую стойкость, предоставляя блокчейну более сильную долгосрочную безопасность. STARKs имеют более высокую эффективность при обработке крупномасштабных вычислений и лучше подходят для систем, требующих больших объемов данных, или крупных DeFi платформ.

Несмотря на многочисленные преимущества zk-STARKs, zk-SNARKs (особенно новые версии, такие как Halo 2, которые устранили необходимость в доверительной установке) все еще имеют преимущества в определенных сценариях. Размер доказательства SNARKs очень компактен, а скорость проверки крайне высока. Для сценариев, требующих хранения и проверки доказательств на цепочке и чувствительных к транзакционным расходам, SNARKs могут иметь преимущества в отношении пропускной способности данных и затрат на проверку.

Сравнение ключевых технических характеристик zk-SNARKs и zk-STARKs:

Технология конфиденциальности трансформируется, чтобы защищать общее вычисление и состояние смарт-контрактов.

Aztec Network является представителем, сосредоточенным на реализации частных смарт-контрактов на Ethereum L2. Она использует специализированный язык программирования ZK Noir и свою платформу Aztec.nr для написания смарт-контрактов. Сами смарт-контракты могут быть развернуты конфиденциально, и только участвующие стороны знают о их существовании. Служба потоков заказов может знать общий объем транзакций и агрегировать рыночную активность, но не может получить конкретную идентичность трейдеров или параметры сделок. Этот дизайн достигает баланса между конфиденциальностью и рыночной прозрачностью. Конфиденциальность выходит за рамки простых функций перевода, расширяясь на сложные финансовые взаимодействия и управление состоянием.

Aleo стремится создать нативный L1 блокчейн, поддерживающий программируемую конфиденциальность. Он использует язык Leo, статически типизированный язык программирования, созданный для разработки частных приложений на Aleo, который предназначен для абстрагирования сложности нулевых знаний криптографии. Основное ядро архитектуры Aleo заключается в вычислениях вне цепочки: выполнение вычислительных задач вне цепочки и отправка доказательства нулевых знаний на цепочку для проверки. Это позволяет пользователям взаимодействовать с децентрализованными приложениями, сохраняя конфиденциальность данных.

В более широком контексте вычислений конфиденциальности, помимо ZKP, доверительная исполняемая среда (TEE) и многопартитные безопасные вычисления (MPC) также являются важными технологическими путями. TEE предоставляет изолированную аппаратную среду, обеспечивая конфиденциальность и целостность выполнения кода и данных. Oasis Sapphire использует TEE для предоставления конфиденциального EVM, с низким порогом разработки и быстрой скоростью выполнения. Однако безопасность TEE сильно зависит от производителей оборудования (таких как Intel SGX или AMD SEV) и операторов TEE. Аппаратная зависимость противоречит высшим требованиям к «минимизации доверия» в децентрализованных окружениях.

MPC разбивает ключ или данные на «доли» и распределяет их среди нескольких участников, обеспечивая, чтобы ни один отдельный узел не мог восстановить полную информацию, предоставляя распределенную модель доверия. Однако MPC также может увеличить задержку и сложность протокола.

В построении децентрализованной и устойчивой к цензуре финансовой инфраструктуры ZKP обладает непревзойденными преимуществами в минимизации доверия и универсальной проверяемости. TEE и MPC более рассматриваются как эффективные дополнения к ZKP в специфических сценариях высокой производительности или управления ключами, а не как полностью заменяющие решения.

Кроме Aztec и Aleo, существуют и другие проекты, исследующие различные пути конфиденциальных публичных цепей.

Oasis Network использует доверительные исполняемые среды (TEE) для обеспечения конфиденциальных вычислений, предоставляя конфиденциальную среду EVM. Хотя TEE имеет риски зависимости от оборудования, его порог разработки низок, а скорость выполнения высока, что делает его подходящим для определенных сценариев применения.

Secret Network также основан на технологии TEE, предоставляя среды для выполнения конфиденциальных смарт-контрактов. Secret Network подчеркивает защиту данных, позволяя выполнять вычисления в зашифрованном состоянии.

Iron Fish стремится создать блокчейн с конфиденциальностью по умолчанию, используя технологию нулевых знаний для защиты всех транзакций. Цель Iron Fish — стать «конфиденциальным биткойном».

Эти различные технологические пути отражают многообразные исследования в области конфиденциальных публичных цепей, каждая из которых делает разные компромиссы между силой конфиденциальности, производительностью, сложностью разработки и моделью доверия.

Технические ограничения и вызовы

Технологии защиты конфиденциальности обычно сталкиваются с компромиссами между производительностью и масштабируемостью. Объем транзакций Monero составляет примерно в 10 раз больше, чем у Bitcoin, а защищенные транзакции Zcash также значительно больше, чем прозрачные транзакции. Это не только увеличивает затраты на хранение, но и ограничивает пропускную способность сети.

Генерация доказательства нулевых знаний является вычислительно сложной задачей. Для zk-SNARKs создание доказательства может занять от секунд до минут, что ограничивает реальное время транзакций. Хотя zk-STARKs могут быть быстрее в некоторых сценариях, объем доказательства больше. Большие объемы транзакций и доказательства увеличивают требования к пропускной способности сети, что может стать瓶颈ом системы, особенно в сценариях высокой нагрузки.

Средний размер транзакции Bitcoin составляет около 250 байт, в то время как транзакция Monero составляет около 2-3 КБ, а транзакция Zcash с защитой составляет около 2 КБ (не включая доказательства), а само доказательство zk-SNARKs составляет около 200-300 байт. Эти накладные расходы действительно представляют собой проблему для масштабируемости при стремлении к конфиденциальности.

Технология конфиденциальности также сталкивается с различными угрозами безопасности. Хотя такие новые технологии, как Halo 2, уже решили проблему доверительной установки, многие ранние реализации zk-SNARKs все еще зависят от доверительной установки. Если «токсичные отходы» в процессе установки не были полностью уничтожены, злоумышленники могут подделать доказательства.

На основе эллиптических кривых zk-SNARKs могут стать уязвимыми перед квантовыми компьютерами. zk-STARKs основаны на хэш-функциях, обладая лучшими квантовыми возможностями, но объем доказательства больше. Уязвимости на уровне реализации могут привести к атакам через побочные каналы, раскрывающим конфиденциальную информацию. Например, время транзакции, задержка сети и другие метаданные могут быть использованы для вывода связей транзакций.

Для технологий смешивания и кольцевых подписей размер анонимного набора непосредственно влияет на силу конфиденциальности. Если анонимный набор слишком мал, злоумышленник может сделать вывод о реальной транзакции через статистический анализ. Размер кольца Monero увеличился с первоначальных 3 выходов до нынешних 11, чтобы справиться с этой атакой.

Сложность технологий конфиденциальности часто влияет на пользовательский опыт. Конфиденциальные монеты и функции конфиденциальности требуют специальной поддержки кошелька, совместимость с основными кошельками ограничена. Пользователи должны изучить использование новых кошельков и интерфейсов, что увеличивает порог использования.

Время подтверждения конфиденциальных транзакций обычно дольше, особенно когда требуется дождаться достаточного размера анонимного набора. Кольцевые подписи Monero требуют ожидания достаточного количества смешанных выходов, а CoinJoin требует ожидания достаточного количества участников. Одна операция смешивания в кошельке Wasabi может занять от нескольких минут до десятков минут, что значительно медленнее, чем обычные переводы Bitcoin.

Использование технологий конфиденциальности требует от пользователей понимания основных концепций, таких как размер кольца, анонимные наборы и т.д. Неправильные способы использования могут снизить эффективность защиты конфиденциальности. Для разработчиков интеграция функций конфиденциальности требует глубокого понимания принципов криптографии, что представляет собой высокую технологическую планку.

Технология конфиденциальности сталкивается со сложной регуляторной средой. Конфиденциальные монеты и инструменты конфиденциальности часто рассматриваются регуляторами как потенциальные инструменты отмывания денег и незаконной деятельности. Случай с санкциями Tornado Cash показывает, что регуляторы могут принять строгие меры против инструментов конфиденциальности.

Финансовые учреждения и биржи должны следовать требованиям KYC/AML, что создает естественное противоречие с защитой конфиденциальности. Как удовлетворить требования соблюдения, защищая при этом конфиденциальность, является постоянным вызовом. Полностью децентрализованные протоколы конфиденциальности трудно регулировать, но централизованные услуги конфиденциальности могут подвергаться проверке. Найти баланс требует технологических инноваций и политического общения.

Разные технологии конфиденциальности имеют свои плюсы и минусы в отношении силы конфиденциальности, производственных затрат и сложности разработки.

Конфиденциальность CoinJoin средняя, но производственные затраты и сложность разработки довольно низкие, а регуляторная дружелюбность относительно высока. Технология кольцевой подписи обеспечивает высокую конфиденциальность, но с большими производственными затратами, средней сложностью разработки и низкой регуляторной дружелюбностью. zk-SNARKs и zk-STARKs могут предложить высокую конфиденциальность, но с высокой сложностью разработки, при этом zk-STARKs имеют относительно более высокие производственные затраты.

Хотя технологии TEE предлагают высокий уровень конфиденциальности, низкие накладные расходы и низкую сложность разработки, они также имеют риски зависимости от оборудования. Хотя технологии MPC обладают высоким уровнем конфиденциальности, как правило, имеют высокие накладные расходы и высокую сложность разработки. В плане дружелюбности к регулированию, кроме низкой по сравнению с другими технологиями, уровень дружелюбности к регулированию составляет средний уровень.

Сравнение основных технологий конфиденциальности блокчейна:

Направления и тенденции будущего развития

Эволюция технологий конфиденциальности идет в двух основных направлениях: повышение производительности и расширение применения. В плане производительности аппаратное ускорение и оптимизация алгоритмов преодолевают瓶颈, возникающие при генерации доказательств ZKP. Введение специализированного оборудования (таких как FPGA и ASIC) может сократить время генерации доказательства с минут до секунд, что позволит сделать конфиденциальные транзакции действительно «практичными».

С точки зрения приложений, технологии конфиденциальности выходят за рамки простых сценариев перевода, расширяясь на более сложные финансовые взаимодействия. Приложения конфиденциального DeFi позволяют пользователям участвовать в кредитовании, торговле и ликвидности, защищая при этом свою конфиденциальность. Потребности в защите конфиденциальности на уровне корпораций также способствуют развитию технологий, особенно в области защиты коммерческой тайны и финансовой конфиденциальности. С развитием многосетевой экосистемы протоколы конфиденциальности на межсетевом уровне становятся новым технологическим фронтом, и сохранение состояния конфиденциальности при трансфере активов между сетями становится важной задачей.

Более того, стоит отметить, что технологии конфиденциальности эволюционируют от «скрытия транзакций» к «универсальным вычислениям конфиденциальности». Объединив технологии, такие как федеративное обучение и полностью однородное шифрование, сети конфиденциальных вычислений поддерживают более широкий спектр приложений, таких как конфиденциальное машинное обучение и конфиденциальный анализ данных. Эта эволюция означает, что технологии конфиденциальности теперь могут защищать не только потоки средств, но и целый процесс вычисления и сами данные.

Для реализации этих амбиций стандартизация и взаимодействие являются ключевыми. Отрасль продвигает единые межсетевые протоколы конфиденциальности и стандартные интерфейсы, что поможет преодолеть барьеры между различными системами конфиденциальности, снизить порог интеграции для разработчиков и способствовать совместному развитию всей экосистемы.

В то же время регуляторная среда постепенно адаптируется к развитию технологий конфиденциальности. Технологии выборочного раскрытия обеспечивают новые возможности для баланса между конфиденциальностью и соблюдением — нулевые знания позволяют доказать соответствие регуляторным требованиям, защищая при этом конфиденциальность. Этот технологический путь помогает установить более сбалансированную регуляторную структуру, позволяя технологиям конфиденциальности быть не противником регулирования, а новым инструментом для достижения прозрачности соблюдения.

Заключение

Эволюция технологий конфиденциальности блокчейна по своей сути представляет собой переход от «пассивного противодействия анализу на цепочке» к «активной криптографической защите». От изоляции адресов Bitcoin до смешивания CoinJoin и до полного скрытия всех элементов с помощью доказательств нулевых знаний, каждый шаг повышает уровень защиты конфиденциальности и надежности.

В этом процессе доказательства нулевых знаний проявляют уникальную стратегическую ценность. Их ключевое преимущество заключается в способности выборочного раскрытия — пользователи могут, защищая такие ключевые данные, как контрагенты и суммы, доказать внешнему миру действительность или соответствие транзакции. Эта способность объединяет обязательные конфиденциальные монеты (полностью скрытые, трудные для регулирования) и прозрачные публичные цепи (недостаток конфиденциальности), предлагая технологический путь для баланса между конфиденциальностью и соблюдением.

Отсутствие необходимости в доверительной установке и квантовая стойкость zk-STARKs обеспечивают долгосрочную безопасность для следующего поколения конфиденциальной инфраструктуры. Более того, универсальность ZKP позволяет расширить функции конфиденциальности от базового уровня транзакций до уровня приложений смарт-контрактов, открывая новую парадигму программируемой конфиденциальности.

Тем не менее, случай с санкциями Tornado Cash выявляет ключевой риск: хотя код протокола нельзя заблокировать, централизованный уровень доступа к инфраструктуре все еще является слабым звеном. Подчинение основных провайдеров узлов регуляторному давлению фактически ограничивает доступ обычных пользователей к децентрализованным инструментам конфиденциальности. Это напоминает нам о том, что настоящая децентрализация требует не только устойчивости на уровне протоколов, но и децентрализации на уровне инфраструктуры.

Смотрим в будущее: высокопроизводительные решения конфиденциальности будут двигаться к смешанной архитектуре ZKP с TEE/MPC. ZKP обеспечивает минимизацию доверия и проверяемость, в то время как TEE или MPC берут на себя высокопроизводительные вычисления и управление ключами, оптимизируя пользовательский опыт при сохранении безопасности.

Для политиков важно осознавать, что технологии конфиденциальности, особенно нулевые знания, не являются инструментом для уклонения от регулирования, а новым типом криптографического решения для достижения прозрачности регулирования. Технологии выборочного раскрытия позволяют пользователям доказать соответствие, защищая при этом конфиденциальность, что предоставляет технологическую основу для создания более сбалансированной регуляторной структуры.