В мире блокчейн произошла шокирующая кража: один из "китовых" инвесторов в области криптовалют потерял 50 миллионов долларов (примерно 360 миллионов юаней) всего за несколько секунд. Не было сложных уязвимостей в коде, не было брутфорс-атак; хакер просто использовал одно из психологических предубеждений человека, чтобы совершить этот идеальный грабеж.

Как же кит попал в ловушку?

Весь процесс напоминал высокоинтеллектуальный криминальный фильм, хакер продемонстрировал высокий уровень автоматизации и способности к психологической манипуляции.

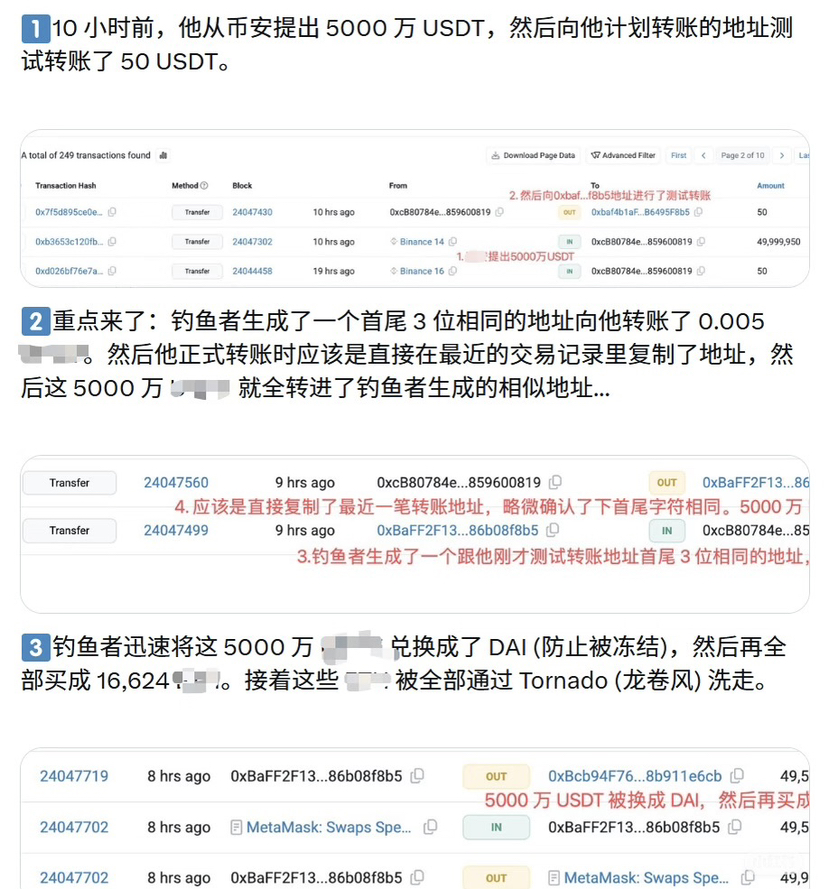

Кит вывел 50 миллионов USDT с биржи Binance на свой кошелек. Для безопасности он сначала перевел небольшую сумму на целевой адрес (50 USDT) для тестирования. — Этот шаг выглядел профессионально и осторожно.

Автоматизированная программа хакера (Bot) круглосуточно отслеживает крупные изменения на блокчейне. В момент, когда кит отправляет тестовые средства, хакерская программа немедленно генерирует "поддельный адрес". Первые и последние символы этого поддельного адреса полностью совпадают с реальным целевым адресом кита. Хакер использует этот поддельный адрес, чтобы перевести киту ничтожную сумму (0.005 USDT).

Этот небольшой зачисление позволило поддельному адресу появиться на первой позиции в "недавних транзакциях" кита. Когда кит переводил 50 миллионов, он привычно скопировал последний адрес из истории транзакций (ошибочно полагая, что это тот адрес, который он только что тестировал). В результате 50 миллионов долларов мгновенно попали в карман хакера.

После того как хакер успешно завершил операцию, он быстро обменял USDT (которые могут быть заморожены централизованными учреждениями) на DAI (децентрализованная стабильная монета) и распределил через Tornado Cash (миксер), полностью прервав отслеживание.

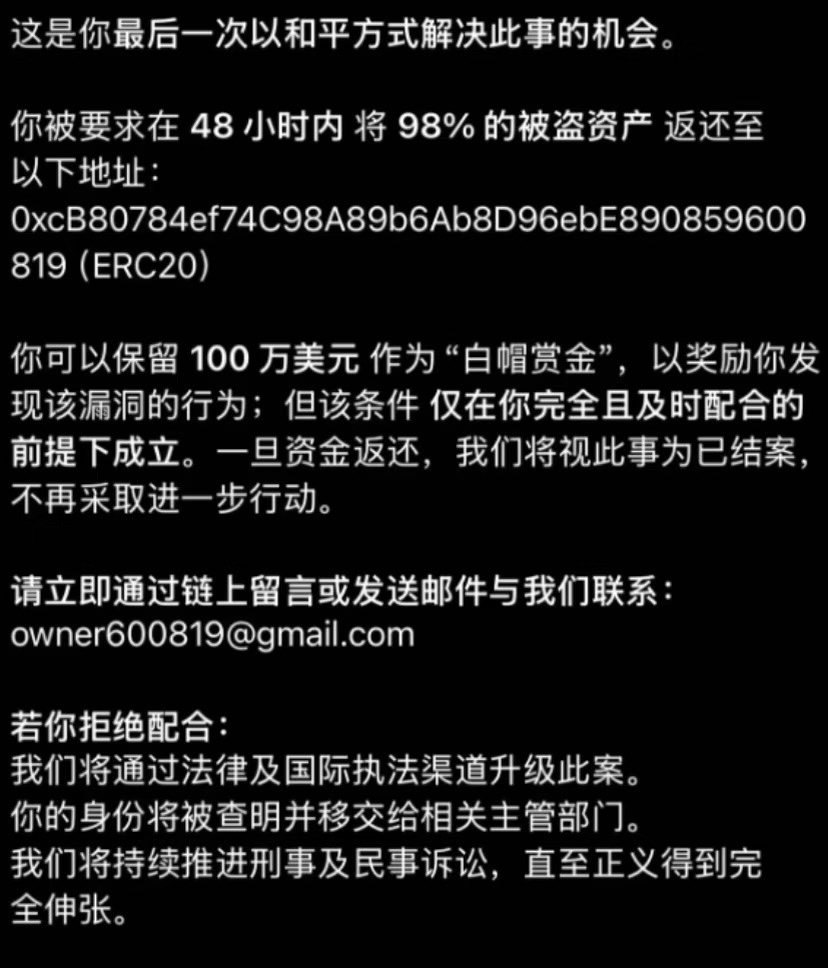

Кит после инцидента отправил сообщение в блокчейн, заявив, что "полиция уведомлена, местоположение установлено", и дал хакеру 48 часов на возврат средств, пообещав 1 миллион долларов (2%) в качестве вознаграждения, иначе дело попадет в суд. Но для специалистов это больше похоже на бессильное запугивание.

Это не просто мошенничество, это психологическая игра.

С финансовой и технологической точки зрения этот случай раскрывает три глубоких основные логики:

1. "Отравление адреса" и эффект начала и конца (Address Poisoning)

Это основной метод атаки. В сценариях блокчейна (а также во многих банковских переводах) аккаунт/адрес представляет собой очень длинную строку случайных символов.

Человеческий мозг не может обрабатывать слишком длинные случайные числа, мы привыкли проверять первые 3 и последние 3 цифры для подтверждения согласованности.

Хакеры могут сгенерировать одинаковый адрес с обоих концов за очень низкую стоимость (сила вычислений), но используя "когнитивную лень" жертвы, они могут получить 50 миллионов долларов прибыли. Это стратегия атаки с очень высоким соотношением прибыли к убыткам.

2. Ловушки мышления системы I против системы II

Лауреат Нобелевской премии по экономике Даниэль Канеман предложил теорию быстрого и медленного мышления:

- Во время тестового перевода кит использует систему II (медленное мышление), рационально и осторожно.

- Во время официального перевода, так как только что тест был успешным, кит расслабил бдительность, переключившись на систему I (быстрое мышление), полагаясь на интуицию и привычки (копируя недавние записи).

Хакеры используют момент расслабления после осторожности, это самый легкий момент для ошибок всех трейдеров и инвесторов.

3. Централизация и децентрализация в игре активов

Действия хакера после успешного завершения операции очень профессиональны:

- USDT (Tether): принадлежит централизованным активам, эмитент Tether имеет право замораживать средства на затронутом адресе.

- DAI: принадлежит децентрализованным активам, не может быть заморожен единым учреждением.

Хакер мгновенно обменял DAI, продемонстрировав сильную осведомленность о рисках ликвидности — прежде чем регуляторы успели отреагировать, он изменил природу активов с "замороженных" на "незамороженные".

Как обычные люди могут извлечь уроки из управления рисками?

Хотя это пример из области криптовалют, его логика управления рисками применима ко всем финансовым операциям, крупным переводам и даже бизнес-решениям.

1. Установить механизм проверки "нулевого доверия" (SOP)

Независимо от того, делаете ли вы заказ через программу торговли акциями или переводите в банке, никогда не полагайтесь на "историю" или "буфер обмена".

Создайте независимую "белую книгу" или "контактный список". При переводе копируйте информацию из надежного источника (например, оригинала контракта, официального приложения), а не из недавних операций.

Не смотрите только на начало и конец. Метод проверки средней позиции безопаснее, чем метод проверки начала и конца, поскольку хакерам трудно столкнуться с тем же адресом в середине.

2. Будьте осторожны с "малыми помехами".

Если ваш счет внезапно получает небольшие средства от неизвестного источника, небольшие возвраты или странные аирдропы, это обычно не удача, а метка.

Это похоже на злонамеренный клик ваших конкурентов по вашей рекламе или отправку вам фишинговых писем. Любые непрошенные "подарки с неба" должны рассматриваться как потенциальные сигналы атаки.

3. "Золотой период блокировки" во время возникновения риска

Кит проиграл в скорости реакции после перевода, которая была медленнее, чем скорость хакера по отмыванию денег.

Если вы управляете крупными активами, необходимо заранее предусмотреть план действий в экстренной ситуации. Как только произойдет ошибка, немедленно свяжитесь с эмитентом (например, банком, брокером, Tether), чтобы заморозить средства, а не отправляйте сообщения в социальные сети или пишите угроза. В финансовом мире контроль (заморозка средств) гораздо важнее, чем право на взыскание (юридические иски).

Резюме

Этот учебный сбор в 50 миллионов долларов говорит нам:

В цифровую финансовую эпоху самой большой уязвимостью всегда является человек. Технология может зашифровать активы, но не может зашифровать нашу небрежность. Независимо от того, занимаетесь ли вы инвестициями в акции или управлением бизнесом, соблюдение строгих операционных процессов (SOP) всегда является самым низким способом противодействия неопределенности.