Los piratas informáticos de Corea del Norte robaron más de 300 millones de dólares haciéndose pasar por contactos de confianza en el sector en reuniones ficticias a través de Zoom y Microsoft Teams.

Los atacantes secuestran cuentas de Telegram, utilizan videos reciclados y fabrican fallos técnicos para engañar a las víctimas para que instalen malware que roba criptomonedas.

Como resultado, los investigadores de seguridad advierten que ahora se debe considerar cualquier solicitud para descargar software durante una llamada en vivo como un ataque activo.

Los delincuentes cibernéticos en Corea del Norte han hecho un giro estratégico en sus campañas de ingeniería social. Robaron más de 300 millones de dólares al hacerse pasar por personas de confianza en el sector en reuniones de video falsas.

El investigador de seguridad Taylor Monahan de la empresa Metamask, conocida como "Taifano", reveló que hay un plan fraudulento elaborado que se basa en "engaños prolongados" dirigido a gerentes de empresas de criptomonedas. $JTO

Cómo las reuniones falsas de Corea del Norte agotan las carteras de criptomonedas.

Monahan dijo que esta campaña es diferente de los ataques recientes que se basaron en inteligencia artificial y "deepfake".

En cambio, depende de un método más simple basado en hackear cuentas de Telegram y usar grabaciones de video reutilizadas de entrevistas reales.

El ataque generalmente comienza después de que los piratas informáticos toman el control de una cuenta de Telegram confiable, a menudo perteneciente a un inversionista o persona que se ha encontrado previamente con la víctima en una conferencia. $YNE

Luego, los atacantes aprovechan el historial de chat anterior para parecer confiables, y luego dirigen a la víctima a una llamada de video a través de Zoom o Microsoft Teams mediante un enlace oculto.

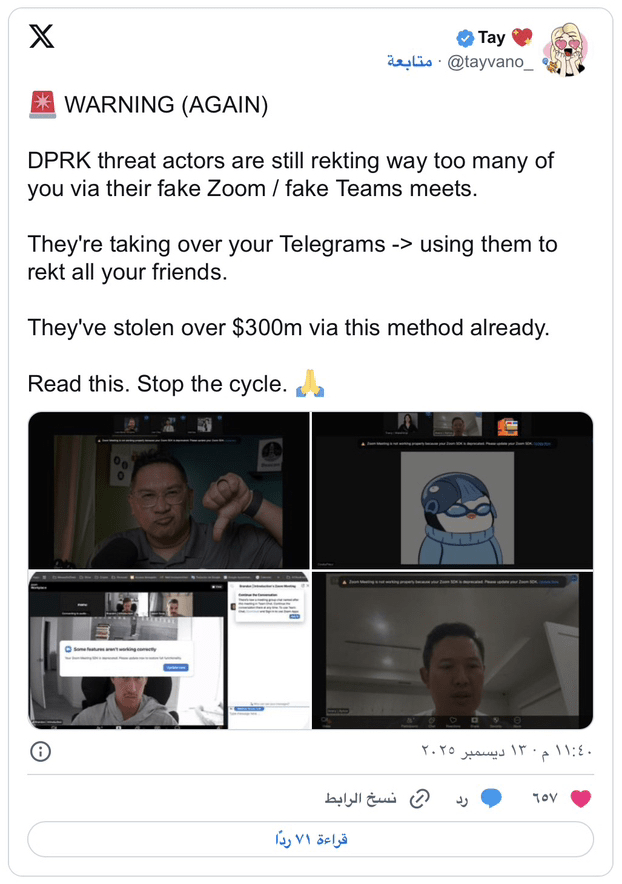

Una vez que comienza la reunión, la víctima ve lo que parece ser una transmisión de video en vivo de su contacto. Pero en realidad, a menudo es una grabación reutilizada de un pódcast o una aparición pública.

La momento decisivo suele llegar después de simular un problema técnico.

Después de señalar problemas de audio o video, el atacante insta a la víctima a restablecer la conexión descargando un script específico o actualizando un kit de herramientas de desarrollo, o SDK. El archivo que se carga en esta etapa contiene la carga maliciosa.

Una vez instalado, el software malicioso—frecuentemente un acceso remoto (RAT)—le da al atacante control total.

Desvían carteras de criptomonedas y transfieren datos sensibles, incluidos protocolos de seguridad internos y tokens de sesiones de Telegram, que luego se utilizan para apuntar a las siguientes víctimas en la red.

Dada esta situación, Monahan advirtió que este método en particular explota la cortesía profesional como arma.

Los piratas informáticos se basan en la presión psicológica resultante de una "reunión de trabajo" para empujar a la víctima a tomar una decisión errónea, convirtiendo una solicitud de ayuda de rutina en una violación de seguridad catastrófica.

Los participantes del sector ahora deben considerar cualquier solicitud para descargar software durante la llamada como un indicador de un ataque activo.

Al mismo tiempo, la estrategia de "reuniones falsas" es parte de un ataque más amplio por parte de actores de la República Popular Democrática de Corea (DPRK). Robaron cerca de 2 mil millones de dólares de este sector durante el año pasado, incluido el hackeo de Paybit. $ZKC

#HackerNews #BinanceSquareFamily #BinanceSquare #newscrypto #NewsAboutCrypto