A principal vantagem da tecnologia blockchain reside em seu mecanismo de livro-razão descentralizado e público, que garante que o sistema possa manter um alto nível de auditabilidade e integridade das transações sem a necessidade de confiar em intermediários de terceiros. No entanto, o design de transparência também tem suas limitações, pois sacrifica a privacidade financeira dos usuários. Em blockchains públicas, cada transação, cada saldo de endereço e histórico são registrados permanentemente e visíveis para todos.

Para os indivíduos, a falta de privacidade significa que hábitos de consumo, fontes de renda, portfólios e até mesmo redes sociais podem ser analisados na blockchain. No mundo real, a exposição total das informações financeiras pode trazer desvantagens competitivas nos negócios e até resultar em riscos de segurança, como extorsão direcionada a pessoas de alta renda. A busca por privacidade não é apenas para escapar da regulamentação, mas surge da necessidade essencial de controle das informações financeiras, que é a chave para garantir a segurança dos bens pessoais e os segredos comerciais.

O dilema, a necessidade e o paradigma da privacidade em blockchain

À medida que a tecnologia de análise on-chain continua a amadurecer, a tecnologia de privacidade em blockchain está passando de uma defesa passiva para salvaguardas criptográficas proativas.

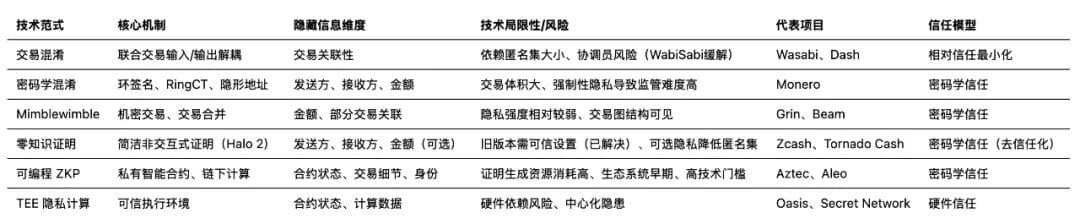

As primeiras tecnologias de privacidade focavam-se principalmente na ofuscação, visando quebrar a relação causal entre as entradas e saídas das transações. O protocolo CoinJoin é um exemplo desse tipo de tecnologia, dificultando que observadores externos determinem o fluxo real de fundos ao misturar múltiplas transações.

Tecnologias mais avançadas permitem o ocultamento de elementos, escondendo os três elementos principais de uma transação no nível do protocolo: a identidade do remetente, a identidade do destinatário e o valor da transação.

Assinaturas em anel e provas de conhecimento zero são exemplos típicos desse tipo de tecnologia. O Monero oculta o remetente usando assinaturas em anel, enquanto o Zcash oculta todos os elementos da transação usando provas de conhecimento zero.

O paradigma mais recente é a computação de privacidade de propósito geral, que não se limita mais a ocultar dados de transações, mas utiliza métodos criptográficos para proteger a privacidade de cálculos complexos na blockchain e estados de contratos inteligentes. Blockchains públicas focadas em privacidade, como a Aztec Network e a Aleo, estão explorando essa direção.

Do ponto de vista da proteção da privacidade, a tecnologia blockchain aborda principalmente quatro tipos de problemas.

① A privacidade da identidade é o requisito mais básico, impedindo que as identidades reais das partes envolvidas na transação sejam vinculadas. Dados transparentes, como os do Bitcoin, apresentam deficiências óbvias nesse aspecto, visto que empresas de análise como a Chainalysis podem facilmente associar endereços a identidades reais.

② Privacidade das transações: Detalhes específicos, como valores das transações e tipos de ativos, devem ser mantidos em sigilo. Isso é crucial para proteger segredos comerciais e a privacidade financeira pessoal. A estratégia de investimento de uma empresa ou a situação financeira de um indivíduo não devem ser expostas publicamente.

③ Proteção da privacidade da rede, incluindo metadados da rede, como endereços IP e geolocalização. Mesmo que essas informações não estejam presentes nos dados on-chain, o vazamento de metadados em nível de rede ainda pode levar à desanonimização. Ao analisar os padrões de retransmissão de transações da rede P2P do Bitcoin, os endereços podem ser mapeados para IPs com uma taxa de sucesso superior a 50% em alguns casos.

④ Proteção da privacidade de dados: Privacidade de dados durante a execução de contratos inteligentes. Este é o cerne da privacidade programável, permitindo que cálculos complexos sejam realizados enquanto os dados são protegidos. Aplicativos DeFi focados em privacidade estão explorando essa área.

As tecnologias de privacidade estão passando da análise da cadeia de dependências para a utilização de salvaguardas fundamentais fornecidas por mecanismos criptográficos.

O "pseudoanonimato" do Bitcoin e o ataque e defesa do rastreamento on-chain.

O Bitcoin é frequentemente percebido erroneamente como uma moeda anônima, mas na verdade é um sistema pseudoanônimo. Embora os registros de transações estejam associados apenas a um endereço de carteira composto por caracteres alfanuméricos, e não ao nome real do usuário, esses registros permanecem permanentemente no blockchain público e podem ser rastreados a qualquer momento. Esse design transparente garante a integridade do sistema Bitcoin, mas ao custo do anonimato.

O pseudoanonimato do Bitcoin é sistemicamente frágil. Quando um usuário utiliza o mesmo endereço Bitcoin várias vezes, qualquer pessoa pode rastrear as transações associadas a esse endereço, simplificando a análise dos fluxos de fundos. Mais grave ainda, se um usuário compra Bitcoin por meio de uma corretora centralizada que esteja em conformidade com as regulamentações KYC (Conheça Seu Cliente), sua verdadeira identidade será diretamente vinculada ao endereço de sua carteira, formando uma cadeia de rastreabilidade transparente.

Essas características fazem do Bitcoin uma das criptomoedas mais rastreáveis.

As autoridades policiais utilizaram análises de blockchain para rastrear e desmantelar o mercado Silk Road, identificando seu criador, Ross Ulbricht. No ataque de ransomware Colonial Pipeline, o FBI recuperou aproximadamente US$ 2,3 milhões em ativos de Bitcoin. Esses casos demonstram a eficácia do rastreamento on-chain no mundo real.

O núcleo da análise on-chain reside na análise de clusters, que visa conectar endereços de transações aparentemente não relacionados e classificá-los como pertencentes à mesma entidade ou usuário. Plataformas de análise profissionais (como Chainalysis, Elliptic e CipherTrace) utilizam essa tecnologia para rastrear o fluxo de fundos entre entidades.

No modelo UTXO (Unspent Transaction Output) do Bitcoin, uma transação geralmente produz "troco", que é devolvido a um novo endereço. Algoritmos de agrupamento podem agrupar múltiplos endereços de entrada em um único proprietário ao detectar esse padrão de transação. Os analistas também utilizam pistas comportamentais, como horário da transação, valores típicos de transferência e padrões recorrentes, para aprimorar a precisão e a confiabilidade da análise de agrupamento.

Ferramentas de análise de empresas como a Chainalysis já são capazes de identificar associações de endereços com um grau de precisão bastante elevado. Algumas plataformas de análise conseguem atingir taxas de precisão de agrupamento superiores a 80%, o que é suficientemente eficaz para cenários de aplicação da lei e conformidade.

Ataques de desanonimização mais profundos não se baseiam apenas em dados de registros públicos, mas também exploram vazamentos de metadados na camada da rede P2P do Bitcoin.

As informações de retransmissão de transações são usadas para mapear diretamente os endereços Bitcoin aos endereços IP que iniciam as transações. Os pesquisadores inferem os endereços IP dos iniciadores de transações analisando padrões de retransmissão incomuns no tráfego de transações em tempo real, como transações de retransmissão única ou retransmissões incomuns.

Este estudo demonstrou a eficácia do ataque através da coleta de dados por meio de um cliente Bitcoin personalizado e da utilização de um algoritmo heurístico para mapeamento de IPs. Mesmo com um alto nível de precisão (por exemplo, 90% de confiança), centenas de pares de mapeamento (endereço Bitcoin, IP) com alta probabilidade de serem encontrados; se o requisito de precisão fosse reduzido para 50%, mais de 1000 pares de mapeamento seriam descobertos. Notavelmente, a grande maioria desses mapeamentos originou-se de tráfego de transações incomum.

A proteção de privacidade do Bitcoin sofre de falhas sistêmicas não apenas no nível do livro-razão, mas também no nível da rede, onde existem vazamentos de metadados. Mesmo os usuários mais cautelosos podem ter a identidade do iniciador da transação exposta se não protegerem a camada de transporte da rede (como, por exemplo, usando o Tor).

Tecnologias de privacidade eficazes devem incorporar mecanismos de prevenção ao vazamento de metadados desde a concepção inicial do protocolo.

A proteção da privacidade em nível de rede exige múltiplas camadas de defesa: usar Tor ou VPN para ocultar endereços IP, usar conexões criptografadas para impedir a análise do tráfego e usar protocolos como o Dandelion++ para aprimorar os mecanismos de propagação de transações e reduzir vazamentos de metadados. Criptomoedas focadas em privacidade, como o Monero, integram essas proteções no nível do protocolo, enquanto os usuários de Bitcoin precisam configurá-las ativamente para obter proteção semelhante.

Ofuscação de transações e desacoplamento de entrada/saída

Para combater ataques de agrupamento provenientes de análises on-chain, as primeiras soluções de privacidade focaram na ofuscação da blockchain, sendo o protocolo CoinJoin a tecnologia mais representativa.

CoinJoin é um tipo especial de transação Bitcoin que permite que vários participantes colaborem em uma única transação. Cada participante fornece seus fundos como entrada e um novo endereço como saída. O objetivo principal é quebrar a correlação determinística entre entradas e saídas, misturando fundos de várias partes na mesma transação, tornando impossível para um observador externo determinar qual entrada "pagou" por qual saída.

As limitações dos protocolos CoinJoin tradicionais são óbvias. As primeiras implementações geralmente exigiam que os participantes fornecessem a mesma quantia para garantir a ocultação da transação, o que limitava sua flexibilidade. Se um usuário quisesse misturar 0,5 bitcoins, ele precisava encontrar outros usuários que também quisessem misturar 0,5 bitcoins, o que era inconveniente na prática.

Mais importante ainda, há a questão da confiança no coordenador. É preciso confiar no coordenador para que ele organize as transações. Embora um coordenador não possa desviar fundos, ele pode registrar dados correlacionados de entrada e saída, comprometendo assim a privacidade. Se o coordenador for comprometido ou colaborar com outras instituições, a privacidade do usuário fica completamente exposta.

O protocolo WabiSabi da Wasabi Wallet representa um avanço significativo na tecnologia CoinJoin, alcançando progressos importantes na mistura de valores variáveis e na minimização da necessidade de confiança. Além da Wasabi Wallet, a Samourai Wallet é outra implementação importante do CoinJoin, oferecendo a funcionalidade de mistura Whirlpool, que suporta a mistura de pools com valores variados.

O protocolo WabiSabi consegue desacoplar o coordenador de mistura de moedas por meio de um sistema de credenciais criptográficas e uma tecnologia de isolamento de identidade de rede. Mesmo que o coordenador possa ver os endereços de entrada e saída, ele não pode vinculá-los, quebrando assim a associação entre entrada e saída e garantindo o anonimato. Isso melhora significativamente a resistência do CoinJoin à associação e à censura.

O PrivateSend, oferecido pela Dash, é um recurso opcional de privacidade que utiliza a tecnologia de mistura CoinJoin para alcançar velocidades mais rápidas e uma experiência de usuário mais simples.

A implementação do Dash depende de sua rede exclusiva de masternodes. Masternodes são servidores que executam uma cópia completa do blockchain do Dash. Eles garantem desempenho e funcionalidade ao fazerem staking de 1.000 DASH e recebem 45% das recompensas de bloco como pagamento por fornecerem serviços como PrivateSend e InstantSend.

O modelo de mistura de moedas com incentivos econômicos introduz riscos de centralização. Embora a exigência de 1000 DASH como garantia tenha como objetivo impedir a proliferação da rede, ela também pode levar à centralização das operações dos masternodes, resultando em um pequeno número de entidades controlando a maioria deles. Essa centralização das operações pode aumentar a probabilidade de conluio entre os operadores de masternodes para registrar ou censurar transações de mistura de moedas.

Dash sacrifica parte da descentralização em prol da velocidade e facilidade de uso na mistura de moedas, tornando seu modelo de privacidade menos resistente à censura do que esquemas como o WabiSabi, que se baseiam puramente em criptografia e isolamento de rede P2P. A chave para a evolução do WabiSabi reside na eliminação da confiança no coordenador; ele utiliza métodos criptográficos para desacoplar entradas e saídas na camada de protocolo, evitando assim os riscos de centralização inerentes à dependência do Dash em uma camada de incentivo econômico.

Uma inovação criptográfica com todos os elementos ocultos

Garantias de privacidade mais robustas do que a mistura de moedas exigem o ocultamento de todas as informações críticas sobre as transações. Alguns projetos têm recorrido a técnicas criptográficas aplicadas mais sofisticadas.

Monero é um representante da privacidade obrigatória, dedicada a ocultar o remetente, o destinatário e o valor de uma transação.

O Monero utiliza a tecnologia de assinatura em anel para garantir o anonimato do remetente.

A ideia central das assinaturas em anel é que o signatário seleciona um conjunto de saídas de outras transações na blockchain (chamadas de "isca" ou "saídas híbridas") e oculta sua saída verdadeira dentro do anel. O validador pode confirmar que a assinatura vem de um membro do anel, mas não pode determinar qual especificamente.

O signatário gera uma assinatura usando sua própria chave privada e as chaves públicas dos outros membros do anel, tornando impossível para o verificador distinguir o signatário real. O tamanho do anel afeta diretamente o nível de privacidade: quanto maior o anel, melhor o resultado real é ocultado, mas maior o custo computacional.

O Monero usa atualmente um anel com 11 saídas por padrão, mas os usuários podem aumentar manualmente o tamanho do anel para melhorar a proteção da privacidade.

Monero não envia fundos para endereços públicos fixos. Em vez disso, o remetente gera um endereço único e sigiloso para cada transação. Esse endereço é gerado usando as chaves públicas tanto do remetente quanto do destinatário, mas somente o destinatário pode reconhecer e gastar os fundos.

O destinatário gera um par de chaves (chave de visualização e chave de gasto) e envia a chave pública de visualização ao remetente. O remetente usa a chave pública de visualização do destinatário e sua própria chave privada para gerar um endereço oculto exclusivo. O destinatário examina o blockchain, usa a chave de visualização para identificar suas próprias transações e, em seguida, usa a chave de gasto para desbloquear os fundos.

Mesmo que o mesmo destinatário receba várias transações, cada transação usa um endereço diferente e não pode ser associada a outra.

O Ring Confidential Transactions (RingCT) resolveu o problema da divulgação pública dos valores das transações no Monero original. Ele utiliza compromissos criptográficos para ocultar os valores das transações, permitindo que a rede verifique se a soma dos valores de entrada é igual à soma dos valores de saída.

O remetente gera um compromisso monetário para cada entrada e saída, o que garante matematicamente que a soma das entradas seja igual à soma das saídas, mas não revela os valores específicos. Os nós de verificação precisam apenas verificar a relação matemática dos compromissos, sem necessidade de conhecer os valores reais.

Essa funcionalidade é um requisito obrigatório para todas as transações na rede Monero desde setembro de 2017.

Embora o Monero ofereça forte proteção de privacidade por padrão, seu tamanho de transação relativamente grande e o tempo de geração de provas limitam sua escalabilidade. Uma transação típica em Monero tem cerca de 2 a 3 KB, muito maior do que os aproximadamente 250 bytes do Bitcoin.

Além disso, seus recursos de privacidade obrigatórios fizeram com que o Monero fosse submetido a um escrutínio regulatório mais rigoroso, com algumas corretoras e reguladores adotando uma abordagem cautelosa em relação à criptomoeda.

Zcash é a primeira criptomoeda a adotar amplamente provas de conhecimento zero, e sua tecnologia principal é o zk-SNARKs.

Os zk-SNARKs permitem que os provadores demonstrem a veracidade de uma afirmação aos verificadores sem revelar qualquer informação além da validade dessa afirmação. Em outras palavras, permite provar "Eu sei a resposta" sem precisar enunciar a resposta em si.

No Zcash, a aplicação de zk-SNARKs permite que as transações sejam totalmente criptografadas no blockchain, enquanto ainda são validadas por meio de regras de consenso da rede. Isso significa que o Zcash pode comprovar a propriedade de ativos e verificar as regras da transação mesmo sem conhecer o remetente, o destinatário ou o valor específico da transação.

Os fundamentos matemáticos dos zk-SNARKs envolvem conceitos criptográficos avançados, como criptografia de curva elíptica, emparelhamento bilinear e compromissos polinomiais. Seu fluxo de trabalho é o seguinte:

A afirmação a ser provada é transformada em um sistema de restrições polinomiais. O provador usa informações privadas para gerar uma prova concisa de que conhece uma solução que satisfaz as restrições. O verificador usa parâmetros públicos para verificar rapidamente a validade da prova sem precisar conhecer as informações privadas.

As principais características dos zk-SNARKs incluem: nenhuma informação é revelada, e os validadores só podem confirmar a afirmação como verdadeira, mas não podem obter nenhuma informação adicional; o tamanho da prova é pequeno (geralmente algumas centenas de bytes) e a velocidade de verificação é rápida (geralmente apenas alguns milissegundos), tornando-o muito adequado para verificação rápida de consenso on-chain; o provador só precisa enviar uma mensagem para o validador, sem a necessidade de múltiplas comunicações de ida e volta, tornando-o adequado para ambientes de rede assíncronos.

O Zcash oferece um modo de privacidade opcional, com dois tipos de endereço: Endereço Transparente: Semelhante ao Bitcoin, as transações e os saldos são visíveis publicamente. Endereço Privado: Oculta o remetente, o destinatário e o valor da transação.

O design opcional visa aprimorar a usabilidade e a flexibilidade de conformidade do Zcash. No entanto, essa compensação também apresenta novos desafios: se um grande número de usuários ainda usar endereços transparentes, o grupo de usuários que usa endereços mascarados (o conjunto de anonimato) será relativamente pequeno e facilmente distinguível e rastreado, diluindo assim o efeito geral de proteção da privacidade.

O uso de endereços mascarados na rede Zcash permaneceu em um nível baixo por muito tempo, o que de fato limitou a eficácia real de sua proteção de privacidade. Em contraste, a privacidade obrigatória do Monero, embora sob pressão regulatória, possui um conjunto maior de anonimato e uma proteção de privacidade mais eficaz.

A tecnologia zk-SNARKs enfrentou um desafio fundamental em seus estágios iniciais: a configuração confiável.

Os primeiros esquemas zk-SNARK exigiam a geração de um conjunto de parâmetros públicos, ou os "parâmetros públicos" do sistema. Se os números aleatórios secretos (ou "lixo tóxico") usados para gerar esses parâmetros não fossem completamente destruídos, um agente malicioso que possuísse esses parâmetros secretos poderia gerar provas válidas falsificadas. No contexto do Zcash, isso permitiria que atacantes criassem uma quantidade ilimitada de moeda falsa do nada.

Para lidar com essa questão de confiança, o Zcash inicialmente empregou um complexo ritual de computação multipartidária (MPC) para gerar parâmetros públicos e garantir a destruição de números aleatórios secretos. Apesar do rigoroso design do ritual, a dependência da confiança no processo de configuração inicial permanece uma vulnerabilidade potencial no modelo de confiança descentralizado do Zcash.

A equipe do Zcash resolveu esse problema com sucesso ao introduzir o protocolo Halo 2, baseado em provas recursivas.

Na atualização Network Upgrade 5 (NU5) em maio de 2022, o Zcash adotou o protocolo de pagamento protegido Orchard, que utiliza o sistema de prova Halo 2.

O protocolo Halo 2 é um zk-SNARK que não requer uma configuração confiável. Ele obtém provas seguras por meio da combinação recursiva de provas sem a necessidade de uma string de referência pública, eliminando efetivamente a exigência de uma configuração confiável.

A introdução do Halo 2 aborda a principal fragilidade da tecnologia ZKP em seu modelo de confiança descentralizado, tornando o Zcash uma primitiva de privacidade sem confiança com maior segurança e potencial de descentralização. Outros projetos baseados em ZKP também seguirão essa abordagem.

Mimblewimble, proposto por um desenvolvedor anônimo em 2016, é um protocolo de privacidade relativamente simples. Grin e Beam são duas implementações de criptomoedas focadas em privacidade, baseadas no protocolo Mimblewimble.

A Mimblewimble garante a privacidade por meio de duas tecnologias principais. Transações confidenciais utilizam compromissos de Pedersen para ocultar os valores das transações, de forma semelhante ao RingCT do Monero, porém com uma implementação mais simples. A fusão de transações combina múltiplas transações por meio do mecanismo CoinJoin, eliminando a dependência entre entrada e saída.

A característica única do Mimblewimble é sua capacidade de fusão de transações: múltiplas transações podem ser combinadas em uma transação maior sem revelar estados intermediários. Isso permite que o blockchain comprima dados históricos de forma mais eficiente, mantendo a privacidade. O tamanho do blockchain do Grin pode ser reduzido em aproximadamente 90% em comparação com o Bitcoin, uma vantagem significativa para blockchains de longa duração.

As vantagens do protocolo Mimblewimble residem em sua simplicidade e escalabilidade. Comparadas às assinaturas em anel do Monero, as transações Mimblewimble são menores e a verificação é mais rápida. No entanto, sua proteção de privacidade é relativamente fraca: embora o valor seja oculto, a estrutura do grafo de transações ainda é visível e os relacionamentos entre as transações podem ser inferidos por meio de análises avançadas. Além disso, o protocolo Mimblewimble exige interação entre o remetente e o destinatário para concluir a construção e a assinatura da transação, o que aumenta a complexidade e não é amigável para usuários comuns. Embora a interação possa ser realizada de forma assíncrona (como por meio de transferência de arquivos), isso ainda requer coordenação entre as duas partes e não permite o envio unidirecional e instantâneo de transações como no Bitcoin.

Grin e Beam diferem em sua implementação: Grin adota um modelo de desenvolvimento orientado pela comunidade, enfatizando a descentralização e a criação justa de novas contas; Beam, por outro lado, é operado por uma corporação, proporcionando uma infraestrutura mais robusta e uma melhor experiência do usuário. Os principais desafios que ambos enfrentam são a proteção de privacidade mais fraca em comparação com o Monero e uma base de usuários relativamente menor, o que limita o tamanho do conjunto de anonimato.

A aplicação e a tempestade regulatória das provas de conhecimento zero: uma análise aprofundada do caso Tornado Cash.

Além de sua aplicação em moedas focadas em privacidade, a tecnologia zk-SNARKs também é amplamente utilizada em serviços de mistura de moedas no Ethereum, sendo o mais famoso deles o protocolo Tornado Cash.

Tornado Cash é um protocolo de mistura on-chain não custodial projetado para ocultar a origem dos fundos no Ethereum. Seu mecanismo principal utiliza zk-SNARKs para quebrar a ligação entre os endereços de depósito e saque.

Após um usuário depositar fundos em um contrato inteligente (pool de depósitos), ele recebe um "código secreto". Ao sacar fundos, o usuário não precisa revelar o endereço de depósito original; basta fornecer uma prova de conhecimento zero de que possui um código secreto válido, sem revelar o próprio código ou qualquer outra informação sobre o depósito. Esse mecanismo torna a operação de saque completamente anônima na blockchain e a desvincula do endereço de depósito original.

Como um aplicativo descentralizado implantado no Ethereum, o principal valor do Tornado Cash reside em sua natureza não custodial: os fundos são mantidos por contratos inteligentes, não por entidades centralizadas, e, teoricamente, o protocolo não pode ser desativado ou censurado.

Em agosto de 2022, o Escritório de Controle de Ativos Estrangeiros (OFAC) do Departamento do Tesouro dos EUA impôs sanções a 38 endereços de contratos inteligentes Ethereum associados ao Tornado Cash, marcando a primeira vez que o governo dos EUA impôs sanções a um aplicativo de contrato inteligente.

As sanções impactaram imediata e significativamente a atividade da plataforma. Após a imposição das sanções, a Tornado Cash sofreu uma queda acentuada no volume semanal de negociações, na diversidade de usuários e na utilização geral do protocolo nas blockchains Ethereum, BNB Smart Chain e Polygon. Destacam-se as quedas mais acentuadas e prolongadas em pools de ativos de alto valor (como pools de 100 ETH, 100 BNB ou 100 mil MATIC). Isso demonstra a alta sensibilidade de grandes fundos ou usuários institucionais aos riscos de conformidade e a forte eficácia da dissuasão regulatória.

Embora os contratos inteligentes principais do Tornado Cash sejam implementados na blockchain imutável do Ethereum e o próprio protocolo não possa ser desativado, os canais pelos quais os usuários acessam e interagem expõem sérias vulnerabilidades centralizadas.

Após as sanções, os principais provedores de nós Ethereum, como Infura e Alchemy, rapidamente pararam de dar suporte a solicitações de transação enviadas para endereços Tornado Cash. Como a carteira Ethereum mais usada, MetaMask, depende da Infura por padrão, os usuários do MetaMask também foram proibidos de interagir com o Tornado Cash, a menos que alterassem manualmente as configurações de seus nós ou executassem sua própria infraestrutura. Além disso, o site oficial do Tornado Cash (interface do usuário) foi rapidamente desativado.

Os reguladores exercem dissuasão visando os pontos de acesso à infraestrutura centralizada. Embora o código central do protocolo permaneça operacional, os reguladores efetivamente "limitam o acesso do usuário ao protocolo" ao bloquear o acesso fácil para a maioria dos usuários. As futuras soluções de privacidade devem abordar tanto a segurança criptográfica da camada de protocolo quanto a resistência à censura da camada de acesso.

A imutabilidade do próprio protocolo Tornado Cash foi confirmada; os contratos inteligentes ainda existem e são acessíveis. No entanto, as sanções expuseram um risco sistêmico para todo o ecossistema DeFi: a vulnerabilidade das stablecoins.

Emissores centralizados de stablecoins (como USDC e USDT) congelaram rapidamente os ativos associados a endereços da Tornado Cash após as sanções. Essa ação expôs o controle centralizado sobre a tokenização. Mais grave ainda, como as principais stablecoins descentralizadas (como DAI e FRAX) dependem fortemente do USDC como garantia (normalmente mais de dois terços), o congelamento representa uma ameaça sistêmica significativa à estabilidade financeira de todo o ecossistema DeFi.

Antes das sanções, o volume de negociação semanal do Tornado Cash permanecia ativo e aumentava de forma constante, com seu pool de ativos de alto valor (mais de 100 ETH) sempre ativo, e os usuários podiam acessá-lo por meio de canais convenientes como Infura e MetaMask. Após as sanções, o volume de negociação semanal despencou e continuou a diminuir, com o pool de alto valor sofrendo a queda mais acentuada e a recuperação mais lenta, refletindo a alta sensibilidade de grandes fundos e usuários institucionais aos riscos de conformidade. O acesso foi bloqueado pela maioria dos serviços de terceiros; embora os contratos inteligentes em si continuassem a ser executados, a inacessibilidade da interface demonstrou a imutabilidade do blockchain subjacente e também expôs as vulnerabilidades centralizadas das plataformas de aplicativos descentralizados.

Levantamento de sanções: Confirmação legal da neutralidade tecnológica

Em novembro de 2024, o Tribunal de Apelações do Quinto Circuito dos EUA emitiu uma decisão histórica: o contrato inteligente central do Tornado Cash, devido à sua imutabilidade e à falta de controle físico, não atendia à definição legal tradicional de "propriedade" ou "entidade" e, portanto, as sanções do Departamento do Tesouro excederam sua autoridade legal. O tribunal decidiu que contratos inteligentes descentralizados, enquanto código em si, não devem ser considerados "propriedade" passível de sanções.

Com base nessa decisão, o Departamento do Tesouro dos EUA suspendeu oficialmente as sanções contra o Tornado Cash em 21 de março de 2025, removendo-o, juntamente com os endereços de contratos inteligentes relacionados, da lista de Nacionais Especialmente Designados (SDN). Essa decisão representa uma mudança significativa na postura das autoridades reguladoras em relação às tecnologias descentralizadas e às ferramentas de privacidade.

A importância da suspensão das sanções vai muito além do próprio Tornado Cash. Em primeiro lugar, ela reafirma o princípio da neutralidade tecnológica: o código aberto e os protocolos descentralizados, como ferramentas tecnológicas, são inerentemente neutros e não devem ser punidos por uso indevido. Esse princípio é crucial para todo o setor DeFi, pois fornece um precedente legal para outros projetos descentralizados, esclarecendo a fronteira legal entre as ferramentas tecnológicas e seu uso para atividades ilegais.

Em segundo lugar, esta decisão enfatiza o estatuto jurídico dos protocolos descentralizados. O tribunal reconheceu que os contratos inteligentes totalmente descentralizados, imutáveis e não controlados são fundamentalmente diferentes, em sua natureza, das entidades ou propriedades tradicionalmente sujeitas a sanções. Isso fornece uma importante estrutura jurídica para futuros casos semelhantes.

Em terceiro lugar, o levantamento das sanções reflete os esforços dos reguladores para encontrar um equilíbrio entre a proteção da privacidade e a conformidade regulatória. Embora os reguladores ainda precisem combater atividades ilícitas usando ferramentas de privacidade, eles também reconhecem a importância da inovação tecnológica e da proteção da privacidade do usuário. Esse equilíbrio é crucial para o desenvolvimento a longo prazo das tecnologias de privacidade.

No entanto, vale ressaltar que, apesar da suspensão das sanções relativas ao próprio acordo, os desenvolvedores do Tornado Cash ainda enfrentam desafios legais. O desenvolvedor Alexey Pertsev foi condenado a cinco anos e quatro meses de prisão por um tribunal holandês em maio de 2024 por acusações de lavagem de dinheiro, e o cofundador Roman Storm ainda está sendo julgado. Isso gerou um amplo debate sobre se os autores de código aberto devem ser responsabilizados pelo uso indevido de suas ferramentas, refletindo o complexo ambiente jurídico enfrentado pelos desenvolvedores de tecnologia de privacidade.

Do ponto de vista do mercado, o preço do token nativo do Tornado Cash, TORN, disparou após o levantamento das sanções, refletindo a confiança do mercado no desenvolvimento futuro do protocolo. Mais importante ainda, este evento fornece orientações legais e regulatórias cruciais para todo o setor de tecnologia de privacidade, demonstrando que as tecnologias de privacidade podem coexistir com os requisitos regulatórios dentro de uma estrutura legal apropriada.

O futuro da tecnologia de privacidade: privacidade programável e o paradigma de blockchain pública ZKP

A tecnologia de prova de conhecimento zero está evoluindo rapidamente, com aplicações que se expandem desde a simples ocultação de transações até a computação de privacidade mais abrangente, protegendo o estado complexo e os processos computacionais de contratos inteligentes.

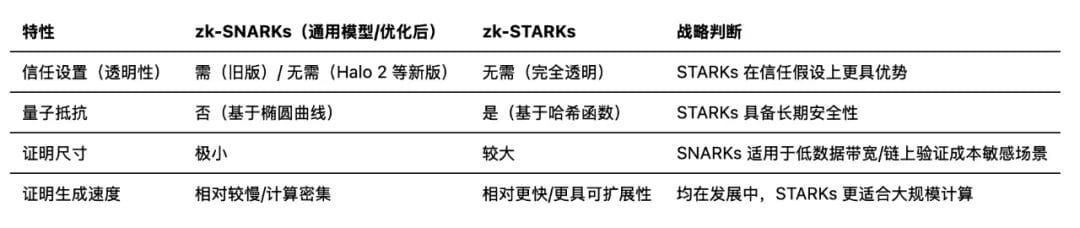

Os zk-STARKs oferecem vantagens estratégicas significativas em relação aos zk-SNARKs tradicionais. Ao utilizarem funções hash criptográficas em vez de curvas elípticas, os STARKs eliminam a necessidade de configurações confiáveis, removendo fundamentalmente o risco de adulteração maliciosa das configurações iniciais dos parâmetros e aprimorando a descentralização e a confiança no sistema. A premissa de segurança baseada em funções hash torna os zk-STARKs resistentes à computação quântica, proporcionando maior segurança a longo prazo para blockchains. Os STARKs também são mais eficientes no processamento de cálculos em larga escala, tornando-os mais adequados para sistemas com uso intensivo de dados ou grandes plataformas DeFi.

Embora os zk-STARKs ofereçam inúmeras vantagens, os zk-SNARKs (especialmente as versões mais recentes, como o Halo 2, que removeram a configuração de confiança) ainda apresentam pontos fortes em cenários específicos. Os SNARKs possuem tamanhos de prova muito concisos e velocidades de verificação extremamente rápidas. Para cenários que exigem armazenamento e verificação de provas na blockchain, e onde as taxas de transação são uma preocupação, os SNARKs podem oferecer vantagens em termos de largura de banda de dados e custos de verificação.

Comparação das principais características técnicas entre zk-SNARKs e zk-STARKs:

As tecnologias de privacidade estão se voltando para a proteção da computação em geral e do estado dos contratos inteligentes.

A Aztec Network é uma provedora líder de contratos inteligentes privados na camada 2 do Ethereum. Ela utiliza a linguagem de programação proprietária ZK, Noir, e seu framework Aztec.nr para escrever contratos inteligentes. Esses contratos podem ser implementados de forma privada, com sua existência conhecida apenas pelas partes participantes. O serviço de fluxo de ordens pode rastrear o volume total de negociação e a atividade agregada do mercado, mas não tem acesso às identidades específicas dos negociadores ou aos seus parâmetros de negociação. Esse design alcança um equilíbrio entre privacidade e transparência de mercado. A privacidade está se expandindo de simples funções de transferência para interações financeiras complexas e gerenciamento de estado.

A Aleo tem como objetivo construir uma blockchain de camada 1 que suporte nativamente privacidade programável. Ela utiliza o Leo, uma linguagem de programação estaticamente tipada, projetada para a criação de aplicações privadas na Aleo, visando abstrair as complexidades da criptografia de conhecimento zero. No cerne da arquitetura da Aleo está a computação off-chain: as tarefas computacionais são executadas fora da blockchain, e as provas de conhecimento zero são submetidas on-chain para verificação. Isso permite que os usuários interajam com aplicações descentralizadas, mantendo a privacidade dos dados.

No campo da computação de privacidade generalizada, além da Proteção de Conhecimento Zero (ZKP), os Ambientes de Execução Confiáveis (TEEs) e a Computação Segura Multipartidária (MPC) também são importantes caminhos tecnológicos. Os TEEs fornecem um ambiente de hardware isolado, garantindo a confidencialidade e a integridade da execução de código e dados. O Oasis Sapphire utiliza TEEs para fornecer uma Máquina Virtual Europeia (EVM) confidencial, que possui um baixo limiar de desenvolvimento e alta velocidade de execução. No entanto, o modelo de segurança dos TEEs depende fortemente dos fabricantes de hardware (como Intel SGX ou AMD SEV) e dos operadores de TEE. Essa dependência de hardware entra em conflito estrutural com o requisito fundamental de "minimização da confiança" em ambientes descentralizados.

O MPC divide chaves ou dados em "partes" e as distribui entre múltiplos participantes, garantindo que nenhum nó individual possa reconstruir a informação completa, proporcionando assim um modelo de confiança distribuída. No entanto, o MPC também introduz maior latência e complexidade de protocolo.

Na construção de infraestrutura financeira descentralizada e resistente à censura, o ZKP apresenta vantagens insubstituíveis em termos de minimização da necessidade de confiança e verificabilidade universal. O TEE e o MPC são frequentemente vistos como complementos eficazes ao ZKP em cenários específicos de alto desempenho ou gestão de chaves, em vez de substitutos completos.

Além do Aztec e do Aleo, outros projetos estão explorando diferentes caminhos para blockchains públicas focadas em privacidade.

A Oasis Network utiliza um Ambiente de Execução Confiável (TEE) para computação confidencial, fornecendo um ambiente EVM confidencial. Embora o TEE apresente riscos de dependência de hardware, sua baixa curva de desenvolvimento e alta velocidade de execução o tornam adequado para cenários de aplicação específicos.

A Secret Network, também baseada na tecnologia TEE, oferece um ambiente de execução de contratos inteligentes que preserva a privacidade. A Secret Network enfatiza a proteção da privacidade dos dados, permitindo que a computação seja realizada em estado criptografado.

A Iron Fish está comprometida em construir uma blockchain com privacidade por padrão, que utiliza tecnologia de prova de conhecimento zero para proteger todas as transações. O objetivo da Iron Fish é se tornar "a versão privacidade do Bitcoin".

Essas diferentes abordagens técnicas refletem a exploração diversificada no campo das blockchains públicas de privacidade, com cada solução fazendo diferentes concessões entre robustez da privacidade, desempenho, dificuldade de desenvolvimento e modelo de confiança.

Limitações e desafios tecnológicos

Tecnologias que preservam a privacidade geralmente enfrentam um dilema entre desempenho e escalabilidade. O volume de transações do Monero é aproximadamente 10 vezes maior que o do Bitcoin, e as transações protegidas do Zcash também são muito maiores que as transações transparentes. Isso não apenas aumenta os custos de armazenamento, mas também limita a capacidade de processamento da rede.

Gerar provas de conhecimento zero é uma tarefa computacionalmente intensiva. Para zk-SNARKs, gerar uma prova pode levar de segundos a minutos, limitando o desempenho em tempo real das transações. Embora zk-STARKs sejam mais rápidos em alguns cenários, suas provas são muito maiores. Transações e provas grandes aumentam os requisitos de largura de banda da rede, especialmente em cenários de alta concorrência, podendo se tornar um gargalo do sistema.

As transações de Bitcoin têm em média cerca de 250 bytes, enquanto as transações de Monero têm cerca de 2 a 3 KB, as transações protegidas de Zcash têm cerca de 2 KB (excluindo as provas) e as próprias provas zk-SNARK têm cerca de 200 a 300 bytes. Essas sobrecargas, embora visem à privacidade, representam um desafio para a escalabilidade.

As próprias tecnologias de privacidade também enfrentam diversos riscos de segurança. Embora tecnologias mais recentes, como Halo 2, tenham resolvido o problema da configuração confiável, muitas implementações iniciais do zk-SNARK ainda dependem desse tipo de configuração. Se os "resíduos tóxicos" gerados durante o processo de configuração não forem completamente eliminados, os atacantes poderão falsificar credenciais.

Os zk-SNARKs baseados em curvas elípticas podem se tornar vulneráveis a computadores quânticos. Os zk-STARKs, baseados em funções hash, oferecem melhor resistência quântica, mas suas provas são muito maiores. Vulnerabilidades de implementação podem levar a ataques de canal lateral e ao vazamento de informações privadas. Por exemplo, metadados como tempo de transação e latência de rede podem ser usados para inferir relações entre transações.

Para tecnologias de mistura de moedas e assinatura em anel, o tamanho do conjunto de anonimato afeta diretamente a força da privacidade. Se o conjunto de anonimato for muito pequeno, os atacantes podem ser capazes de inferir as transações verdadeiras por meio de análise estatística. O Monero aumentou o tamanho do seu anel de saídas, de 3 para 11, para combater esses ataques.

A complexidade das tecnologias de privacidade muitas vezes impacta a experiência do usuário. Moedas e recursos de privacidade exigem suporte dedicado para carteiras digitais, e as carteiras convencionais têm compatibilidade limitada. Os usuários precisam aprender a usar novas carteiras e interfaces, aumentando a barreira de entrada.

Os tempos de confirmação para transações de privacidade costumam ser mais longos, especialmente quando o conjunto de anonimato é grande o suficiente. As assinaturas em anel do Monero exigem a espera por um número suficiente de saídas mistas, e o CoinJoin exige a espera por um número suficiente de participantes. Uma única transação de mistura de moedas na Wasabi Wallet pode levar de alguns minutos a dezenas de minutos, o que é muito menos instantâneo do que uma transferência normal de Bitcoin.

A utilização de tecnologias de privacidade exige que os usuários compreendam conceitos básicos, como tamanho do anel e conjuntos anônimos. O uso incorreto pode reduzir a eficácia da proteção da privacidade. Para os desenvolvedores, a integração de recursos de privacidade requer um profundo conhecimento dos princípios criptográficos, o que representa uma barreira técnica significativa.

As tecnologias de privacidade enfrentam um ambiente regulatório complexo. Moedas e ferramentas de privacidade são frequentemente vistas pelos reguladores como potenciais instrumentos para lavagem de dinheiro e atividades ilícitas. O caso das sanções impostas ao Tornado Cash demonstra que os reguladores podem tomar medidas severas contra ferramentas de privacidade.

Instituições financeiras e bolsas de valores são obrigadas a cumprir as regulamentações KYC/AML, que inerentemente entram em conflito com a proteção da privacidade. Encontrar o equilíbrio certo entre proteger a privacidade e atender aos requisitos de conformidade continua sendo um desafio constante. Protocolos de privacidade totalmente descentralizados são difíceis de regular, enquanto serviços de privacidade centralizados são suscetíveis a escrutínio. Encontrar esse equilíbrio exige tanto inovação tecnológica quanto comunicação de políticas.

Diferentes tecnologias de privacidade têm suas próprias vantagens e desvantagens em termos de nível de privacidade, sobrecarga de desempenho e dificuldade de desenvolvimento.

O CoinJoin oferece um nível moderado de privacidade, mas apresenta baixa sobrecarga de desempenho e dificuldade de desenvolvimento, além de ser relativamente flexível em termos regulatórios. A tecnologia de assinatura em anel proporciona um alto nível de privacidade, mas possui alta sobrecarga de desempenho, dificuldade de desenvolvimento moderada e baixa flexibilidade regulatória. Tanto o zk-SNARK quanto o zk-STARK oferecem alto nível de privacidade, mas são difíceis de desenvolver, sendo que o zk-STARK apresenta uma sobrecarga de desempenho relativamente maior.

Embora a tecnologia TEE ofereça alta privacidade, baixa sobrecarga de desempenho e baixa dificuldade de desenvolvimento, ela acarreta o risco de dependência de hardware. A tecnologia MPC, embora também ofereça alta privacidade, sofre com alta sobrecarga de desempenho e dificuldade de desenvolvimento. Em termos de facilidade de regulamentação, com exceção das assinaturas em anel, que são relativamente fáceis de implementar, as outras tecnologias estão em um nível moderado.

Comparação das principais tecnologias de privacidade em blockchain:

Direções e tendências de desenvolvimento futuro

A evolução das tecnologias de privacidade está se desenrolando em duas direções principais: aprimoramento de desempenho e expansão de aplicações. Em termos de desempenho, a aceleração por hardware e a otimização de algoritmos estão superando o gargalo da geração de provas de ZKP (Probabilidade de Conhecimento Zero). A introdução de hardware dedicado (como FPGAs e ASICs) deverá reduzir o tempo de geração de provas de minutos para segundos, o que realmente fará com que as transações de privacidade passem de "utilizáveis" para "práticas".

No âmbito das aplicações, as tecnologias de privacidade estão se expandindo para além de simples cenários de transferência, abrangendo interações financeiras mais complexas. Aplicações DeFi focadas em privacidade permitem que os usuários participem de empréstimos, negociações e mineração de liquidez, protegendo sua privacidade. As necessidades de proteção de privacidade em nível empresarial também impulsionam o desenvolvimento tecnológico, principalmente na proteção de segredos comerciais e privacidade financeira. Com a maturação dos ecossistemas multichain, os protocolos de privacidade entre cadeias estão se tornando uma nova fronteira tecnológica; manter a privacidade durante transferências de ativos entre cadeias é um desafio significativo atualmente.

Mais importante ainda, a tecnologia de privacidade está evoluindo da "ocultação de transações" para a "computação de privacidade de propósito geral". Combinando tecnologias como aprendizado federado e criptografia totalmente homomórfica, as redes de computação de privacidade estão suportando uma gama mais ampla de aplicações, incluindo aprendizado de máquina com preservação de privacidade e análise de dados com preservação de privacidade. Essa evolução significa que a tecnologia de privacidade não se limita mais a proteger o fluxo de fundos, mas pode proteger todo o processo computacional e os próprios dados.

Para alcançar essas visões, a padronização e a interoperabilidade são cruciais. O setor está avançando em protocolos de privacidade unificados entre cadeias e interfaces padrão, o que eliminará as barreiras entre diferentes sistemas de privacidade, reduzirá o limiar de integração para desenvolvedores e promoverá o desenvolvimento colaborativo de todo o ecossistema.

Ao mesmo tempo, o ambiente regulatório está se adaptando gradualmente ao desenvolvimento de tecnologias de privacidade. A tecnologia de divulgação seletiva oferece novas possibilidades para equilibrar privacidade e conformidade — provas de conhecimento zero podem demonstrar a conformidade das transações aos reguladores, protegendo a privacidade. Essa abordagem tecnológica está ajudando a estabelecer uma estrutura regulatória mais equilibrada, de modo que as tecnologias de privacidade não sejam mais o oposto da regulação, mas sim uma nova ferramenta para alcançar a transparência da conformidade.

Fim

A evolução da tecnologia de privacidade em blockchain representa essencialmente uma mudança de "resistir passivamente à análise on-chain" para "garantir ativamente a segurança criptográfica". Da segregação de endereços do Bitcoin à mistura de moedas do CoinJoin, e posteriormente ao ocultamento completo de provas de conhecimento zero, cada etapa aprimora a robustez e a confiabilidade da proteção da privacidade.

Nessa evolução, as provas de conhecimento zero demonstraram um valor estratégico singular. Sua principal vantagem reside na divulgação seletiva — os usuários podem comprovar a validade ou a conformidade de uma transação, protegendo informações essenciais como contrapartes e valores. Essa capacidade preenche a lacuna entre as criptomoedas com privacidade obrigatória (completamente ocultas e difíceis de regular) e as blockchains públicas transparentes (sem privacidade), oferecendo um caminho tecnológico para equilibrar privacidade e conformidade.

A configuração sem confiança e a resistência quântica dos zk-STARKs proporcionam segurança a longo prazo para a infraestrutura de privacidade de próxima geração. Mais importante ainda, a versatilidade do ZKP estende os recursos de privacidade da camada de transação básica até a camada de aplicação de contratos inteligentes, inaugurando um novo paradigma de privacidade programável.

No entanto, o caso das sanções contra o Tornado Cash revela um risco crucial: embora o código do protocolo seja imparável, a camada de acesso à infraestrutura centralizada permanece um ponto fraco. A submissão dos principais provedores de nós à pressão regulatória limita, na prática, o acesso dos usuários comuns a ferramentas de privacidade descentralizadas. Isso nos lembra que a verdadeira descentralização exige não apenas resistência à censura na camada do protocolo, mas também descentralização na camada da infraestrutura.

Olhando para o futuro, as soluções de privacidade de alto desempenho migrarão para uma arquitetura híbrida de ZKP e TEE/MPC. O ZKP fornece minimização e verificabilidade de confiança essenciais, enquanto o TEE ou MPC lida com computação de alto desempenho e gerenciamento de chaves, otimizando a experiência do usuário e, ao mesmo tempo, mantendo a segurança.

Para os legisladores, é crucial reconhecer que as tecnologias de privacidade, particularmente as provas de conhecimento zero, não são ferramentas para burlar a regulamentação, mas sim soluções criptográficas inovadoras para alcançar a transparência no cumprimento das normas. As tecnologias de divulgação seletiva permitem que os usuários comprovem a conformidade, protegendo sua privacidade e fornecendo uma base tecnológica para um arcabouço regulatório mais equilibrado.