鄧通,金色財經

2025年,加密行業監管逐步明晰、傳統金融深度滲透、技術迭代加速。每一個關鍵節點都離不開核心人物,他們或主導政策導向、或引領機構入局、或攻堅技術難題、或攪動市場。

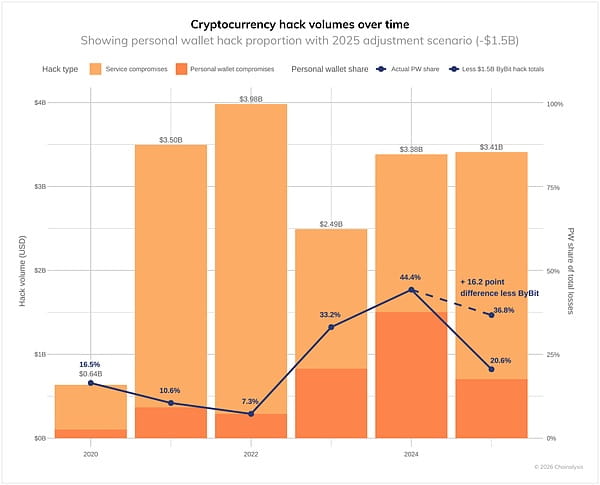

據Chainalysis數據顯示,從 2025 年 1 月到 12 月初,加密貨幣行業遭受了超過 34 億美元的盜竊,其中僅2 月份 Bybit 的被盜事件就造成了 15 億美元的損失。

本文回顧2025年加密行業的黑客攻擊事件。

一、Bybit:14.6億美元

2月21日,總部位於迪拜的加密貨幣交易所Bybit遭遇了約14.6億美元的加密資產被盜事件。初步報告顯示,攻擊者使用了惡意軟件誘騙交易所批准了將資金轉移至竊賊賬戶的交易。這是迄今爲止規模最大的加密貨幣盜竊案,遠超2021年Poly Network被盜的6.11億美元。

朝鮮組織Lazarus Group被認爲是本次被盜案的元兇。據Bybit官方公告披露,黑客通過僞造多籤錢包服務商的釣魚網站,誘導平臺內部簽名者授權轉賬,成功控制以太坊冷錢包並將40.1萬枚加密資產分散轉移至48個匿名地址,部分資產還通過跨鏈橋轉換爲比特幣以掩蓋蹤跡。以太坊價格單日下跌4%,比特幣也受情緒拖累從10.5萬美元高位震盪下行,一度跌破9萬美元關口。

詳情可查看金色財經專題(史上最大盜竊案 Bybit 的夢魘週末)

二、Cetus:2.6 億美元

5月22日,Cetus遭遇了針對CLMM池的複雜智能合約攻擊。攻擊者發現了合約中的一個漏洞,藉助構造交易,在多輪操作中套取資產。

此次攻擊並非源於Sui底層公鏈或Move語言的安全缺陷,核心問題出在Cetus自身的開源代碼庫設計,爲行業去中心化項目的代碼審計工作敲響了警鐘。

詳情可查看(Cetus 被黑客攻擊後:這場風波我們應該看清什麼?)

三、Balancer :1.28億美元

11月3日,DeFi 協議 Balancer 遭黑客攻擊,導致超過 1 億美元的數字資產被盜。核心損失集中在Berachain鏈上的USDe三池,被盜資產價值約1.28億美元,成爲2025年DeFi領域的重大安全事件之一。此次攻擊源於Balancer V2 Composable Stable Pools(CSP)的設計缺陷,僅影響暫停窗口已過的CSPv5池,CSPv6池因被Hypernative自動暫停未受波及,V2其他池型與V3架構均保持安全。

受Balancer被盜的不良影響,加之黑客近1億美元的盜竊資產拋壓,SOL 24小時跌幅甚至逼近10%。而此前,Balancer 已經經過了11次審計。

詳情可查看(5年11次審計6次被盜 黑歷史不斷的Balancer爲何仍有粉絲)

四、Nobitex: 8170 萬美元

6月18日,鏈上偵探 ZachXBT 披露,伊朗最大的加密交易平臺 Nobitex 疑似遭遇黑客攻擊,涉及多條公鏈的大額資產異常轉移。事件中受影響資產涵蓋 TRON、EVM 及 BTC 網絡,初步估算損失約爲 8,170 萬美元。攻擊者不僅轉移了資金,還主動將大量資產轉入特製銷燬地址,被“燒燬”的資產價值近 1 億美元。

黑客組織 Predatory Sparrow (Gonjeshke Darande) 宣稱對此次攻擊負責,並宣告將在 24 小時內公佈 Nobitex 源代碼和內部數據。

詳情可查看(近 1 億美元被銷燬:伊朗交易所 Nobitex 被盜事件梳理)

五、UPCX:7000萬美元

4月1日,加密支付協議UPCX遭遇嚴重的權限失竊攻擊,攻擊者成功劫持平臺核心管理員權限,通過凍結流動性池、修改交易參數等方式,轉移價值約7000萬美元的加密資產。

安全機構覆盤顯示,此次攻擊的核心突破口在於UPCX的權限管理體系存在致命缺陷:平臺未採用多籤機制對管理員權限進行約束,單個核心賬戶即可完成流動性凍結、資產轉移等高危操作,且該賬戶的登錄認證機制過於簡單,僅依賴賬號密碼+短信驗證,未引入硬件錢包、二次驗證等強化防護措施。

攻擊者通過社工庫破解、釣魚郵件等組合手段,成功獲取了管理員賬戶信息,登錄後迅速執行惡意操作:首先凍結UPCX生態內主要流動性池,阻止用戶正常交易與提現;隨後修改資產轉移規則,將池內核心資產批量轉移至自身控制的匿名地址;最後刪除部分操作日誌,試圖掩蓋攻擊痕跡。

六、CoinDCX :4420萬美元

CoinDCX 數據泄露事件:2025 年 7 月,印度加密貨幣交易所 CoinDCX 遭遇服務器入侵,其內部運營賬戶遭到攻擊。此次攻擊導致 4420 萬美元的損失。CoinDCX 自行承擔了全部損失,以保護用戶資金,樹立了透明度和用戶信任的標杆。

此次事件的核心原因是員工“接私活”泄露管理權限,被內部人員與外部黑客聯手利用,屬於典型的“內鬼+外黑”勾結攻擊,凸顯了交易所內部人員管理的重要性。

七、GMX:4200萬美元

7月9日,去中心化衍生品協議GMX遭遇管理漏洞攻擊,損失金額約4200萬美元。此次事件的特殊之處在於,漏洞並非原生存在,而是平臺團隊在修復舊漏洞時引入的新邏輯缺陷,被黑客反向利用,形成“越修越漏”的尷尬局面。

根本原因在於executeDecreaseOrder函數的調用錯誤:該函數首個參數本應是外部賬戶(EOA),但攻擊者傳入的卻是智能合約地址。這使得攻擊者在贖回過程中操縱內部狀態,最終提取的資產價值遠超其GLP持倉的實際價值。

事後,GMX團隊立即暫停了V2版本合約的所有交易功能,發佈緊急公告承認修復漏洞時引入新缺陷,並啓動用戶賠付計劃,通過平臺的保險基金對受影響用戶進行全額補償。

詳情可查看(4000萬美元GMX漏洞攻擊詳解)

八、x402bridge:3800萬美元

10月28日,跨層橋協議x402bridge遭遇資產被盜事件,損失金額約3800萬美元。此次攻擊的核心原因是管理員私鑰在服務器存儲不當被竊取,導致跨鏈資產被大量轉移。

x402bridge的管理員爲提升跨鏈交易效率,將核心私鑰分片存儲在多臺雲服務器中,但未對服務器進行足夠的安全加固,僅採用了基礎的防火牆防護,且私鑰分片的加密密碼強度較低。

詳情可查看(402Bridge遭攻擊回顧 還有哪些私鑰泄露導致的被盜案例)

九、Upbit:3600萬美元

11月27日,Upbit披露,在Solana網絡遭受540億韓元(3600萬美元)攻擊,Upbit將承擔所有客戶損失。部分 Solana 網絡資產(價值約 540 億韓元)被轉移到一個未知的外部錢包 。檢測到異常提現後,Upbit立即對相關網絡和錢包系統進行了緊急安全審查。

詳情可查看(Upbit遭黑客攻擊 Naver103億美元收購案下的行業變局)

十、UXLINK:1130萬美元

9月23日,UXLINK因多籤錢包私鑰泄露受到攻擊,攻擊者通過鑄造UXLINK代幣,拋售獲利超過1130萬美元。

UXLINK項目合約因私鑰泄露,導致攻擊者地址被添加爲其合約的多籤賬戶並移除原先的其它多籤賬戶,且合約的簽名閾值被重置爲1,只需攻擊者地址進行簽名即可執行合約操作,攻擊者實現了對合約的完全控制。隨後,攻擊者開始增發UXLINK代幣並賣出進行獲利。

詳情可查看(損失超千萬美元 UXLINK安全事件漏洞分析與被盜資金追蹤)

附:朝鮮在2025年盜取了多少錢?

據Chainalysis數據顯示:2025年,朝鮮黑客竊取了至少20.2億美元的加密貨幣(比2024年增加6.81億美元),同比增長51%。就被盜金額而言,這是朝鮮加密貨幣盜竊案有記錄以來最嚴重的一年,朝鮮發起的攻擊也佔所有服務入侵事件的76%,創下歷史新高。總體而言,2025年的數據使朝鮮竊取的加密貨幣資金累計總額的最低估值達到67.5億美元。

朝鮮通常將IT人員安插到加密服務中,獲取特權訪問權限並實施高影響力攻擊。今年創紀錄的攻擊數量可能意味着朝鮮更加依賴IT人員滲透交易所、託管機構和Web3公司,這可以加速初始訪問,從而爲大規模盜竊做好準備。

朝鮮黑客不再僅僅是申請職位並融入企業,而是越來越多地冒充知名Web3和人工智能公司的招聘人員,精心策劃虛假的招聘流程,最終以“技術篩選”爲名,竊取受害者的憑證、源代碼以及VPN或SSO訪問權限。在企業高管層面,類似的社會工程學手法也以虛假的戰略投資者或收購方身份出現,他們通過推介會和僞盡職調查來試探敏感系統信息和潛在的高價值基礎設施訪問路徑——這種演變直接建立在朝鮮針對IT從業者的欺詐行動及其對具有戰略意義的人工智能和區塊鏈公司的關注之上。

朝鮮著名黑客組織 Lazarus Group 據稱由朝鮮政府運營。雖然人們對該組織知之甚少,但研究人員已將自 2010 年以來發動的多起網絡攻擊歸咎於該組織。據脫北者金國鬆稱:該部隊在朝鮮內部被稱爲“414聯絡處”。

該組織已知最早的攻擊事件被稱爲“特洛伊行動”,發生於2009年至2012年。這是一場網絡間諜活動,利用簡單的分佈式拒絕服務攻擊(DDoS) 技術,針對位於首爾的韓國政府。他們還發動了2011年和2013年的攻擊。儘管尚不確定,但他們也可能是2007年針對韓國的攻擊事件的幕後黑手。

在一個大多數人都沒有接觸互聯網的國家,爲何會培養出這麼多精尖黑客?

2016 年叛逃韓國的平壤前駐倫敦大使太永浩曾指出:金正恩在瑞士留學時,將大部分時間都花在電子遊戲上,但他也從中看到了電腦在現代生活中的重要性。因此,在和弟弟金正哲回國後,啓發了他們的父親。“金正日很快就意識到了這些電腦和網絡的優勢。”金正日很快設立了專門教授高科技間諜、諜報和戰爭的專門學校。五年後獲得了豐厚的回報:黑客竊取了韓國的絕密軍事計劃,其中包括闡述朝鮮與北方鄰國之間可能爆發的戰爭的文件,以及一項通過暗殺金正恩來“斬首”朝鮮的陰謀。

如今,朝鮮的網絡部隊據信已超過8000人,其中大多數是從學校裏精心挑選出來的數學天才學生。在朝鮮,他們隸屬於一個聽起來無害的“偵察總局”,但在實際行動中,他們的網絡代號包括Lazarus、BeagleBoyz、Hidden Cobra和APT38(“APT”代表“高級持續性威脅”)。這些學生經過長時間高強度訓練,但他們也可以獲得某些特權——包括免於參加國營勞動計劃、汽車和舒適住房等物質福利,以及難得的出國旅行機會,例如參加國際數學奧林匹克等全球數學競賽。

朝鮮的洗錢活動呈現出獨特的區間模式,超過60%的交易量集中在50萬美元以下的轉賬金額。

朝鮮黑客往往更傾向於:

中文資金流動和擔保服務(增長355%至1000%以上):這是其最顯著的特徵,表明其嚴重依賴中文擔保服務和由衆多洗錢運營商組成的洗錢網絡,而這些運營商的合規控制可能較弱。

橋接服務(差異高達97%):嚴重依賴跨鏈橋在區塊鏈之間轉移資產,並試圖增加追溯難度。

混合服務(差異增加 100%):更多地使用混合服務來試圖掩蓋資金流動。

像Huione這樣的專業服務(+356%):戰略性地利用特定服務來促進其洗錢活動。

注:Huione 是總部位於柬埔寨金邊的金融集團,核心業務爲支付、擔保、加密貨幣交易等,2024 年 7 月起被多國指控涉洗錢、網絡詐騙相關資金流轉,11 月遭美國財政部制裁,12 月被柬埔寨央行關停部分業務。

詳情可查看(揭祕朝鮮黑客做過的驚天加密大案:爲什麼這麼強?錢流向哪裏?)